Usługi SOC: Monitoring Bezpieczeństwa IT 24/7

- Zapewniamy holistyczne usługi w zakresie zarządzania incydentami – od detekcji, przez analizę, po reakcję i raportowanie w modelu 24x7x365.

- Poprawiamy ochronę organizacji dzięki usługom w obszarze cyber threat intelligence czy proaktywnego poszukiwania zagrożeń.

- Dostarczamy platformę SIEM w modelu as a Service.

- Uzupełniamy usługę SOC o audyty, CISO as a Service, testy penetracyjne i analizę śledczą.

Kluczowe obszary działania SOC

Detekcja, analiza i reakcja

Skupiamy uwagę na inżynierii detekcji – telemetrii oraz regułach wykrywania. Każde zagrożenie dogłębnie analizujemy, zapewniając klientowi wsparcie na wszystkich etapach reakcji na zagrożenie.

Wsparcie w eliminacji zagrożeń

Wspieramy organizacje w jak najszybszym powstrzymaniu i eliminowaniu zagrożeń oraz dostarczamy analizy z zaleceniami prewencyjnymi.

Usługi zaawansowane

Wspieramy podstawowy zakres działania SOC o cyber threat intelligence, działania proaktywne, analizy śledcze, pentesty, audyt, CISO as a Service (CISOaaS).

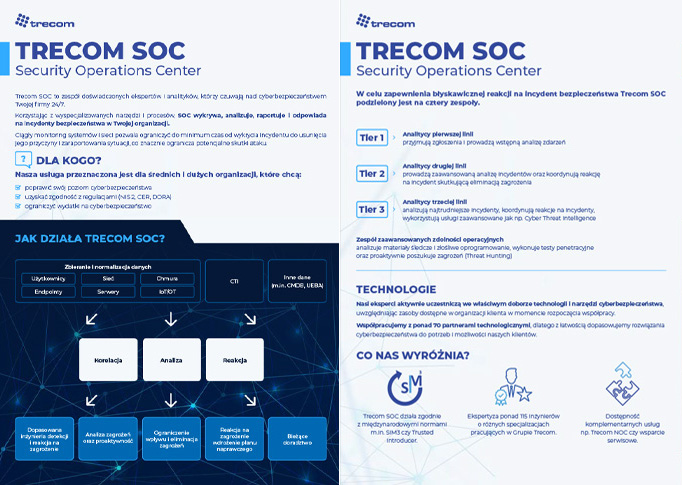

Jak działa SOC?

I Linia

Monitoring, wstępna analiza i selekcja zdarzeń, pierwsza reakcja, określenie krytyczności alertu.

Wykonanie precyzyjnych scenariuszy reakcji, wzbogacenie zdarzenia o pełny kontekst.

Identyfikacja realnego stopnia zagrożenia.

W zależności od kategorii – fałszywy alarm lub incydent bezpieczeństwa – postępowanie zgodnie ze ściśle określonym scenariuszem.

II Linia

Analiza trudniejszych zdarzeń, wymagających pogłębionej analityki, bądź współpracy z klientem.

Ustalenie sposobów powstrzymania incydentu, wyeliminowania czynników technicznych i przywrócenia właściwego funkcjonowania systemów.

III Linia

Zbieranie i analiza danych o cyberzagrożeniach (CTI) oraz aktywne poszukiwanie zagrożeń, które mogą być wymierzone przeciwko konkretnej organizacji (threat hunting).

Inżynieria detekcji.

Raportowanie ustalonych KPI w zakresie obsługi i reakcji na incydenty.

Doradztwo w zakresie cyberbezpieczeństwa, testy penetracyjne, usługi śledcze (forensics) i pozostałe usługi komplementarne.

Dlaczego TRECOM SOC?

Ograniczamy ryzyko oraz wpływ ataków cybernetycznych na działanie organizacji.

Zwiększamy świadomość w obszarze cyberbezpieczeństwa w firmie.

Umożliwiamy konsultacje z najbardziej doświadczonymi inżynierami Trecom w ramach IV linii SOC.

Nasza usługa gwarantuje znaczące oszczędności w porównaniu z budową i utrzymaniem wewnętrznego zespołu SOC.

Wspieramy proaktywne działania w obszarze cyberbezpieczeństwa.

Podnosimy poziom dojrzałości w zakresie cyberbezpieczeństwa.

Zleć nadzór nad infrastrukturą IT swojej organizacji oraz szybką reakcję na incydenty na poziomie technicznym

- Unikalna widoczność zagrożeń dzięki zaawansowanej inżynierii detekcji

- Analiza logów i zdarzeń

- Ograniczenie wpływu i eliminacja zagrożeń

- Reakcja na zagrożenia i bieżące doradztwo

- Analiza malware i forensics

- Threat hunting

- Zarządzanie podatnościami i ryzykiem

Nasze technologie

SecureVisio

- Zintegrowana platforma łącząca rozwiązania klasy SIEM, SOAR, UEBA, IT GRC, bazy CMDB oraz rozwiązania do zarządzania podatnościami.

- SecureVisio zapewnia priorytetyzację incydentów, podatności i zagrożeń w oparciu o indywidualne potrzeby umożliwiając automatyzację działania zespołów bezpieczeństwa.

Cisco

Usługa Trecom SOC może zostać zbudowana na szerokiej gamie produktów Cisco, w tym:

- Cisco Secure Endpoint (wykrywanie zagrożeń na stacjach roboczych i serwerach);

- Cisco Umbrella (blokowanie niebezpiecznych adresów internetowych);

- Cisco FirePower (wykrywanie zagrożeń w sieci).

Twoja technologia

- Umożliwiamy dostęp do +115 inżynierów i architektów oraz +70 dostawców rozwiązań.

- Posiadamy kompetencje do świadczenia usługi SOC na technologiach klienta.

Nasze Kompetencje

Akredytacja ‘Trusted Introducer’

- Trecom SOC przeszedł pozytywną weryfikację pod kątem jakości procedur bezpieczeństwa.

- Akredytacja ‘trusted introducer’ potwierdza najwyższy poziom świadczonych usług w zakresie reagowania na incydenty cybernetyczne.

- Jakość i dojrzałość procedur, zgodność z kodeksem etycznym SOC i standardem RFC2350.

Zgodność z modelami i standardami

- SIM3

- ISO 27001

- ISO 22301

- NIST

- ENISA

Korzyści ze współpracy z Trecom

Ekspertyza Trecom

Eksperci SOC i NOC mają dostęp do ponad 70 partnerów technologicznych oraz blisko +115 inżynierów i architektów Trecom, co umożliwia natychmiastowe konsultacje oraz ciągłą wymianę wiedzy.

Posiadamy unikalne na polskim rynku usługi wspierające (NOC, TrecomSEC).

Unikalne rozwiązanie

Posiadamy jedną z najbardziej kompleksowych ofert usług zarządzanych na rynku, opartą o efektywne kosztowo i wydajne technologie.

Oferujemy szerokie kompetencje w zarządzaniu incydentami, jak i usługi wspierające w zakresie cyberbezpieczeństwa.

Integracja z Trecom NOC

Zintegrowane usługi SOC i NOC pokrywają kluczowe obszary zarządzania bezpieczeństwem i monitorowania infrastruktury.

Nasz zespół zbiera, analizuje, reaguje i eliminuje zagrożenia oraz zapewnia kompletny monitoring organizacji wraz z rekomendacjami potencjalnych zmian.

Skontaktuj się z nami

Chcesz otrzymać oferty naszych rozwiązań lub wersje demonstracyjne?

Chcesz umówić się na konsultacje?

Masz dodatkowe pytania?

Pozostałe rozwiązania

Technologie z zakresu cyberbezpieczeństwa

Najnowsze publikacje

Aleksander Bronowski

04.02.2026

Aleksander Bronowski

30.01.2026

info@trecom.pl

info@trecom.pl +48 22 488 72 00

+48 22 488 72 00