Zbieranie informacji o zagrożeniach i podatnościach w kontekście NIS 2

Co wymaga dyrektywa NIS 2 w zakresie zbierania informacji o zagrożeniach?

Dyrektywa NIS 2 wymaga od organizacji m.in. prowadzenia ciągłego monitorowania zagrożeń i podatności. W praktyce oznacza to konieczność zbierania informacji o podatnościach (ze skanerów podatności), zagrożeniach (np. z systemów klasy SIEM czy EDR) oraz danych z Cyber Threat Intelligence (CTI).

W tym artykule wyjaśnimy, jak w praktyce powinno wyglądać zbieranie informacji oraz zarządzanie podatnościami. Dodatkowo omówimy, czym jest Cyber Threat Intelligence (CTI) — czyli proces pozyskiwania, analizowania i interpretowania informacji o aktualnych oraz potencjalnych zagrożeniach cybernetycznych.

Jak powinno wyglądać zbieranie danych z CTI w kontekście NIS 2

Zbieranie danych o zagrożeniach z CTI powinno być zintegrowane z procesami zarządzania incydentami oraz podatnościami. W praktyce skuteczne wykorzystywanie CTI opiera się na kilku typach źródeł, takich jak raporty o kampaniach cyberprzestępczych, informacje o wykorzystywanych technikach ataku czy zestawy IOC (Indicators of Compromise). Dane te są szczególnie przydatne dla narzędzi takich jak SIEM, które mogą automatycznie korelować je z bieżącą aktywnością w środowisku, umożliwiając szybsze wykrywanie anomalii i incydentów.

Co więcej, informacje o aktywnych kampaniach i powiązanych IOC wspierają priorytetyzację działań w obszarze zarządzania podatnościami — pozwalają określić, które luki są realnie wykorzystywane przez aktorów zagrożeń i powinny zostać zamknięte w pierwszej kolejności. Dzięki temu organizacja może efektywniej alokować zasoby, skracając czas reakcji zarówno na nowe incydenty, jak i na krytyczne podatności.

W praktyce skuteczne wykorzystywanie CTI opiera się na kilku typach źródeł:

- Blogi i fora dostawców bezpieczeństwa IT – aktualne informacje o atakach, kampaniach phishingowych, grupach APT czy nowych podatnościach.

- Agregatory informacji o cyberbezpieczeństwie – serwisy takie jak CVE Details, Exploit-DB, CISA czy MITRE ATT&CK, które gromadzą i klasyfikują dane o zagrożeniach.

- Bazy reputacyjne i feedy CTI – np. AlienVault OTX, AbuseIPDB, VirusTotal, które pozwalają wykrywać złośliwe adresy IP, domeny i hashe.

- Dane z Darknetu

Zbieranie danych ze skanerów podatności

Drugim filarem zbierania informacji o zagrożeniach jest bieżące zarządzanie podatnościami najlepiej oparte o wewnętrzną analizę ryzyka. To dzięki niemu organizacja jest w stanie określić, które luki mogą realnie zagrozić jej działaniu.

Dane można zbierać z różnych skanerów, w tym:

- Skanerów sieciowych

- Skanerów aplikacji

- Skanerów kontenerów

- Skanerów chmurowych

Jak wygląda proces zarządzania podatnościami

1. Skanowanie systemów

Skanery w narzędziach takich jak Tenable, Rapid7, Qualys czy Nuclei skanują infrastrukturę IT – od serwerów i baz danych po maszyny wirtualne – identyfikując otwarte porty, wersje oprogramowania i błędne konfiguracje.

2. Ocena i priorytetyzacja podatności

Po zebraniu informacji o podatnościach kluczowym krokiem jest ich ocena i priorytetyzacja.

Pomocny jest standard CVSS (Common Vulnerability Scoring System), jednak samo przypisanie punktacji nie wystarcza.

Nie każda podatność o wysokim CVSS stanowi realne zagrożenie. W praktyce liczy się kontekst – wartość aktywa, jego ekspozycja i znaczenie biznesowe.

Dlatego rozwiązania, jak SecureVisio, łączą dane o podatnościach z profilem ryzyka organizacji.

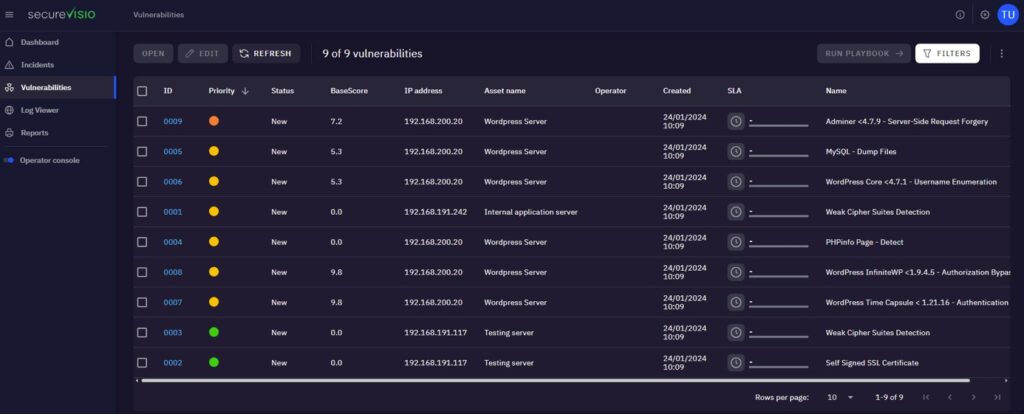

SecureVisio pokazuje automatycznie priorytetyzuje podatności w oparciu o unikalny profil ryzyka – prezentując jednocześnie kluczowe informacje, takie jak adres IP czy nazwa aktywa (np. serwer WordPress).

3. Analiza konkretnej podatności

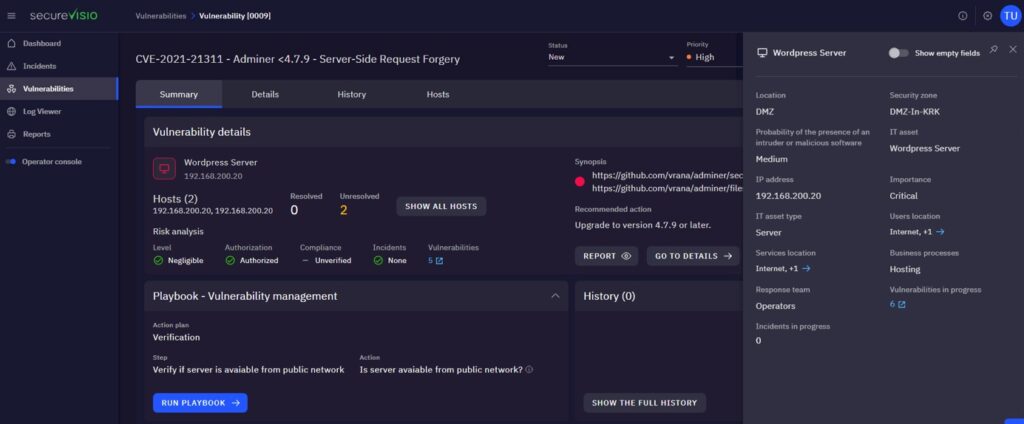

Po kliknięciu w konkretną podatność analityk otrzymuje szczegółowe dane:

- poziom krytyczności,

- nazwę zasobu,

- powiązane procesy biznesowe,

- wektory ataku,

- status remediacji i odpowiedzialny zespół.

Reakcja na podatność zależy od kontekstu – może obejmować:

- aktualizację oprogramowania,

- zmianę konfiguracji systemów,

- wdrożenie dodatkowych zabezpieczeń,

- tymczasowe obejścia do czasu pełnej poprawki.

Systemy klasy SecureVisio oferują workflow zarządzania podatnościami, który wspiera komunikację i współpracę między zespołami bezpieczeństwa, DevOps, administracji IT i właścicielami procesów biznesowych.

Reakcja na podatność i raportowanie

Oprócz samej komunikacji kluczowe jest zapewnienie dostępu do aktualnych informacji i raportów – takich jak listy aktywnych podatności, statystyki w danym okresie czy trendy zagrożeń.

SecureVisio udostępnia pakiet gotowych raportów i dashboardów, które można automatycznie wysyłać do różnych zespołów w organizacji. Dzięki temu osoby odpowiedzialne za reakcję mogą podejmować decyzje oparte na danych, a zarząd ma wgląd w postęp działań i poziom ryzyka.

Podsumowanie

Skuteczne zarządzanie zagrożeniami i podatnościami to podstawa zgodności z NIS 2 i fundament odporności cybernetycznej organizacji. Integracja procesów CTI, skanowania i priorytetyzacji podatności z analizą ryzyka umożliwia szybsze reagowanie, lepsze decyzje i pełną kontrolę nad powierzchnią ataku.

Aleksander Bronowski – GTM Manager z ponad sześcioletnim doświadczeniem w doradztwie transakcyjnym i technologicznym. Na co dzień wspiera klientów w doborze i projektowaniu rozwiązań z obszaru cyberbezpieczeństwa. Specjalizuje się w obszarze zarządzania incydentami, podatnościami i ryzykiem, a także NIS 2.

Marcin Fronczak

19.01.2026

info@trecom.pl

info@trecom.pl +48 22 488 72 00

+48 22 488 72 00