Ustawa o KSC w 2026 roku: Jak polskie prawo wdraża NIS 2?

Czym jest ustawa o krajowym systemie cyberbezpieczeństwa?

Ustawa o Krajowym Systemie Cyberbezpieczeństwa (KSC), która weszła w życie 28 sierpnia 2018 roku, przeniosła na polski grunt unijną dyrektywę NIS (dyrektywa Parlamentu Europejskiego i Rady (UE) 2016/1148). Ustawa ma zapewnić wysoki poziom cyberbezpieczeństwa oraz niezakłócone świadczenie usług kluczowych i cyfrowych, tworząc Krajowy System Cyberbezpieczeństwa. Obejmuje on operatorów usług kluczowych, dostawców usług cyfrowych, organy właściwe i specjalistyczne zespoły reagowania na incydenty (CSIRT).

Ustawa nakładała konkretne obowiązki, takie jak zabezpieczanie systemów teleinformatycznych i zgłaszanie incydentów. Można to porównać do systemu naczyń połączonych – bezpieczeństwo całego państwa zależy od szczelności i reakcji poszczególnych elementów: firm, urzędów i zespołów reagowania.

Co zmienia nowelizacja ustawy w związku z dyrektywą NIS 2?

Dyrektywa NIS 2, implementowana przez nowelizację Ustawy o KSC, gruntownie rozszerza dotychczasowe założenia, by podnieść poziom cyberbezpieczeństwa Polski. Najważniejsza zmiana polega na znacznym rozszerzeniu katalogu podmiotów objętych regulacjami. Dotychczasowych operatorów usług kluczowych i dostawców usług cyfrowych zastępują nowe kategorie:

- podmioty kluczowe

- podmioty ważne

- dostawcy usług zarządzanych (MSP)

Nowe przepisy kładą szczególny nacisk na proaktywne zarządzanie ryzykiem. Analiz ryzyka ma zadanie sugerować zmiany w architekturze bezpieczeństwa i uwzględniać m.in. łańcuch dostaw. Nowością jest także bezpośrednia odpowiedzialność kadry kierowniczej za zaniedbania w obszarze cyberbezpieczeństwa. Ponadto ustawa modyfikuje zasady raportowania incydentów, wprowadza mechanizm samoidentyfikacji, który zobowiązuje organizacje do samodzielnej oceny, czy podlegają regulacjom, oraz nakłada nowe obowiązki w zakresie zarządzania produktami ICT i wymiany informacji o cyberzagrożeniach.

Na początku 2026 roku doszło do aktualizacji w zakresie ustawy o KSC. W piątek, 23 stycznia 2026 r., Sejm uchwalił nowelizację Ustawy o KSC (NIS 2). W porównaniu do wcześniejszych projektów, najważniejsze zmiany dotyczą wydłużenia kluczowych terminów. Termin na wdrożenie środków zarządzania ryzykiem został wydłużony do 12 miesięcy. Ponadto podmioty objęte ustawą będą miały 6 miesięcy na zgłoszenie się do wykazu podmiotów kluczowych i ważnych. Z kolei podmioty kluczowe i ważne będą raportować incydenty za pośrednictwem systemu S46, przy czym termin rozpoczęcia jego stosowania został wydłużony do 12 miesięcy. Senat przyjął nowelizację Ustawy o Krajowym Systemie Cyberbezpieczeństwa w środę (28.01.2026) bez poprawek. 19.02.2026 Prezydent podpisał nowelizację ustawy o KSC, kończąc 7-letni proces legislacyjny. Jednocześnie zdecydował o skierowaniu ustawy do kontroli następczej przez Trybunał Konstytucyjny.

“We engaged Trecom to support our NIS2 gap assessment, and the experience was very positive. The team was well prepared, professional, and demonstrated a strong understanding of the regulation. Their recommendations were practical, reasonable, and aligned well with our business.”

Brent Sistare, Sr. Manager,

Cybersecurity, AFL Global

Które firmy i instytucje obejmie nowelizacja ustawy o KSC?

Nowe przepisy rozszerzają swój zasięg na firmy i instytucje z kilkunastu sektorów gospodarki, takich jak:

- energetyka

- transport

- zdrowie

- finanse

- produkcja i dystrybucja żywności

- podmioty administracji publicznej

Czym różnią się podmioty kluczowe od ważnych?

Podział na podmioty kluczowe i ważne zależy głównie od skali działalności i potencjalnego wpływu ewentualnej awarii na gospodarkę i społeczeństwo. Podmioty kluczowe to zwykle duże firmy i operatorzy infrastruktury krytycznej (np. z sektora energetyki czy zdrowia), dlatego podlegają bardziej rygorystycznym obowiązkom i częstszym audytom. Natomiast podmioty ważne to najczęściej średnie przedsiębiorstwa. Ponieważ zakłócenie ich pracy miałoby mniejszy wpływ na gospodarkę i społeczeństwo, nałożone na nie wymogi są mniej restrykcyjne.

Jak sprawdzić, czy organizacja podlega pod nowe przepisy?

Aby ustalić, czy Twoja organizacja podlega nowym przepisom, musisz samodzielnie sprawdzić jej status. Kluczowa jest weryfikacja kodów PKD Twojej działalności w zestawieniu z sektorami wymienionymi w załącznikach nr 1 i 2 do ustawy. Musisz zweryfikować, czy działalność Twojej firmy oraz jej wielkość kwalifikują ją jako podmiot kluczowy lub ważny. Jeśli spełniasz te kryteria, Twoim obowiązkiem jest zgłoszenie tego faktu do właściwego organu. Zignorowanie tego obowiązku grozi karami finansowymi.

Jakie obowiązki nakłada ustawa na polskie przedsiębiorstwa?

Polskie przedsiębiorstwa objęte nowelizacją ustawy staną przed nowymi, bardziej rygorystycznymi wymogami, które mają wzmocnić krajowy system cyberbezpieczeństwa. Najważniejsze z nich obejmują cztery główne obszary:

- zarządzanie ryzykiem

- wdrożenie zabezpieczeń technicznych i organizacyjnych

- raportowanie incydentów

- tworzenie polityk bezpieczeństwa

Jak wdrożyć zarządzanie ryzykiem i zabezpieczyć łańcuch dostaw?

Wdrożenie zarządzania ryzykiem wymaga systematycznego podejścia. Pierwszy krok to analiza ryzyka, która obejmuje identyfikację aktywów, cyberzagrożeń i podatności, a także ocenę potencjalnych skutków. Na podstawie tej analizy firma musi wdrożyć proporcjonalne zabezpieczenia techniczne i organizacyjne. Istotne staje się również ocenianie ryzyka związanego z partnerami w całym łańcuchu dostaw.. Trzeba więc stosować procedury weryfikacyjne, zawierać w umowach klauzule dotyczące cyberbezpieczeństwa i wykluczać z łańcucha dostaw podmioty, których produkty ICT mogą zagrażać bezpieczeństwu. Z mojego doświadczenia wynika, że to właśnie ten element sprawia firmom najwięcej trudności. Często doradzam klientom, aby nie ograniczali się tylko do ankiet bezpieczeństwa, ale wprowadzali do umów tzw. „prawo do audytu” (right to audit), co w praktyce znacznie dyscyplinuje dostawców.

Jakie zabezpieczenia techniczne i organizacyjne są wymagane?

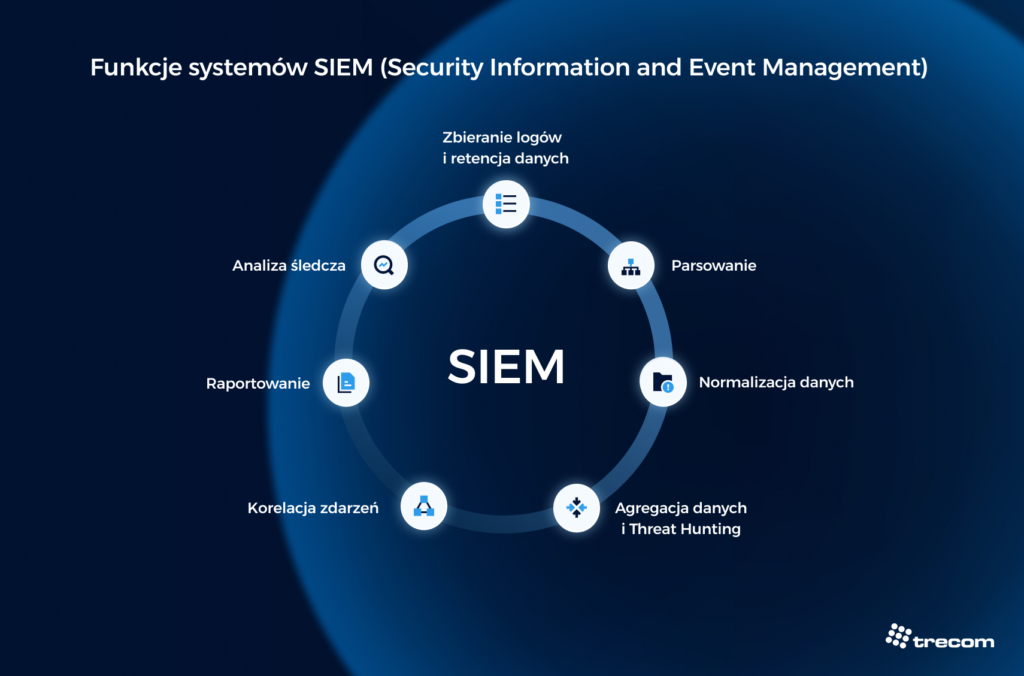

Wymagane zabezpieczenia, zarówno techniczne, jak i organizacyjne, muszą być proporcjonalne do wyników analizy ryzyka oraz zgodne z pozostałymi wymaganiami UoKSC. Po stronie organizacyjnej fundamentalne jest wdrożenie systemu zarządzania bezpieczeństwem informacji, opracowanie planów ciągłość działania oraz regularne szkolenia pracowników z cyberbezpieczeństwa i cyberhigieny. Jeśli chodzi o technologię, ustawa wymaga stosowania narzędzi do zarządzania incydentami takimi jak SIEM czy EDR. Niezbędne jest też tworzenie kopii zapasowych, zarządzanie dostępem do systemów oraz stałe monitorowanie systemów (SOC).

Jak i kiedy należy zgłaszać incydenty bezpieczeństwa?

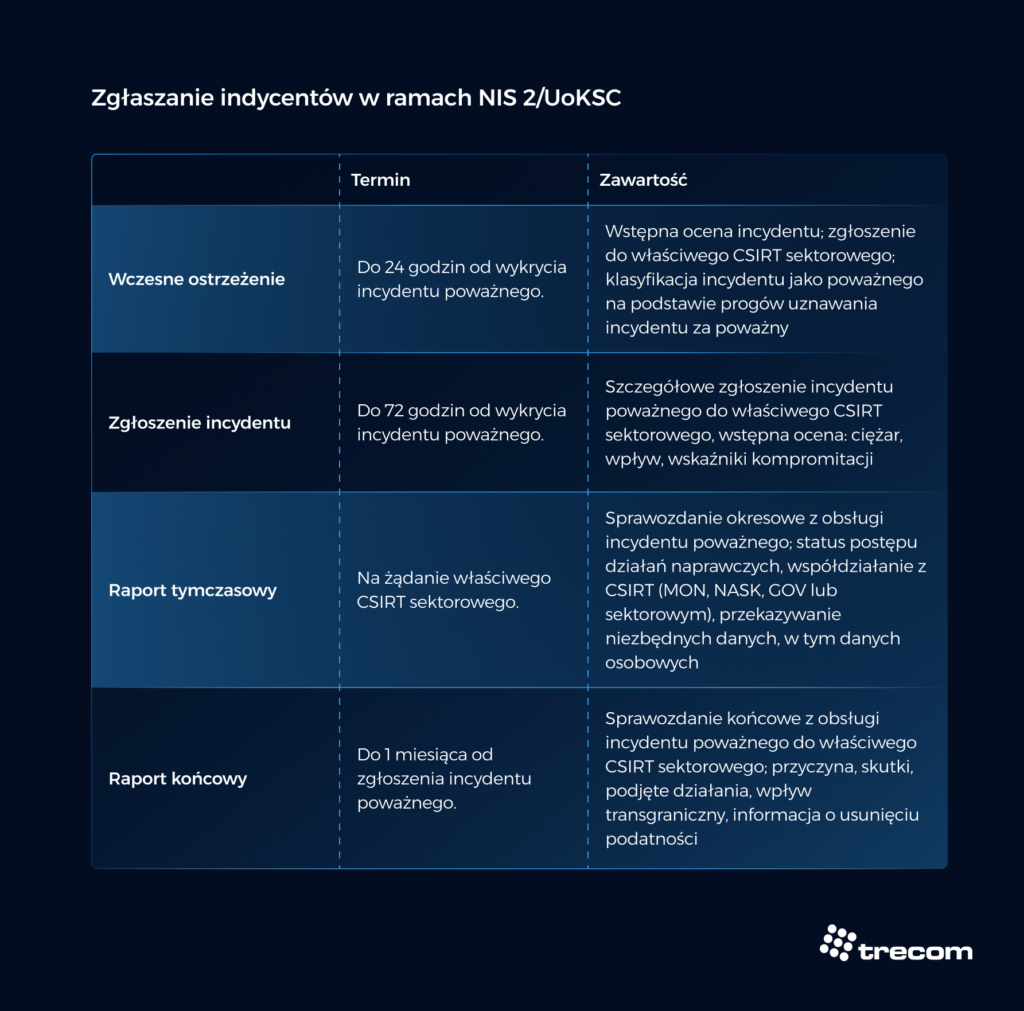

Incydenty bezpieczeństwa trzeba raportować niezwłocznie. Podmioty kluczowe i ważne mają obowiązek zgłosić poważny incydent do właściwego dla swojego sektora zespołu CSIRT (CSIRT NASK, CSIRT GOV lub CSIRT MON) w ciągu 24 godzin od jego wykrycia. W praktyce te 24 godziny mijają błyskawicznie, a stres związany z atakiem nie pomaga w precyzyjnym formułowaniu komunikatów. Dlatego zawsze rekomenduję zespołom IT przygotowanie gotowych procedur zgłoszeniowych „na zimno”, zanim dojdzie do incydentu – to prosta rzecz, która w sytuacji kryzysowej oszczędza bezcenny czas. Ustawa dzieli incydenty na zwykłe, istotne, poważne i krytyczne. Zgłoszenie musi zawierać informacje o charakterze zdarzenia, jego skutkach oraz podjętych działaniach zaradczych. Pozwala to skuteczniej wymieniać dane o cyberzagrożeniach w ramach Krajowego Systemu Cyberbezpieczeństwa.

Jaka jest rola krajowych organów i zespołów CSIRT?

Krajowe organy i zespoły CSIRT to fundament Krajowego Systemu Cyberbezpieczeństwa – nadzorują, koordynują i prowadzą działania operacyjne. Organy właściwe, takie jak Minister Cyfryzacji czy Minister Zdrowia właściwe dla poszczególnych sektorów, nadzorują podmioty kluczowe i ważne, weryfikują ich status oraz prowadzą ich wykazy. Za reagowanie na incydenty odpowiadają trzy Zespoły Reagowania na Incydenty Bezpieczeństwa Komputerowego: CSIRT MON, CSIRT NASK oraz CSIRT GOV. To one odbierają zgłoszenia, koordynują obsługę zdarzeń, analizują cyberzagrożenia i wymieniają dane na poziomie krajowym oraz międzynarodowym.

Zespoły te prowadzą także działalność edukacyjną w dziedzinie cyberbezpieczeństwa, budując świadomość i cyberodporność. Nowelizacja ustawy tworzy także sektorowe zespoły cyberbezpieczeństwa (sektorowe CSIRT), które mają wzmocnić ochronę w strategicznych gałęziach gospodarki. Rolę łącznika we współpracy międzynarodowej pełni Pojedynczy Punkt Kontaktowy (PPK) przy Ministerstwie Cyfryzacji.

POBIERZ WHITE PAPERS O WYMOGACH NIS2

Dowiedz się jak przygotować się na poszczególne wymogi NIS 2 z serią white papers od ekspertów Trecom.

Jak Security Operations Center (SOC) pomaga w realizacji wymogów ustawy?

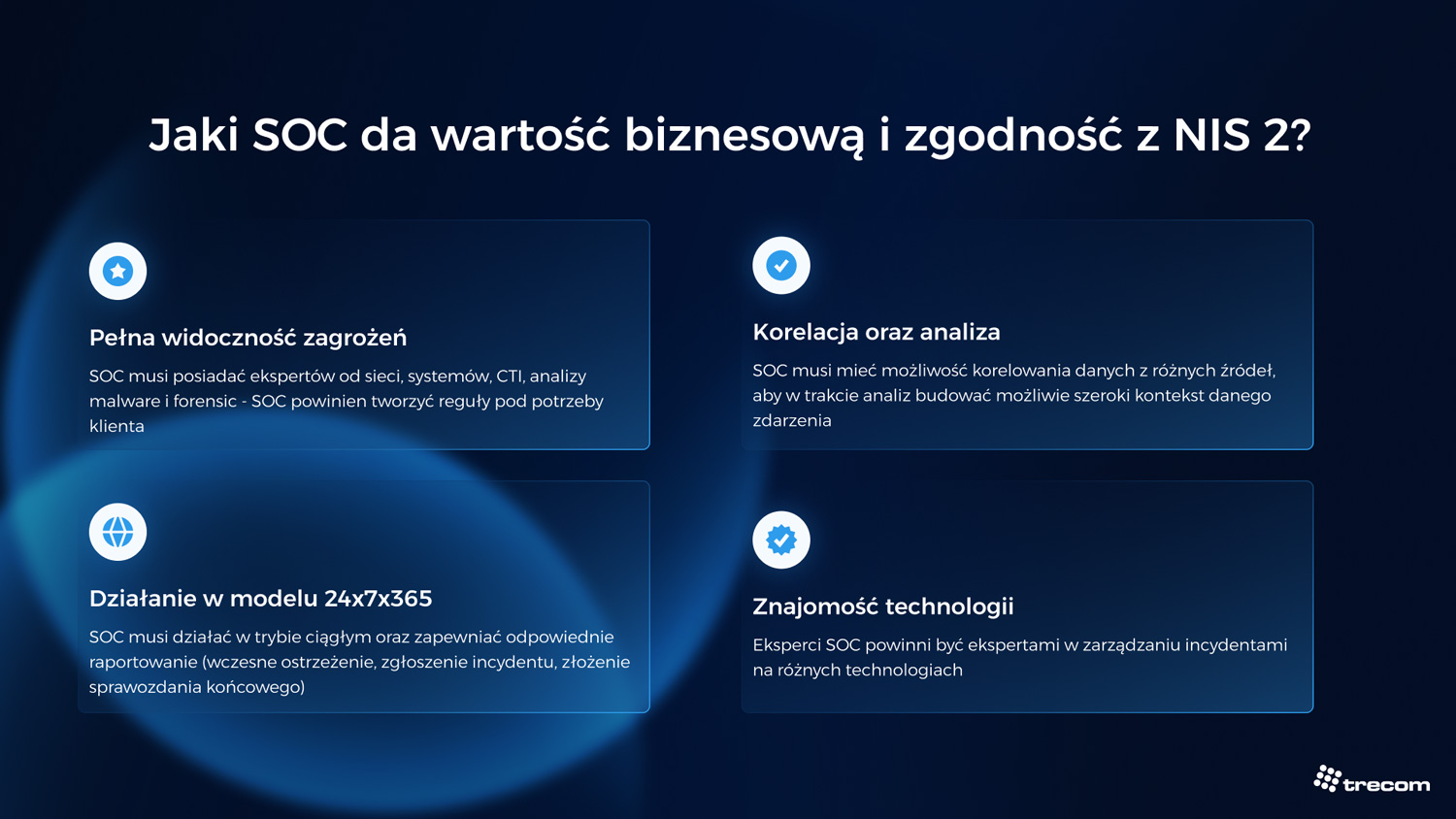

Security Operations Center (SOC) pełni rolę centrum dowodzenia 24/7, które nie tylko monitoruje sieć, ale przede wszystkim realizuje ustawowy obowiązek wczesnego wykrywania i obsługi incydentów. Dzięki połączeniu specjalistycznych narzędzi i wykwalifikowanego personelu SOC skutecznie analizuje i klasyfikuje zdarzenia oraz wspiera proces ich raportowania do odpowiednich zespołów CSIRT. Dzięki temu firma może łatwiej spełnić jeden z najważniejszych obowiązków prawnych. Każda organizacja podlegająca pod wymogi UoKSC jest zobowiązana posiadać wewnętrzny SOC lub współpracować z zewnętrznymi dostawcami usług SOC. SOC jest także niezbędny w procesie zarządzania ryzykiem: identyfikuje podatności, analizuje cyberzagrożenia i rekomenduje wdrożenie odpowiednich zabezpieczeń. Jego działanie wspiera również utrzymanie ciągłości biznesu przez szybkie reagowanie na ataki i minimalizowanie ich skutków. Obserwując rynek, widzę wyraźny trend odchodzenia od budowy własnych struktur SOC na rzecz modeli hybrydowych lub outsourcingu. Utrzymanie kompetentnego zespołu analityków w trybie 24/7 jest po prostu wyzwaniem finansowym i kadrowym, któremu trudno sprostać bez odpowiedniego budżetu.

Jakie kary grożą za nieprzestrzeganie przepisów ustawy o KSC?

Nieprzestrzeganie przepisów Ustawy o Krajowym Systemie Cyberbezpieczeństwa (KSC) skutkuje dotkliwymi karami finansowymi. Organy właściwe mogą je nałożyć za niedopełnienie obowiązków, takich jak brak odpowiednich zabezpieczeń, zaniedbanie zarządzania ryzykiem, brak samoidentyfikacji czy nieterminowe raportowanie incydentów. Wysokość kar zależy od rodzaju naruszenia oraz kategorii podmiotu (kluczowy lub ważny).

Wdrażająca dyrektywę NIS 2 nowelizacja znacząco zaostrza te sankcje. Kary finansowe dla podmiotów kluczowych mogą sięgać 10 milionów euro lub 2% ich całkowitego rocznego światowego obrotu. Dla podmiotów ważnych limit wynosi 7 milionów euro lub 1,4% obrotu. Dodatkowo, za rażące naruszenia obowiązków kadra kierownicza może otrzymać czasowy, nawet 2-letni, zakaz pełnienia swoich funkcji.

Źródła

- https://www.gov.pl/web/cyfryzacja/ustawa-o-krajowym-systemie-cyberbezpieczenstwa-weszla-w-zycie

- https://digital-strategy.ec.europa.eu/en/policies/nis2-directive-poland

- https://eur-lex.europa.eu/legal-content/EN/TXT/?uri=CELEX%3A32022L2555

Aleksander Bronowski – GTM Manager z ponad sześcioletnim doświadczeniem w doradztwie transakcyjnym i technologicznym. Na co dzień wspiera klientów w doborze i projektowaniu rozwiązań z obszaru cyberbezpieczeństwa. Specjalizuje się w obszarze zarządzania incydentami, podatnościami i ryzykiem, a także NIS 2.

Paweł Guraj

02.03.2026

Aleksander Bronowski

04.02.2026

info@trecom.pl

info@trecom.pl +48 22 488 72 00

+48 22 488 72 00