Czym jest ruch boczny i jak go wykrywać?

Definicja ruchu bocznego

Współczesne zagrożenia cybernetyczne nie tylko przenikają do systemów informatycznych, ale poruszają się w nich w sposób przemyślany i strategiczny.

Po uzyskaniu początkowego dostępu do sieci atakujący dąży do zachowania niewidoczności, aby maksymalnie wykorzystać podatności infrastruktury.

Proces ten, znany jako ruch boczny (ang. lateral movement), następuje po początkowej kompromitacji systemu, często również po eskalacji uprawnień i obejściu zabezpieczeń.

Czym jest ruch boczny?

Ruch boczny to taktyka stosowana przez cyberprzestępców, umożliwiająca im przemieszczanie się w obrębie zaatakowanego środowiska po uzyskaniu dostępu. Jest to etap następujący po pierwszym naruszeniu zabezpieczeń, lecz poprzedzający osiągnięcie ostatecznego celu ataku.

Podczas ruchu bocznego hakerzy wykorzystują zależności w infrastrukturze oraz różne techniki pozwalające im eskalować uprawnienia i poruszać się po systemach bez wzbudzania podejrzeń.

Atakujący mogą stosować m.in.:

- przechwytywanie poświadczeń w systemach Linux,

- wykorzystanie przejętych danych uwierzytelniających do uzyskania dostępu do kolejnych systemów,

- podszywanie się pod zaufanych użytkowników w celu rozszerzenia dostępu.

Celem ruchu bocznego może być kradzież wrażliwych danych lub przeprowadzenie ataku ransomware. Ta technika jest szczególnie charakterystyczna dla zaawansowanych ataków APT (Advanced Persistent Threat), w których cyberprzestępcy starają się pozostać niewykryci, jednocześnie eskalując swoje uprawnienia i uzyskując dostęp do kluczowych systemów.

Dlaczego wykrycie ruchu bocznego jest trudne?

Jednym z powodów skuteczności tej techniki jest jej zdolność do maskowania się w obrębie ruchu sieciowego. Podczas gdy tradycyjne zabezpieczenia koncentrują się na ruchu między siecią wewnętrzną a zewnętrzną, ruch boczny odbywa się wewnątrz infrastruktury, co czyni go trudniejszym do wykrycia przez standardowe narzędzia, takie jak firewalle.

Na przykład administrator IT, który regularnie łączy się z różnymi serwerami, wykonuje zadania administracyjne i zarządza dostępami, może generować ruch sieciowy podobny do tego, który tworzy atakujący poruszający się lateralnie. Bez dogłębnej analizy trudno odróżnić rutynowe działania administratora od prób nieautoryzowanego dostępu.

Dodatkowo, grupy APT działają bardzo szybko. Zgodnie z rocznym raportem firmy Secureworks (https://www.secureworks.com/resources/rp-state-of-the-threat-2024), średni czas od uzyskania dostępu do pełnego zainfekowania systemów spadł do 24 godzin, w porównaniu do 4,5 dni w 2022 roku.

Jak powstrzymać ruch boczny?

Obrona przed ruchem bocznym wymaga zaawansowanego monitorowania i analizy. Podstawowe mechanizmy, takie jak uwierzytelnianie dwuskładnikowe i zasada najmniejszych uprawnień, mogą ograniczyć ryzyko, ale nie są wystarczające.

Kluczowe znaczenie ma efektywna detekcja, oparta na dogłębnej analizie środowiska IT. W tym celu warto wykorzystać technologie takie jak SIEM, EDR czy UEBA:

- SIEM umożliwia centralizację logów i analizę incydentów w czasie rzeczywistym.

- EDR pozwala monitorować aktywność w środowisku lub jego wybranych elementach, identyfikując wzorce zachowań wskazujące na ruch boczny.

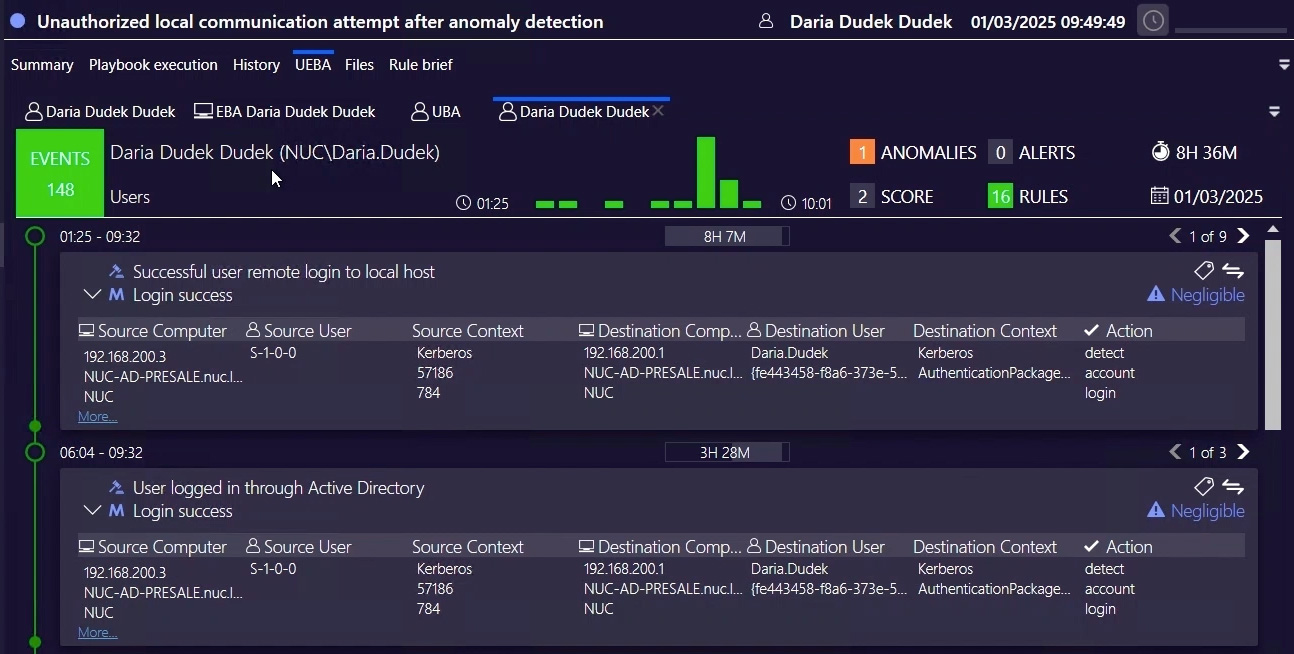

- UEBA wykorzystuje uczenie maszynowe do wykrywania anomalii w zachowaniu użytkowników, automatycznie powiadamiając o podejrzanych działaniach.

Przykładem zastosowania UEBA jest sytuacja, w której pracownik zwykle loguje się z biura, ale nagle próbuje uzyskać dostęp do systemów z zewnętrznej sieci VPN w nocy. Tego typu anomalie mogą wskazywać na próbę ruchu bocznego i są wykrywane przez systemy analizy behawioralnej, eliminując konieczność ręcznego ustawiania skomplikowanych reguł.

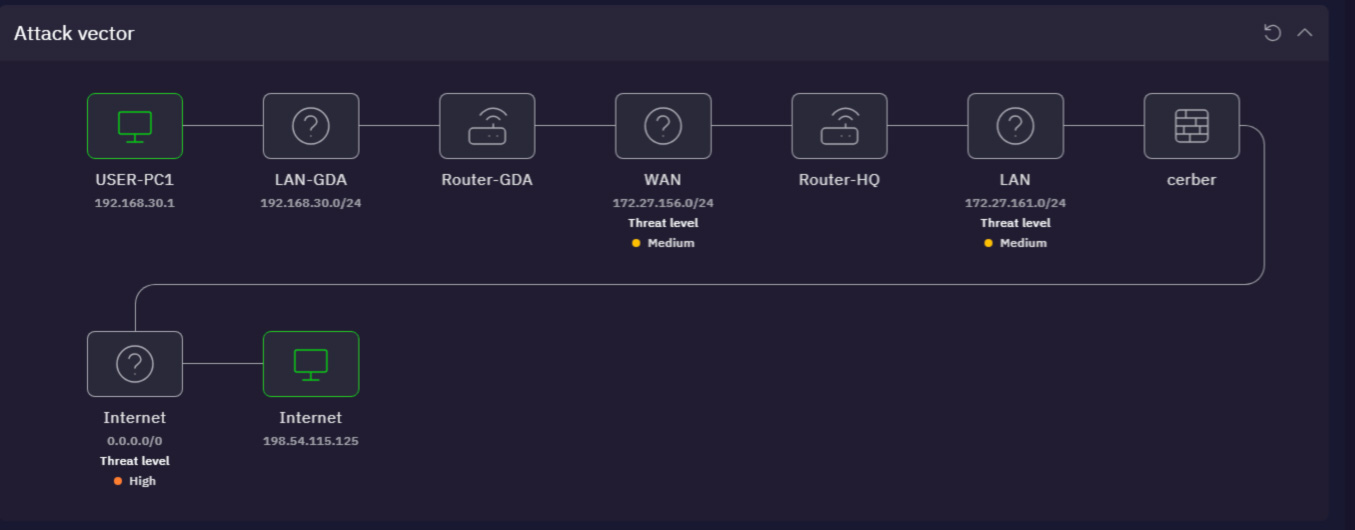

Wizualizacja ścieżek ataku

Rozwiązania do agregacji i wizualizacji logów stanowią nieocenioną pomoc w wykrywaniu ruchu bocznego. SIEM SecureVisio oferuje unikalną funkcjonalność wizualizacji ścieżki ataku dla incydentu, umożliwiając operatorom błyskawiczne zidentyfikowanie potencjalnych wektorów ruchu hakerów w ramach infrastruktury organizacji.

Dodatkowe zabezpieczenia

Poza monitorowaniem i analizą anomalii, w ochronie przed ruchem bocznym istotne są także:

- model Zero Trust – ograniczenie zaufania do każdego użytkownika i urządzenia,

- aktualizacja podatności – regularne łatki eliminujące znane luki w zabezpieczeniach,

- segmentacja sieci – izolacja kluczowych zasobów, aby ograniczyć możliwości poruszania się atakującego.

Trecom SOC

Dzięki zaawansowanej znajomości technologii SIEM, EDR, UEBA, stosowaniu CTI w zarządzaniu incydentami oraz dodatkowym usługom, takim jak threat hunting, Trecom SOC zapewnia wyjątkową jakość w zarządzaniu zagrożeniami.

Szukasz więcej informacji? Umów się na spotkanie z menedżerem Trecom SOC.

Michał Kaczmarek – SOC Manager z blisko 25-letnim doświadczeniem w IT, specjalizujący się w detekcji zagrożeń, zarządzaniu incydentami oraz budowie dojrzałych procesów bezpieczeństwa zgodnych z NIS2. Architekt systemów bezpieczeństwa, który rozwija zespoły SOC i wdraża rozwiązania podnoszące odporność organizacji na cyberzagrożenia w sektorze prywatnym i publicznym.

Najnowsze publikacje

Marcin Fronczak

19.01.2026

info@trecom.pl

info@trecom.pl +48 22 488 72 00

+48 22 488 72 00