Na czym polega zarządzanie incydentami bezpieczeństwa – od wykrycia do eliminacji

Czym jest zarządzanie incydentami bezpieczeństwa informacji?

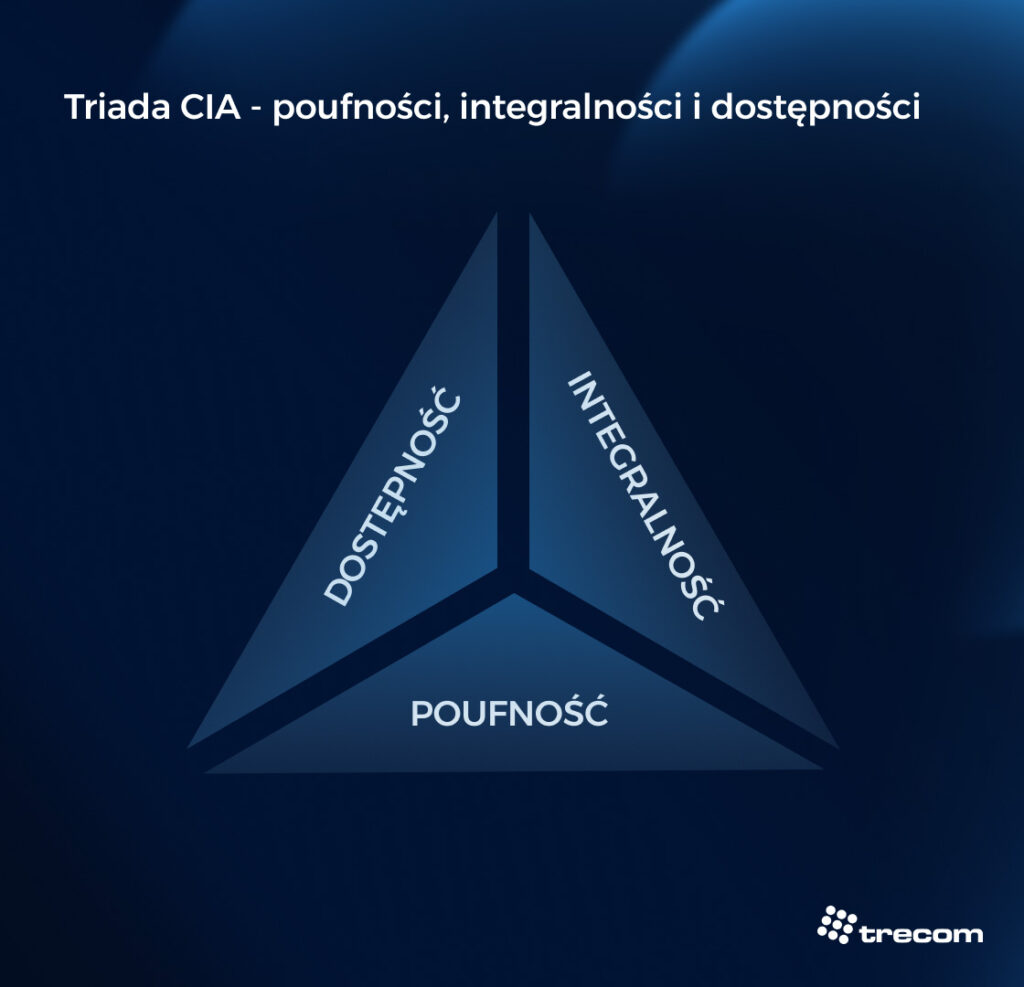

Zarządzanie incydentami bezpieczeństwa informacji to suma procesów, technologii i ekspertów, którzy umożliwiają ochronę kluczowych atrybutów informacji — poufności, integralności i dostępności (znane też jako triada CIA) — jednocześnie minimalizując negatywny wpływ na działalność biznesową. Za incydent uznaje się każde niepożądane zdarzenie, które stwarza wysokie prawdopodobieństwo naruszenia zasobów informacyjnych.

Wytyczne i najlepsze praktyki w tym zakresie dostarczają standardy jak NIST, SANS czy międzynarodowa norma ISO/IEC 27035, która pomaga stworzyć strategiczny plan reagowania na incydenty. To jeden z elementów Systemu Zarządzania Bezpieczeństwem Informacji (SZBI).

Dlaczego zarządzanie incydentami jest kluczowe dla organizacji?

Gdy dochodzi do incydentu, skuteczne zarządzanie nim pozwala uniknąć chaosu i zapewnić ciągłość działania organizacji. Każdy incydent, niezależnie od skali, może prowadzić do poważnych konsekwencji biznesowych, takich jak:

• przestój w działaniu organizacji,

• dotkliwe straty finansowe,

• utrata reputacji,

• problemy prawne.

Formalny plan reagowania na incydenty umożliwia szybką identyfikację, analizę i neutralizację zagrożeń. Dzięki temu bezpośrednio minimalizuje się ryzyko i chroni zasoby informacyjne. Przede wszystkim zyskujesz czas, skracając okres potrzebny na przywrócenie normalnego funkcjonowania po ataku. To fundament zarządzania kryzysowego. Systematyczne reagowanie, raportowanie i analiza pozwalają na ciągłe doskonalenie procesów, dzięki czemu polityka bezpieczeństwa może nadążać za nowymi metodami ataków.

Co jest, a co nie jest incydentem bezpieczeństwa?

Incydentem bezpieczeństwa informacji jest każde zdarzenie naruszające lub mogące naruszyć elementy triady CIA. Warto odróżnić go od zdarzenia cybernetycznego (np. nieudana próba logowania lub skanowanie portów zablokowane przez firewall), które nie zawsze ma negatywne konsekwencje, choć wymaga monitorowania. To, jak ostatecznie zaklasyfikujesz zdarzenie, zależy od analizy potencjalnego ryzyka i skutków dla organizacji.

Szczególnym typem jest naruszenie ochrony danych osobowych. Dochodzi do niego, gdy incydent powoduje ryzyko naruszenia praw lub wolności osób fizycznych. Pamiętaj, że nie każda anomalia systemowa jest incydentem, ale każde takie zdarzenie wymaga oceny w ramach przyjętej polityki bezpieczeństwa.

Jakie są przykłady incydentów bezpieczeństwa informacji?

Do najczęstszych incydentów bezpieczeństwa należą między innymi:

• celowe ataki, takie jak phishing i ataki DDoS,

• infekcje złośliwym oprogramowaniem typu malware i ransomware,

• ataki socjotechniczne prowadzące do wycieku danych,

• nieautoryzowany dostęp do sieci,

• kradzież danych z nośników fizycznych,

• awarie systemów.

Za incydentami często stoją także błędy ludzkie, na przykład nieprzestrzeganie procedur, które narusza integralność lub poufność danych.

Jak klasyfikuje się incydenty bezpieczeństwa?

Klasyfikacja incydentów opiera się na ocenie ich wpływu na poufność, integralność i dostępność danych. Taka analiza pozwala priorytetyzować zdarzenia i przypisać im odpowiedni poziom ryzyka: niski, średni lub wysoki. Taka klasyfikacja bezpośrednio przekłada się na efektywność reakcji. Zdarzenia kategoryzuje się również według źródła, np. jako umyślne ataki czy zdarzenia losowe. Przykładowo, Krajowy System Cyberbezpieczeństwa (KSC) stosuje podział na incydenty krytyczne, poważne i istotne. Taki podział standaryzuje zarządzanie nimi w skali kraju.

Jakie są etapy cyklu życia incydentu bezpieczeństwa?

Cykl życia incydentu bezpieczeństwa to ustrukturyzowana ścieżka, która zapewnia kompleksowe zarządzanie zagrożeniami. Zgodnie z normą ISO/IEC 27035, wszystko zaczyna się od planowania i przygotowania, czyli stworzenia planu reagowania. Następnie przechodzimy do działań operacyjnych, które omawiamy poniżej.

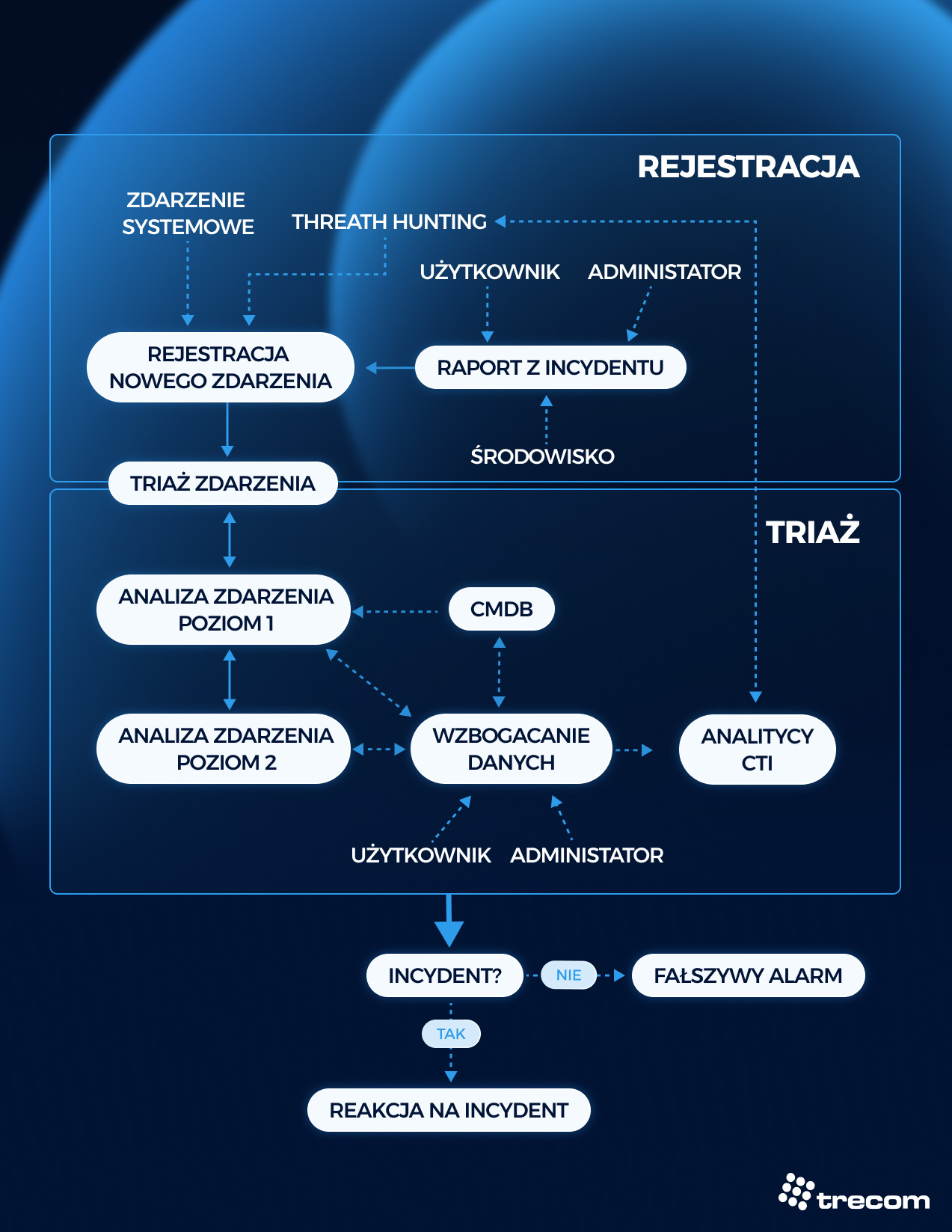

Jak przebiega wykrywanie i rejestracja incydentów?

Wykrywanie incydentów to proces dwutorowy. Z jednej strony opiera się na ciągłym monitorowaniu infrastruktury i analizie logów przez zespoły SOC (Security Operations Center), z drugiej – na czujności pracowników. Kluczowe jest tu jednak rozróżnienie ścieżek komunikacji. Użytkownik napotykający problem techniczny kontaktuje się z Service Deskiem, natomiast podejrzenia cyberataku (np. otrzymanie phishingu) powinien kierować bezpośrednio do wewnętrznego zespołu bezpieczeństwa. Zgłoszenie incydentu do zewnętrznego CSIRT to już zadanie dla specjalistów (zwykle z poziomu SOC) i dotyczy ono wyłącznie incydentów poważnych. Obowiązek ten regulują konkretne przepisy, takie jak ustawa o KSC oraz dyrektywa NIS2.

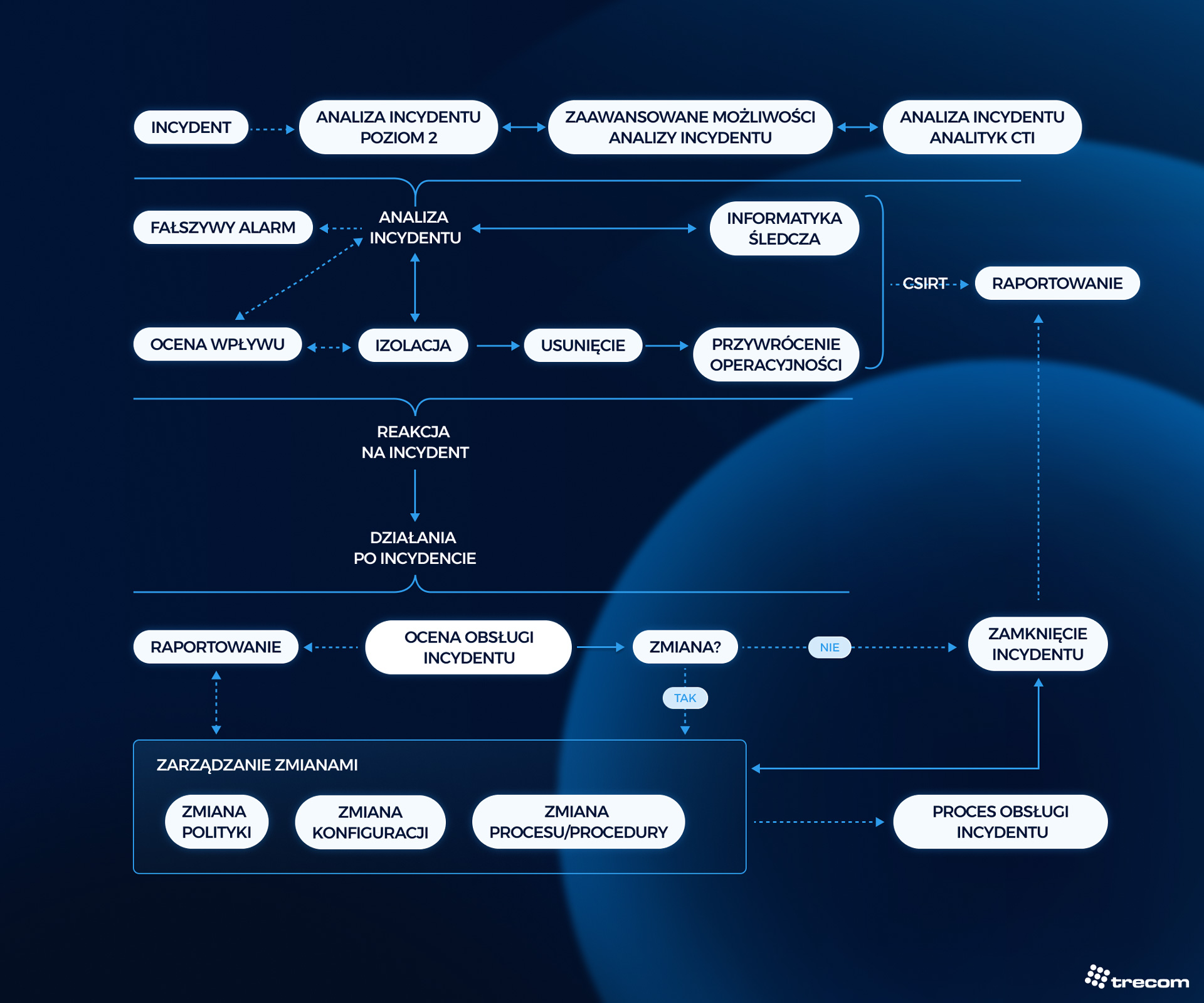

Na czym polega powstrzymywanie i eliminacja zagrożeń?

Powstrzymywanie zagrożeń polega na natychmiastowym odizolowaniu zainfekowanych systemów lub segmentów sieci. Ogranicza to zasięg incydentu i minimalizuje ryzyko dalszych szkód. W kolejnym kroku, podczas eliminacji, specjaliści usuwają pierwotną przyczynę problemu, np. złośliwe oprogramowanie lub luki w zabezpieczeniach. Zapobiega to jego ponownemu wystąpieniu. Szybkie i proceduralne działanie jest kluczowe, aby zapewnić ciągłość funkcjonowania organizacji.

Jak wygląda proces odzyskiwania systemów po incydencie?

W fazie odzyskiwania, następującej po eliminacji zagrożeń, chodzi o to, by jak najszybciej przywrócić normalne funkcjonowanie systemów i usług. Główne działania to odtworzenie danych z kopii zapasowych, rekonfiguracja uszkodzonych systemów oraz weryfikacja ich integralności. Skuteczne kroki naprawcze są częścią planu ciągłości działania. Dzięki nim można wzmocnić zabezpieczenia i zminimalizować ryzyko podobnych zdarzeń w przyszłości.

Dlaczego analiza poincydentalna jest tak ważna?

Analiza poincydentalna (Post Incident Review) pozwala wyciągnąć wnioski na przyszłość. Pomaga zidentyfikować pierwotną przyczynę zdarzenia, ocenić skuteczność reakcji oraz znaleźć luki w zabezpieczeniach. Wyciągnięte wnioski pozwalają udoskonalić plan reagowania i sprawić, że firmę będzie trudniej zhakować w przyszłości.

Jakie są linie wsparcia w reagowaniu na incydenty (L1, L2, L3)?

Strukturę reagowania na incydenty najlepiej obrazuje praca szpitalnego oddziału ratunkowego (SOR). Proces ten organizuje się w trójpoziomowy model wsparcia (L1, L2, L3), gdzie każdy poziom ma inne zadania, podobnie jak pielęgniarz na izbie przyjęć, lekarz pierwszego kontaktu i chirurg specjalista. Dzięki tej strukturze eskalacja problemów i współpraca między liniami przebiegają sprawnie. W rezultacie wzmacnia to cały proces reagowania oraz ogólne cyberbezpieczeństwo organizacji.

Czym zajmuje się pierwsza linia wsparcia (L1)?

Pierwsza linia wsparcia (L1) w dojrzałych organizacjach jest rozdzielona na dwa kluczowe obszary. Service Desk stanowi pierwszy punkt kontaktu dla użytkowników zgłaszających problemy, natomiast bieżącym monitoringiem bezpieczeństwa zajmuje się wyspecjalizowany zespół L1 SOC. Działają oni jak pielęgniarz na szpitalnej izbie przyjęć – wykrywają, rejestrują oraz wstępnie klasyfikują i priorytetyzują incydenty. Zespół L1 odfiltrowuje fałszywe alarmy i podejmuje podstawowe działania zaradcze. Jeśli problem wymaga zaawansowanej analizy, eskaluje zgłoszenie do drugiej linii wsparcia (L2).

Jakie zadania ma druga linia wsparcia (L2)?

Gdy problem przerasta możliwości L1, do akcji wkracza druga linia wsparcia (L2) – odpowiednik lekarza pierwszego kontaktu. Przejmuje incydenty wymagające zaawansowanej wiedzy technicznej. Ta część zespołu ten skupia się na dogłębnej analizie zdarzeń, w tym identyfikacji ich pierwotnej przyczyny (tzw. root cause analysis). Pozwala to skutecznie powstrzymać i wyeliminować zagrożenie. Specjaliści L2 neutralizują złośliwe oprogramowanie i łatają luki, minimalizując negatywny wpływ incydentu. Najtrudniejsze problemy, wymagające np. analizy śledczej, L2 eskaluje do trzeciej linii wsparcia (L3).

Jaka jest rola trzeciej linii wsparcia (L3)?

Na sam szczyt eskalacji trafiają najtrudniejsze przypadki – wprost do trzeciej linii wsparcia (L3), czyli zespołu ekspertów-chirurgów. Zajmują się oni zaawansowaną analizą śledczą (forensics) i identyfikacją przyczyn źródłowych. L3 odpowiada za tworzenie i poprawę detekcji i eliminację najbardziej skomplikowanych zagrożeń. Zespół ten sugeruje również rozwiązania systemowe, które przyczyniają się do poprawy bezpieczeństwa.

Czy istnieje czwarta linia wsparcia (L4)? Unikalny model Trecom

Choć standardowy model kończy się na trzeciej linii, w Trecom funkcjonuje dodatkowa, nieformalna czwarta linia wsparcia (L4). Stanowi ona zaplecze technologiczne dla zespołów SOC. W jej skład wchodzą zespoły NOC (Network Operations Center) oraz dostęp do ponad 115 inżynierów z głęboką wiedzą domenową w zakresie sieci, systemów i nowoczesnych technologii. Dzięki temu, gdy incydent cyberbezpieczeństwa dotyka specyficznych warstw infrastruktury, analitycy L1-L3 otrzymują natychmiastowe wsparcie ekspertów, którzy znają te środowiska od podszewki.

Czym jest analiza śledcza (forensics) w cyberbezpieczeństwie?

Analiza śledcza (forensics) w cyberbezpieczeństwie to proces zbierania, zabezpieczania i badania dowodów cyfrowych po incydencie. Jej celem jest odtworzenie przebiegu ataku, identyfikacja jego źródła i określenie skali naruszeń. Dzięki niej zespoły L3 mogą dogłębnie zbadać mechanizmy wykorzystane przez intruzów.

W ramach tego procesu eksperci badają systemy i dzienniki zdarzeń, aby ustalić fakty. Wyniki, takie jak zidentyfikowane luki i analiza przyczyn źródłowych, są kluczowe dla eliminacji zagrożeń i odzyskiwania systemów. Są również podstawą do wdrożenia skutecznych środków zapobiegawczych. Zebrane dowody cyfrowe można także wykorzystać w postępowaniach prawnych.

POBIERZ PRZEWODNIK PO EFEKTYWNYM SECURITY OPERATIONS CENTER

Koncepcja SOC, który zbiera wybrane dane i działają tylko w oparciu o domyślne reguły i playbooki dostawców to relikt przeszłości. Dowiedz się co sprawia, że SOC działa skutecznie.

Jakie zespoły odpowiadają za reagowanie na incydenty?

Reagowaniem na incydenty bezpieczeństwa zajmują się wyspecjalizowane jednostki, głównie zespół CSIRT (Computer Security Incident Response Team) oraz Centrum Operacji Bezpieczeństwa (SOC). SOC koncentruje się na ciągłym monitorowaniu i analizie zdarzeń w czasie rzeczywistym. Dzięki temu może wykrywać incydenty, zanim spowodują szkody, i podjąć pierwszą reakcję, często w ramach zadań L1 i L2. Skuteczność zależy od ścisłej współpracy tych zespołów oraz jasno zdefiniowanych procedur w planie reagowania. Budując od podstaw struktury operacyjne w Trecom SOC, kładłem nacisk na to, by zespół nie opierał się bazowej automatyzacji z narzędzi SOAR czy wbudowanych regułach bezpieczeństwa systemów SIEM. Nawet najlepszy system wymaga nadzoru doświadczonego analityka, który rozumie kontekst biznesowy ataku i potrafi podjąć decyzję, której algorytm nie przewidział.

Jaka jest rola zespołu CSIRT (Computer Security Incident Response Team)?

Zespół CSIRT (Computer Security Incident Response Team) można potraktować jak straż pożarną cyberbezpieczeństwa. Koordynuje cały proces reagowania na incydenty, od wykrycia aż po odzyskanie systemów. Przede wszystkim dąży do zminimalizowania negatywnych skutków zdarzenia, co osiąga się poprzez szybką analizę, powstrzymywanie i eliminację zagrożeń. CSIRT odpowiada też za komunikację, w tym zgłaszanie incydentów do odpowiednich organów. Działając zgodnie z planem, zespół stale doskonali procesy cyberbezpieczeństwa w organizacji.

Jak przygotować plan reagowania na incydenty?

Skuteczny plan reagowania na incydenty (Incident Response Plan, IRP) to podstawa sprawnego zarządzania bezpieczeństwem. W planie zawrzyj jasno zdefiniowane procedury dla każdego etapu cyklu życia incydentu, od przygotowania, wykrycia, reakację po odzyskanie systemów. Pamiętaj też, by precyzyjnie określić role i obowiązki członków zespołu reagującego czy zespołów biznesowych oraz wskazać ścieżki komunikacji i eskalacji. Skuteczne wdrożenie wymaga nie tylko opracowania planu. Pamiętaj również, by powołać i wyposażyć zespół w niezbędne narzędzia oraz przeprowadzić szkolenia. Aby utrzymać gotowość (Incident Readiness), regularnie testuj i aktualizuj plan. W ten sposób możesz doskonalić procesy i adaptować się do nowych zagrożeń. W swojej pracy, m.in. przy dostosowywaniu procesów w Trecom do wymogów dyrektywy NIS2, zauważam, że wiele firm traktuje IRP jako dokument statyczny.

Jakie narzędzia wspierają proces zarządzania incydentami?

Skuteczne zarządzanie incydentami wspiera zestaw specjalistycznych narzędzi, które automatyzują i usprawniają reagowanie. Do kluczowych narzędzi należą:

• Systemy Service Desk: To centralny punkt, w którym zgłasza się i śledzi incydenty.

• Platformy SIEM (Security Information and Event Management): Agregują i korelują logi z całej infrastruktury IT, stając się oczami i uszami zespołu bezpieczeństwa i umożliwiając wczesną identyfikację anomalii. Realizując projekt wdrożenia SOC w firmie Atman, przekonałem się, że kluczem nie jest samo posiadanie SIEM, ale jego precyzyjna konfiguracja. Bez właściwej korelacji logów analitycy toną w szumie informacyjnym (false positives), zamiast reagować na realne zagrożenia.

• Systemy SOAR (Security Orchestration, Automation, and Response): Automatyzują powtarzalne zadania i koordynują pracę różnych narzędzi, co znacząco przyspiesza reakcję.

• Narzędzia EDR (Endpoint Detection and Response): Koncentrują się na monitorowaniu i reagowaniu na zagrożenia bezpośrednio na stacjach roboczych i serwerach.

• Systemy IDS/IPS (Intrusion Detection/Prevention System): Działają jak strażnicy sieci, analizując ruch w poszukiwaniu prób ataków.

• Technologie DLP (Data Loss Prevention): Są kluczowe do zapobiegania nieautoryzowanym wyciekom danych.

• Narzędzia do analizy poincydentalnej: Obejmują specjalistyczne oprogramowanie do badania złośliwego oprogramowania i prowadzenia analizy śledczej (digital forensics).

Dobór odpowiedniego zestawu narzędzi zależy od specyfiki i dojrzałości organizacji. Mała firma może zacząć od SIEM, a w miarę rozwoju dołożyć system EDR czy NDR. Najważniejszym czynnikiem podczas wyboru narzędzi powinna być jednak regularnie przeprowadzana analiza ryzyka.

Jakie normy i przepisy regulują zarządzanie incydentami?

Zarządzanie incydentami bezpieczeństwa informacji regulują międzynarodowe normy i przepisy prawne. Określają obowiązki oraz najlepsze praktyki. Podstawowym standardem są NIST czy SANS oraz norma ISO/IEC 27035, która szczegółowo opisuje ten proces, który jest także częścią Systemu Zarządzania Bezpieczeństwem Informacji (SZBI) zgodnego z normą ISO/IEC 27001.

Z kolei dyrektywa NIS2 rozszerza wymogi cyberbezpieczeństwa na kluczowe sektory gospodarki i wprowadza rygorystyczne zasady raportowania w ramach Krajowego Systemu Cyberbezpieczeństwa. Ignorowanie tych regulacji może prowadzić do wielomilionowych kar i utraty zaufania klientów.

Źródła

- https://www.iso.org/standard/78973.html

- https://newsroom.ibm.com/2024-07-30-ibm-report-escalating-data-breach-disruption-pushes-costs-to-new-highs

- https://digital-strategy.ec.europa.eu/pl/policies/nis2-directive

Michał Kaczmarek – SOC Manager z blisko 25-letnim doświadczeniem w IT, specjalizujący się w detekcji zagrożeń, zarządzaniu incydentami oraz budowie dojrzałych procesów bezpieczeństwa zgodnych z NIS2. Architekt systemów bezpieczeństwa, który rozwija zespoły SOC i wdraża rozwiązania podnoszące odporność organizacji na cyberzagrożenia w sektorze prywatnym i publicznym.

Marcin Fronczak

19.01.2026

info@trecom.pl

info@trecom.pl +48 22 488 72 00

+48 22 488 72 00