Jak budować dojrzałość zespołów CSIRT/SOC w oparciu o model SIM3 – od czego zacząć?

To pierwszy artykuł z cyklu, którego celem jest praktyczne pokazanie, jak wykorzystywać model SIM3 w codziennej pracy zespołów CSIRT i SOC. Nie jest to próba akademickiego omawiania definicji ani prezentacja kolejnego „frameworka do wdrożenia”. Punktem wyjścia są realne problemy, z jakimi mierzą się zespoły reagowania na incydenty, oraz to, w jaki sposób SIM3 może pomóc je uporządkować.

Model SIM3 od wielu lat wykorzystywany jest do budowy i oceny dojrzałości zespołów reagowania, w szczególności w procesach certyfikacyjnych prowadzonych przez Trusted Introducer. Co istotne, został on również przyjęty przez FIRST jako jedno z narzędzi wykorzystywanych w procesie ubiegania się o członkostwo. To mocny dowód na to, że SIM3 nie jest konstruktem teoretycznym, lecz sprawdzonym w praktyce standardem środowiska CSIRT.

Jednocześnie SIM3 nie musi być stosowany wyłącznie w bardzo formalnym, certyfikacyjnym kontekście. Jedną z jego największych zalet jest elastyczność. Model pozwala zacząć od wybranych obszarów i parametrów – takich, które są najbardziej operacyjne i zrozumiałe dla zespołów technicznych. Dzięki temu SIM3 nie jest odbierany jako kolejny biurokratyczny obowiązek, lecz jako narzędzie realnie wspierające codzienną pracę.

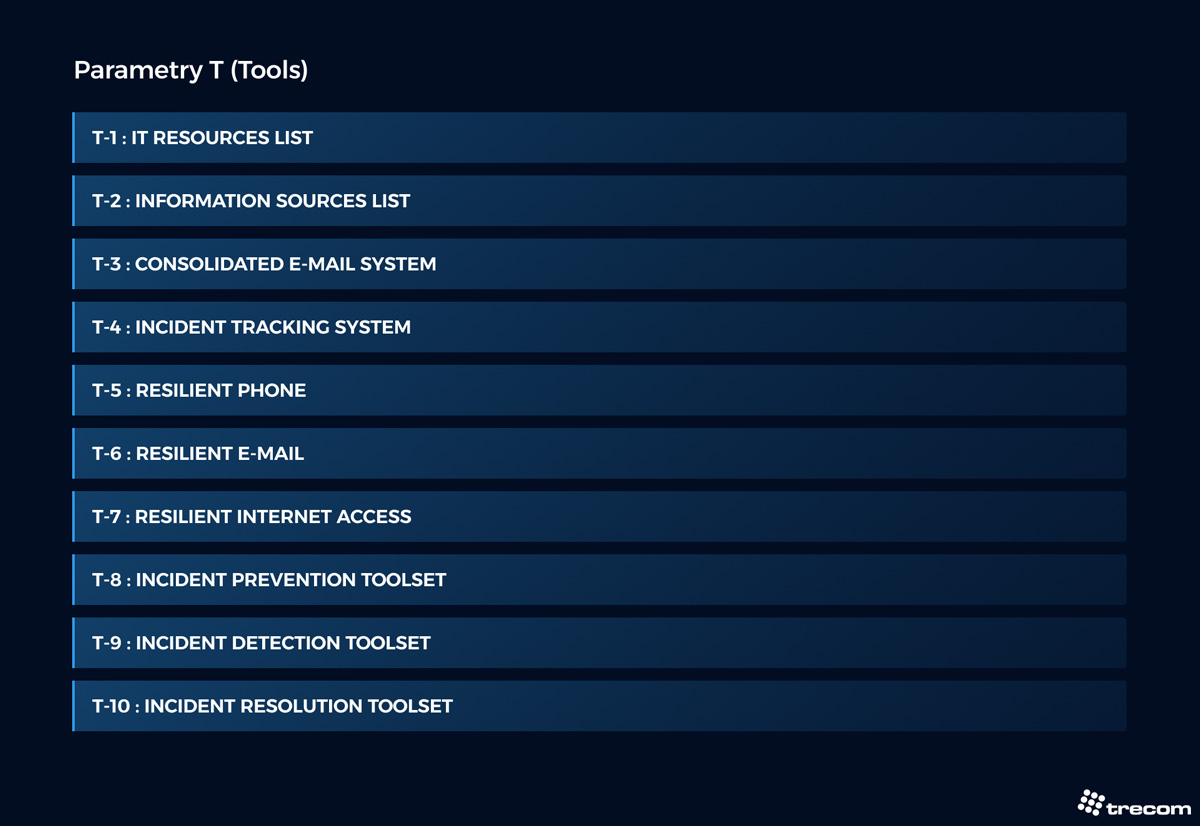

Dlaczego warto zacząć od parametrów T (Tools)

Dobrym punktem startowym są parametry z obszaru T – Tools, ponieważ odnoszą się one bezpośrednio do technicznych fundamentów działania CSIRT i SOC. To obszar, w którym bardzo szybko widać zarówno braki, jak i konkretne korzyści z uporządkowania sposobu działania zespołu.

T-1 – IT Assets and Configurations

Use case z życia CSIRT

Zespół reaguje na incydent związany z aktywną eksploatacją podatności w popularnym komponencie serwerowym. W teorii wiadomo, że dany komponent funkcjonuje również w chronionym środowisku. W praktyce zaczyna się nerwowe zbieranie informacji: które systemy są podatne, w jakich wersjach, gdzie są wystawione, kto jest ich właścicielem. Po kilku godzinach okazuje się, że część zasobów w ogóle nie była znana zespołowi – ponieważ widoczność ograniczała się do adresacji IP, DNS lub AS.

Bardzo podobny problem pojawia się w kontekście aktywnego ostrzegania o podatnościach (vulnerabilities). Zespół otrzymuje informację o krytycznej luce, dla której dostępny jest już exploit, ale nie posiada jednoznacznej wiedzy, czy dana podatność dotyczy jego constituency. Brak informacji o zasobach i konfiguracjach prowadzi często do dwóch skrajnych reakcji: albo ostrzeżenie nie jest wysyłane w ogóle („nie wiemy, czy to nas dotyczy”), albo jest wysyłane masowo i bardzo ogólnie, co z czasem obniża jego wartość i wiarygodność.

Dojrzałe podejście, które dobrze ilustruje sens parametru T-1, polega na prowadzeniu warstwowego ostrzegania. CSIRT/SOC komunikuje podatność wraz z jasno opisanym kontekstem technicznym (jakie produkty, wersje, scenariusze użycia są zagrożone), jednocześnie transparentnie wskazując, że na danym etapie brak jest pełnej wiedzy o wpływie na constituency. Dzięki temu ostrzeżenie pełni funkcję prewencyjną, uruchamia po stronie odbiorców proces samodzielnej weryfikacji i nie wymaga od zespołu pełnej inwentaryzacji w momencie publikacji.

Parametr T-1 bardzo szybko ujawnia, czy wiedza zespołu o constituency wykracza poza warstwę sieciową. Dojrzałość w tym obszarze oznacza dostęp do informacji o rzeczywistych zasobach i ich konfiguracjach – nawet jeśli CSIRT/SOC nie jest ich właścicielem. To właśnie taka wiedza pozwala z czasem przejść od ogólnych alertów do precyzyjnych, kontekstowych ostrzeżeń. Bez niej działania prewencyjne są fragmentaryczne, a reakcja na incydenty opóźniona i obarczona ryzykiem błędów.

T-4 – Incident Tracking System

Use case z życia zespołu reagującego

Incydent trwa kilka dni. Pracuje nad nim kilka osób, na różnych zmianach. Część ustaleń trafia do systemu ticketowego narzuconego przez organizację, część krąży w korespondencji mailowej, a część w komunikatorach. Po zakończeniu incydentu nikt nie ma pełnego obrazu: jakie decyzje zostały podjęte, jakie informacje przekazano interesariuszom i które działania były faktycznie wykonane.

Dodatkowym problemem, który bardzo często ujawnia się w takich sytuacjach, jest konieczność prowadzenia jednego incydentu w wielu równoległych wątkach (investigations). Z pozoru pojedyncze zdarzenie techniczne może bowiem generować oddzielne linie działań: analizę techniczną, współpracę z innymi zespołami, komunikację z interesariuszami, obsługę aspektów prawnych czy przygotowanie materiałów raportowych. Gdy system śledzenia incydentów nie wspiera takiego podziału, informacje zaczynają się mieszać, a zespół traci kontrolę nad całością obrazu.

SIM3 zwraca uwagę, że parametr T-4 nie dotyczy wyłącznie posiadania systemu ticketowego, lecz jego realnej przydatności do pracy incydentowej. Dojrzały system powinien umożliwiać logiczne powiązanie wielu wątków dochodzeniowych z jednym incydentem nadrzędnym oraz jasne rozdzielenie odpowiedzialności i kontekstu pracy. Wiele zespołów zmuszonych jest do korzystania z narzędzi ogólnych, które nie wspierają pracy zespołowej, zmianowej i analitycznej w takim modelu. Historycznie środowisko CSIRT wypracowało rozwiązania projektowane dokładnie pod te potrzeby, jak RTIR (Request Tracker for Incident Response). Nawet jeśli zmiana narzędzia nie jest możliwa, SIM3 wymusza refleksję nad tym, jak zorganizować pracę wokół systemu, aby nie stał się on wąskim gardłem.

POBIERZ PRZEWODNIK PO EFEKTYWNYM SECURITY OPERATIONS CENTER

Koncepcja SOC, który zbiera wybrane dane i działają tylko w oparciu o domyślne reguły i playbooki dostawców to relikt przeszłości. Dowiedz się co sprawia, że SOC działa skutecznie.

T-8, T-9 i T-10 – Incident Prevention, Detection i Resolution Toolsets

Use case z życia CSIRT/SOC

Zespół dysponuje szerokim zestawem narzędzi do prewencji, detekcji i reagowania. Procedury opisują konkretne działania i wykorzystanie określonych narzędzi. W trakcie rzeczywistego incydentu analitycy sięgają jednak po inne rozwiązania – szybsze, wygodniejsze, często nieautoryzowane lub prywatne. Oficjalny „arsenał” istnieje, ale nie jest realnie wykorzystywany.

Te parametry SIM3 pozwalają skonfrontować deklaracje z rzeczywistością operacyjną. Dojrzałość nie polega na liczbie posiadanych narzędzi, lecz na ich faktycznym użyciu, osadzeniu w procedurach i akceptacji organizacyjnej. SIM3 bardzo mocno akcentuje, że skuteczność i spójność działania gwałtownie rośnie w momencie, gdy narzędzia są jednoznacznie powiązane z procesami. Takie powiązanie daje zespołowi pewność, że każde narzędzie ma jasno określoną rolę w prewencji, detekcji lub reagowaniu, jest faktycznie używane w praktyce operacyjnej i wspiera konkretne kroki procesowe.

Dzięki temu możliwe jest również identyfikowanie narzędzi nieużywanych, nadmiarowych lub takich, które nie wnoszą realnej wartości operacyjnej. SIM3 pomaga uporządkować ten obszar w sposób pragmatyczny: narzędzie, które nie jest osadzone w procesie, nie jest trenowane i nie pojawia się w realnych działaniach zespołu, z perspektywy dojrzałości nie zwiększa bezpieczeństwa, a często wręcz podnosi ryzyko. Bezpieczeństwo to więc nie tylko skuteczność techniczna, ale również konsekwentne ograniczanie chaosu narzędziowego i ryzyka związanego z użyciem rozwiązań nieautoryzowanych lub ad-hoc.

SIM3 jako punkt startowy, a nie cel sam w sobie

Opisane powyżej parametry to tylko wycinek modelu SIM3, a nawet tylko część z parametrów T (Tools), ale bardzo dobry punkt wejścia w zrozumienie i stosowanie modelu. Są one zrozumiałe dla zespołów technicznych, mocno osadzone w codziennej pracy i szybko pokazują wartość modelu.

Dzięki takiemu podejściu SIM3 przestaje być postrzegany jako abstrakcyjny model dojrzałości, a zaczyna pełnić rolę praktycznego narzędzia porządkującego rzeczywistość CSIRT/SOC. Dla wielu zespołów może to być najlepszy sposób na rozpoczęcie – i świadome kontynuowanie – własnej drogi do dojrzałości.

Mirosław Maj – ekspert cyberbezpieczeństwa, prezes Fundacji Bezpieczna Cyberprzestrzeń. Współpracował z Radą ds. Cyfryzacji V kadencji oraz był doradcą Ministra Obrony Narodowej w obszarze cyberbezpieczeństwa. Współzałożyciel Open CSIRT Foundation i współautor modelu dojrzałości SIM3. W Trecom wspiera rozwój zaawansowanych usług bezpieczeństwa.

Paweł Guraj

02.03.2026

Aleksander Bronowski

04.02.2026

info@trecom.pl

info@trecom.pl +48 22 488 72 00

+48 22 488 72 00