Czym jest zarządzanie podatnościami? Kompletny przewodnik dla firm

Zarządzanie podatnościami to ciągły proces identyfikowania, oceny, priorytetyzowania i eliminowania luk bezpieczeństwa w infrastrukturze oraz systemach informatycznych organizacji. Proces ten nie ma jednorazowego charakteru, a bardziej ciągły i dynamiczny, w którym chcemy ograniczyć podatności zagrażające bezpieczeństwu organizacji. Zarządzanie podatnościami ma za zadanie znaleźć słabe punkty w systemie, zanim zrobią to hakerzy.

Podstawy: co to jest podatność?

Podatność to słaby punkt w oprogramowaniu, systemie, sieci lub urządzeniu, który może zostać wykorzystany przez atakujących. Podatność to zachowanie funkcjonalne produktu lub usługi, które narusza politykę bezpieczeństwa. Chodzi o słabość w infrastrukturze, przez którą ktoś może się włamać. Podatności powstają z różnych przyczyn:

- Błędy w kodzie, które powstają podczas pisania

- Błędne konfiguracje wynikające z niewłaściwych ustawień zabezpieczeń w systemach i aplikacjach

- Wady projektowe ukryte w samej architekturze systemu

- Niezabezpieczone protokoły czyli przestarzałe standardy komunikacji, które nie uwzględniają współczesnych zagrożeń

Dlaczego podatności są nieuniknione?

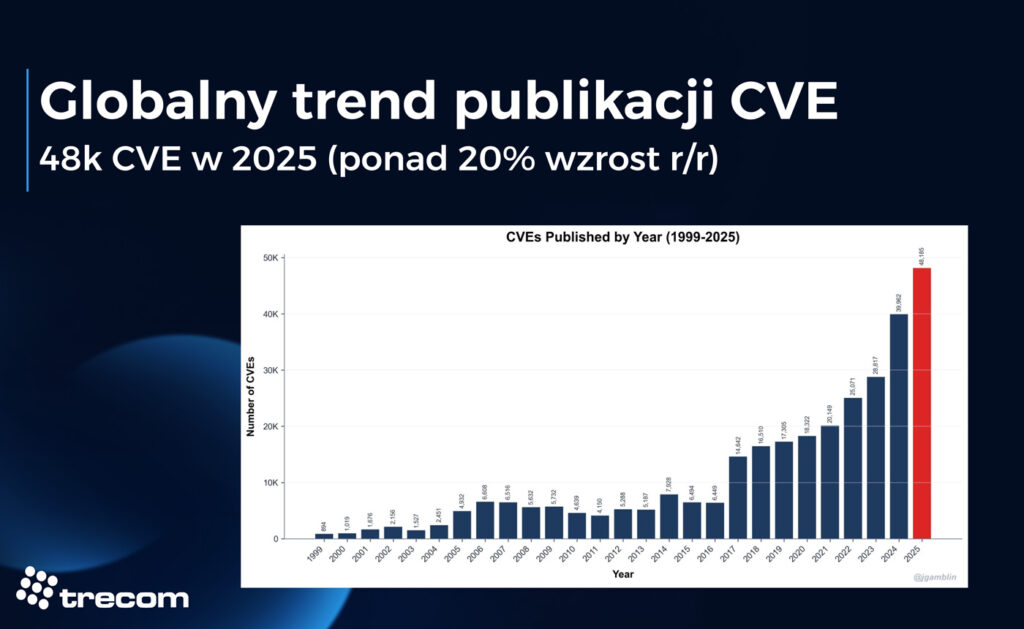

Współczesne oprogramowanie i systemy są tak złożone, że całkowite wyeliminowanie podatności jest praktycznie niemożliwe. Aplikacja biznesowa może posiadać miliony linii kodu i przy tym wykorzystywać dziesiątki bibliotek zewnętrznych i łączyć się z niezliczonymi usługami w chmurze. W 2025 roku odkryto ponad 48 000 nowych podatności, co oznacza wzrost o prawie 20% w porównaniu do roku poprzedniego.

Jak działa zarządzanie podatnościami – cykl życia

Skuteczne zarządzanie podatnościami opiera się na pięciu kluczowych etapach, które powtarzają się w ciągłym cyklu:

1. Odkrywanie (Discovery)

Pierwszy krok to zrozumienie, co właściwie chronisz. Ta faza obejmuje tworzenie kompletnej bazy danych wszystkich zasobów cyfrowych, uwzględniającej:

- Serwery fizyczne i wirtualne

- Instancje w chmurze (AWS, Azure, Google Cloud)

- Stacje robocze i laptopy pracowników

- Urządzenia mobilne podłączone do sieci firmowej

- Aplikacje i bazy danych

- Urządzenia IoT (Internet Rzeczy)

- Kontenery i środowiska Kubernetes

Automatyczne skanery stale monitorują środowisko, wykrywając nowe systemy, które pojawiają się w sieci. To szczególnie istotne w erze pracy zdalnej i „shadow IT” – kiedy różne działy samodzielnie uruchamiają usługi w chmurze bez informowania działu IT.

2. Ocena (Assessment)

Po zidentyfikowaniu zasobów przychodzi czas na wykrycie podatności. Skanery podatności analizują systemy pod kątem znanych luk bezpieczeństwa. Samo wykrycie podatności to jednak dopiero początek — kolejnym krokiem jest ocena, jak poważne zagrożenie dana luka faktycznie stanowi.

W tym kontekście warto wspomnieć o CVSS (Common Vulnerability Scoring System), czyli powszechnie stosowanym standardzie oceny podatności w skali od 0.0 (brak zagrożenia) do 10.0 (krytyczne). System ten uwzględnia m.in. następujące czynniki:

- jak łatwo można wykorzystać podatność,

- czy jej wykorzystanie wymaga dostępu fizycznego, czy możliwe jest zdalnie,

- jaki może być techniczny wpływ podatności na system,

- czy istnieją dostępne narzędzia do automatycznego wykorzystania danej luki.

Należy jednak podkreślić, że CVSS opisuje wyłącznie techniczny poziom zagrożenia, nie uwzględniając kontekstu środowiska ani potencjalnych konsekwencji biznesowych. W praktyce oznacza to, że podatność o wysokim wyniku CVSS nie zawsze musi stanowić największe ryzyko dla organizacji, podczas gdy luka o niższej punktacji może mieć istotny wpływ na kluczowe procesy biznesowe. Kwestia ta zostanie szerzej omówiona w kolejnej sekcji.

Każda wykryta podatność otrzymuje również identyfikator CVE (Common Vulnerabilities and Exposures) — unikalny numer katalogowy w globalnej bazie podatności zarządzanej przez NIST oraz MITRE Corporation. Lista CVE zapewnia wspólny, spójny i ogólnodostępny język umożliwiający specjalistom ds. bezpieczeństwa identyfikowanie, śledzenie oraz eliminowanie zagrożeń.

3. Priorytetyzacja

To najważniejszy etap, który odróżnia skuteczne zarządzanie podatnościami od teoretycznie funkcjonujące procesu. Jako że nie da się jednym momencie zarządzać dużą liczbą podatności należy odpowiedzieć na pytanie, od której podatności powinniśmy zacząć? Tradycyjne podejście mówi: zacznij od tych z najwyższym wynikiem CVSS, ale to zbyt uproszczone. Nowoczesne podejście oparte na ryzyku bierze pod uwagę znacznie więcej czynników:

- Kontekst biznesowy – krytyczna podatność w izolowanym systemie testowym nie stanowi takiego samego ryzyka jak średnia podatność w systemie płatności obsługującym tysiące transakcji dziennie.

- Aktywne wykorzystanie – dane wywiadowcze (threat intelligence) pokazują, które podatności są obecnie wykorzystywane przez atakujących w realnych atakach.

- Dostępność zasobów – podatność w systemie dostępnym z Internetu to zupełnie inne ryzyko niż ta sama luka w systemie głęboko ukrytym w wewnętrznej sieci, za wieloma warstwami zabezpieczeń.

- Wartość danych – system przechowujący numery kart kredytowych klientów wymaga innej uwagi niż serwer z publicznymi materiałami marketingowymi.

4. Remediacja i mitygacja

Po ustaleniu priorytetów przychodzi czas na działanie. Mamy kilka opcji:

Remediacja to pełne wyeliminowanie podatności. Najczęściej oznacza to instalację łatki (patch) wydanej przez producenta oprogramowania. Na przykład, gdy Microsoft wykryje lukę bezpieczeństwa w Windows, publikuje aktualizację, która naprawia problem u podstaw. Ale co jeśli łatka jeszcze nie istnieje? Albo jeśli jej instalacja wymaga restartu krytycznego serwera produkcyjnego w środku dnia roboczego?

Mitigacja to tymczasowe rozwiązania, które zmniejszają ryzyko, dopóki nie będzie można zastosować właściwej łatki:

- Wyłączenie podatnej funkcji w aplikacji

- Ograniczenie dostępu sieciowego do zagrożonego systemu

- Wdrożenie dodatkowych kontroli bezpieczeństwa, jak firewall aplikacji webowych (WAF)

- Zwiększone monitorowanie systemów podatnych na atak

Akceptacja ryzyka to świadoma decyzja o pozostawieniu niektórych podatności bez naprawy. Czasem to najbardziej racjonalny wybór. Jeśli naprawa bardzo małego ryzyka wymaga wyłączenia ważnego systemu na tydzień, koszt może przewyższyć korzyść.

5. Weryfikacja i raportowanie

Nigdy nie należy zakładać, że łatka zadziałała poprawnie tylko dlatego, że instalacja się powiodła. Systemy wymagają ponownego skanowania po remediacji, aby potwierdzić, że podatność rzeczywiście zniknęła.

Czasami łatki zawodzą po cichu, innym razem przypadkowo wprowadzają nowe problemy. Ciągła weryfikacja wychwytuje te sytuacje, zanim zrobią to atakujący.

Raportowanie zamyka cykl, dostarczając kierownictwu i interesariuszom informacje o:

- Obecnym stanie bezpieczeństwa organizacji.

- Liczbie wykrytych i naprawionych podatności.

- Pozostałych krytycznych zagrożeniach.

- Trendach w czasie.

- Efektywności programu zarządzania podatnościami.

Czym różni się zarządzanie podatnościami od oceny podatności?

To pytanie często wprowadza zamieszanie – klienci nie zawsze rozumieją, jak powinno wyglądać kompleksowe zarządzanie podatnościami i czym różni się od samej oceny.

Ocena podatności (vulnerability assessment) to zadanie mające na celu wykrycie i skatalogowanie słabych punktów w środowisku IT. Możesz zlecić zewnętrznej firmie przeprowadzenie oceny, która dostarczy raport ze znalezionymi problemami i rekomendacjami.

Zarządzanie podatnościami (vulnerability management) to ciągły, strukturalny proces obejmujący nie tylko wykrywanie, ale również priorytetyzację, remedację, weryfikację i raportowanie. To całościowa strategia, która działa non-stop, 24/7.

Cztery groźne typy podatności

1. Zdalne wykonanie kodu (Remote Code Execution – RCE)

Podatności RCE pozwalają atakującemu uruchomić dowolny kod na Twoim systemie zdalnie, przez Internet, bez konieczności fizycznego dostępu. Atakujący może:

- Instalować złośliwe oprogramowanie.

- Kraść poufne dane.

- Tworzyć backdoory dla przyszłych ataków.

- Używać systemu do atakowania innych.

2. Zakodowane na stałe dane uwierzytelniające (Hardcoded Credentials)

To jeden z błędów programistów – pozostawienie wbudowanych nazw użytkownika i haseł bezpośrednio w kodzie aplikacji lub konfiguracji.

Najbardziej typowe przykłady:

- Domyślne hasło „admin/admin” w urządzeniach IoT

- Klucze API osadzone w kodzie źródłowym

- Hasła do baz danych zapisane w plikach konfiguracyjnych

- Poświadczenia dostępu do chmury pozostawione w repozytoriach Git

Problem polega na tym, że gdy te dane wyciekną (a wyciekają), każdy może uzyskać pełny dostęp do systemu. Co gorsza, użytkownicy często nigdy nie zmieniają domyślnych haseł.

3. Directory Traversal

Ta podatność w aplikacjach webowych pozwala atakującemu manipulować parametrami URL, aby uzyskać dostęp do plików poza katalogiem głównym aplikacji. Jeśli aplikacja jest podatna, atakujący może odczytać poufne pliki systemowe, dane konfiguracyjne zawierające hasła, lub nawet kod źródłowy aplikacji.

4. Eskalacja uprawnień (Privilege Escalation)

Atakujący, którzy uzyskali ograniczony dostęp (np. jako zwykły użytkownik), wykorzystują błędy w oprogramowaniu, aby podnieść swoje uprawnienia do poziomu administratora. Z uprawnieniami administratora mogą:

- Instalować backdoory.

- Tworzyć nowe konta administratorów.

- Wyłączać zabezpieczenia.

- Dostęp do wszystkich danych w systemie.

Największe wyzwania w zarządzaniu podatnościami.

Strumień nowych podatności

W 2025 roku wykryto ponad 48 000 nowych podatności. Dla zespołów bezpieczeństwa to oznacza nieustanny strumień potencjalnych zagrożeń.

Jak sobie z tym radzić? Najlepsze organizacje:

- Korzystają z wyselekcjonowanych źródeł threat intelligence, które filtrują szum i koncentrują się na tym, co naprawdę ważne.

- Monitorują, które podatności są aktywnie wykorzystywane w realnych atakach.

- Korzystają z analizy ryzyka dostarczonej przez zewnętrzne platformy.

Wyzwania logistyczne

Instalacja aktualizacji brzmi stosunkowo prosto, dopóki nie napotka się na:

- Łatki, które konfliktują z innym oprogramowaniem krytycznym dla biznesu.

- Aktualizacje wymagające restartu serwerów w środku dnia roboczego.

- Testy kompatybilności dla systemów legacy.

- Aplikacje, dla których producent już nie wydaje łatek (end-of-life software).

Najskuteczniejsze zespoły tworzą jasne harmonogramy patchowanie z określonymi SLA dla różnych poziomów krytyczności:

- Krytyczne podatności z aktywnym wykorzystaniem: łatanie w ciągu 48 godzin.

- Wysokie zagrożenia: 7-14 dni.

- Średnie i niskie: miesięczne cykle maintenance.

Integracja narzędzi bezpieczeństwa

Większość organizacji używa narzędzi od wielu dostawców – skanery podatności, firewall’e, systemy wykrywania włamań (IDS/IPS), ochrona endpoint’ów, platformy SIEM. Sprawienie, aby wszystkie ze sobą współpracowały i wymieniały dane, często powoduje wyzwania. Korelacja danych ze skanerów podatności z alertami ruchu sieciowego może ujawnić, które podatne systemy faktycznie otrzymują złośliwe sondy, a które siedzą bezpiecznie za wieloma warstwami kontroli bezpieczeństwa.

Threat Intelligence – więcej danych dla zespołu bezpieczeństwa

Zrozumienie, co atakujący faktycznie robią w realnym świecie, przekształca priorytetyzację podatności z zgadywania w podejmowanie świadomych decyzji. Źródła threat intelligence agregują dane od:

- Badaczy bezpieczeństwa.

- Zespołów reagowania na incydenty.

- Sieci honeypot (pułapek dla atakujących).

- Analizy złośliwego oprogramowania,

- Forów dark web, gdzie wymieniane są exploity.

Te dane ujawniają:

- Które podatności są aktywnie wykorzystywane przez atakujących.

- Które grupy atakujących preferują jakie techniki.

- Jak wzorce ataków ewoluują w czasie.

- Nowe kampanie malware skupione na konkretnych branżach.

Gdy threat intelligence ujawnia, że konkretna podatność została skomercjalizowana w łatwe w użyciu zestawy exploit’ów krążące po dark webie, natychmiast podnosi to jej priorytet, nawet jeśli wynik CVSS wydaje się umiarkowany.

Kiedy rozważyć zewnętrzną pomoc?

Nie każda organizacja posiada zasoby, wiedzę specjalistyczną czy personel do prowadzenia zaawansowanych programów zarządzania podatnościami wewnętrznie. Outsourcing do dostawców usług SOC zapewnia:

- Doświadczonych analityków bezpieczeństwa.

- Monitoring 24/7/365.

- Ustalone procesy i playbooki reagowania.

- Dostęp do zaawansowanych narzędzi bez konieczności ich zakupu.

- Ekspertów od threat intelligence oraz oceny podatności.

Taka współpraca najlepiej działa , gdy dostawcy głęboko integrują się z Twoim środowiskiem, rozumieją kontekst biznesowy i jasno komunikują się o ryzykach i rekomendowanych działaniach.

Pierwsze kroki w zarządaniu podatnościami- od czego zacząć?

Zarządzanie podatnościami warto rozpocząć od następujących kroków:

- Zinwentaryzuj swoje zasoby, wdróż podstawowe narzędzia skanowania oraz ustal harmonogram łatkowania .

- Skup się najpierw na krytycznych systemach. Zidentyfikuj swoje najważniejsze zasoby – bazy danych klientów, systemy płatności, krytyczne aplikacje – i upewnij się, że otrzymują priorytetową uwagę.

- Śledź swoje postępy – mierz, jak szybko zarządzasz podatnościami o wysokiej krytyczności, ile nowych zagrożeń pojawia się każdego miesiąca, i czy Twoje ogólne ryzyko zmniejsza się w czasie.

- Zacznij z zarządzaniem opartym na ryzyku – nie próbuj naprawić wszystkiego. Skup się na podatnościach, które faktycznie mogą zaszkodzić Twojej firmie.

Aleksander Bronowski – GTM Manager z ponad sześcioletnim doświadczeniem w doradztwie transakcyjnym i technologicznym. Na co dzień wspiera klientów w doborze i projektowaniu rozwiązań z obszaru cyberbezpieczeństwa. Specjalizuje się w obszarze zarządzania incydentami, podatnościami i ryzykiem, a także NIS 2.

Aleksander Bronowski

30.01.2026

info@trecom.pl

info@trecom.pl +48 22 488 72 00

+48 22 488 72 00