Czym jest Threat Intelligence i jak chroni firmę przed zagrożeniami?

Czym jest Threat Intelligence (wywiad o zagrożeniach)?

Threat Intelligence to proces gromadzenia, przetwarzania i analizy danych o cyberprzestępcach, który przekształca surowe informacje w użyteczną wiedzę. To jak oddzielanie sygnału od szumu – surowe dane to tylko hałas, dopóki nie wydobędziesz z nich konkretnej informacji. Ta wiedza pozwala podejmować świadome decyzje i budować proaktywną obronę. To znacznie więcej niż zbiór technicznych wskaźników – to złożony system analityczny, który obejmuje zagrożenia cybernetyczne, fizyczne, a nawet geopolityczne.

Dzięki takiej analizie organizacja może przewidywać cyberataki, a nie tylko na nie reagować. To bezpośrednio zwiększa odporność infrastruktury IT. Znaczenie tej dziedziny rośnie, więc nie dziwi, że według Allied Market Research w 2023 roku wartość rynku rozwiązań Threat Intelligence oszacowano na 13 mld dolarów, co stanowi podstawę nowoczesnego cyberbezpieczeństwa.

Dlaczego Threat Intelligence jest niezbędny dla bezpieczeństwa firmy?

Threat Intelligence odwraca zasady gry – zamiast czekać na alarmy, pozwala polować na zagrożenia. Zamiast tylko reagować na incydenty, organizacja może przewidywać i neutralizować zagrożenia przed atakiem. Taka obrona pozwala lepiej zarządzać ryzykiem i strategicznie planować zabezpieczenia, co w efekcie zmniejsza liczbę podatności. Instytucje, które traktują wywiad o zagrożeniach priorytetowo, potrafią zneutralizować wektory ataku, zanim te staną się krytycznym problemem, podczas gdy inne gaszą pożary.

Sztuczna inteligencja (AI) i uczenie maszynowe (ML) wspierają analizę zagrożeń, zwiększając wydajność zespołów IT. CTI pomaga również redukować koszty, ponieważ zapobieganie incydentom jest zazwyczaj mniej kosztowne niż ich obsługa i skutki.Inteligentna analiza danych radykalnie wzmacnia istniejące rozwiązania, tworząc niemal obowiązkową warstwę ochrony w sieciach korporacyjnych.

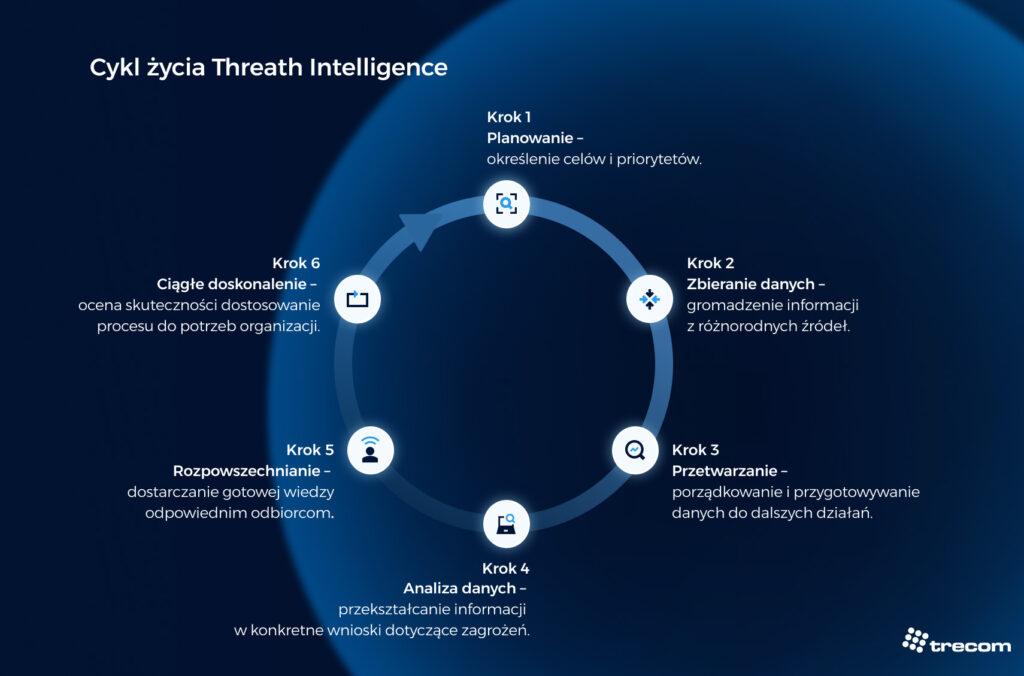

Jak działa cykl życia Threat Intelligence?

Threat Intelligence to proces, który polega na przekształcaniu surowych danych w praktyczną wiedzę, która jest fundamentem decyzji w cyberbezpieczeństwie. Oto jego etapy:

- Planowanie – określenie celów i priorytetów wywiadowczych.

- Zbieranie danych – gromadzenie informacji z różnorodnych źródeł.

- Przetwarzanie – porządkowanie i przygotowywanie danych do dalszych działań.

- Analiza danych – przekształcanie informacji w konkretne wnioski dotyczące zagrożeń.

- Rozpowszechnianie – dostarczanie gotowej wiedzy odpowiednim odbiorcom.

- Ciągłe doskonalenie – ocena skuteczności informacji i dostosowanie procesu do potrzeb organizacji.

Jakie są rodzaje analizy Threat Intelligence?

W ramach Threat Intelligence wyróżniamy trzy główne kategorie analizy, które różnią się szczegółowością, horyzontem czasowym i odbiorcą: strategiczną, operacyjną i taktyczną. Każda dostarcza wiedzy niezbędnej do zarządzania ryzykiem na innym szczeblu organizacji. Te trzy rodzaje wzajemnie się uzupełniają, składając pełny obraz układanki zagrożeń, niezbędny dla nowoczesnego cyberbezpieczeństwa.

Czym jest analiza strategiczna?

Analiza strategiczna oferuje wysokopoziomowy wgląd w krajobraz cyberzagrożeń. Korzysta z niej kadra zarządzająca i decydenci. Skupia się na długoterminowych trendach, motywach atakujących i czynnikach geopolitycznych, pomijając detale techniczne. Wspiera ona strategiczne decyzje biznesowe. Pomyśl o planowaniu budżetu lub zarządzaniu ryzykiem

Czym jest analiza operacyjna?

Analiza operacyjna skupia się na taktykach, technikach i procedurach (TTP) używanych przez cyberprzestępców, np. grupy APT. Dostarcza zespołom SOC i CSIRT wiedzy o motywach i kampaniach atakujących, pomagając zrozumieć ich modus operandi. Ta wiedza pozwala zespołom podjąć konkretne działania obronne. Mogą na przykład wzmocnić zabezpieczenia przeciw typowym wektorom ataku lub tworzyć modele zagrożeń oparte na MITRE ATT&CK dla skuteczniejszej reakcji.

Czym jest analiza taktyczna?

Analiza taktyczna reprezentuje najbardziej techniczny poziom Threat Intelligence. Dostarcza wskaźniki kompromitacji(IOC) w celu natychmiastowego wykrywania i blokowania ataków.

Najczęstsze typy IOC to:

- adresy IP,

- domeny,

- sumy kontrolne

- adresy URL.

Te wskaźniki pozwalają systemom cyberbezpieczeństwa automatycznie blokować komunikację ze zidentyfikowanymi zagrożeniami.

Czym są taktyki, techniki i procedury (TTP)?

TTP (Taktyki, Techniki i Procedury) opisują modus operandi cyberprzestępców. To kręgosłup analizy operacyjnej, który ujawnia, jak atakujący realizują swoje cele – od początkowego dostępu po finalne działania.

Każdy z elementów TTP odpowiada na inne pytanie:

- Taktyka określa cel wysokiego poziomu (np. uzyskanie dostępu).

- Technika wyjaśnia, w jaki sposób cel jest osiągany (np. poprzez phishing).

- Procedura opisuje konkretną implementację (np. użycie określonego e-maila i złośliwego załącznika).

Analiza TTP pozwala budować modele zagrożeń i przejść od obrony reaktywnej do proaktywnej, przewidując kolejne kroki atakujących, zamiast jedynie blokować pojedyncze wskaźniki. Zmiana wskaźnika, np. hasha pliku, jest dla atakującego trywialna, ale modyfikacja TTP jest kosztowna i trudna. Branża powszechnie stosuje framework MITRE ATT&CK do kategoryzacji TTP. Tworzy on globalną bazę wiedzy o zachowaniach cyberprzestępców, co wspiera Threat Hunting i tworzenie lepszych reguł detekcji.

Czym są zaawansowane trwałe zagrożenia (APT)?

Zaawansowane trwałe zagrożenia (APT) to waga ciężka w świecie cyberzagrożeń. To złożone i długotrwałe kampanie cyberataków, prowadzone przez dobrze zorganizowane grupy, często sponsorowane przez państwa. Od standardowych zagrożeń odróżnia je kilka cech. Ich zaawansowanie wynika z wykorzystania niestandardowego złośliwego oprogramowania, exploitów 0-day i złożonej inżynierii społecznej. Ich celem może być utrzymanie długotrwałego dostępu do sieci ofiary

Ze względu na ich złożoność, tradycyjna obrona często zawodzi – tu niezbędny staje się Threat Intelligence. Pozwala on identyfikować TTP stosowane przez grupy APT, co umożliwia skuteczniejsze wykrywanie i neutralizację tych ataków.

Skąd pochodzą dane dla Threat Intelligence?

Skuteczność Threat Intelligence zależy od jakości i różnorodności danych. Kluczowym etapem cyklu życia jest zbieranie danych z wielu źródeł, wewnętrznych i zewnętrznych. Najważniejsze źródła wewnętrzne to dane własne organizacji, takie jak telemetria z endpointów, logi sieciowe i logi tożsamości, które informują o aktywności w infrastrukturze.

Równie ważne są źródła zewnętrzne, obejmujące zarówno informacje jawne, jak i te z ukrytych obszarów sieci, a uzupełniają je komercyjne feedy i dane z wymiany branżowej. Jednak wyzwaniem dla analityków jest nie tylko pozyskanie danych, ale również ich skorelowanie i odfiltrowanie szumu, aby wyizolować realne zagrożenia i stworzyć spójny obraz sytuacji.

Czym jest OSINT (biały wywiad)?

OSINT (Open Source Intelligence), czyli biały wywiad, to zbieranie i analiza informacji z publicznie dostępnych źródeł. Źródła te to między innymi media społecznościowe, fora, publiczne rejestry i raporty branżowe. Analiza tych danych pozwala wcześnie wykrywać nowe zagrożenia, kampanie phishingowe czy luki w zabezpieczeniach. OSINT bazuje na ogólnodostępnych informacjach, ale jego stosowanie musi być zgodne z prawem (np. RODO) i etyką, by nie naruszać prywatności.

Jaką rolę odgrywają darknet i dark web?

Dark web jest dość małą, ukrytą i dostępną tylko z wykorzystaniem dedykowanych narzędzi częścią internetu. Dzięki stojącej za nim technologią pozwala on na zachowanie anonimowości i prywatności w dużo większym stopniu niż powszechnie dostępna sieć, dlatego jest ważnym miejscem dla obywateli krajów autorytarnych, opozycjonistów, dziennikarzy i wielu innych osób, wśród których są niestety również przestępcy. Wykorzystują go do handlowania zakazanymi, często niebezpiecznymi produktami, danymi pochodzącymi z przestępstwa, sprzedażą usług cyberprzestępczych, wymiany wiedzy i ukrywania infrastruktury wykorzystywanej do ataków. Monitorowanie darkwebu pozwala zespołom bezpieczeństwa wcześnie wykrywać zagrożenia i lepiej rozumieć TTP atakujących.

Pojęcia darknet i darkweb często używane są zamiennie, jednak istnieje pomiędzy nimi różnica. Darknet oznacza infrastrukturę (czyli sieć), natomiast dark we” odnosi się do treści znajdujących się w tej sieci.

Jak wykorzystać Threat Intelligence w narzędziach SOC?

Integracja Threat Intelligence z narzędziami Security Operations Center (SOC) zwiększa skuteczność wykrywania zagrożeń i reagowania na nie. Dane wywiadowcze dostarczają kontekstu do ogromnej liczby logów i alertów. Ten kontekst pomaga zespołom bezpieczeństwa odróżnić realne zagrożenia od fałszywych alarmów (false positives). Taka integracja pozwala na priorytetyzację incydentów i automatyzację działań. Odciąża to analityków i umożliwia przejście do aktywnej obrony.

Jak zintegrować dane wywiadowcze z systemami SIEM i SOAR?

Integrując dane Threat Intelligence z systemem SIEM, automatycznie zasilasz go danymi. Mogą to być złośliwe adresy IP lub domeny. System SIEM koreluje te dane z logami sieciowymi, co pozwala natychmiast wykrywać zagrożenia, takie jak komunikacja z serwerem C2. Z mojego doświadczenia w obsłudze incydentów wynika jednak, że sama integracja to dopiero początek. Jakościowe dostrojenie reguł w systemie SIEM wymaga ogromnego nakładu pracy i czasu, aby uniknąć zalewu fałszywych alarmów, które mogą sparaliżować pracę zespołu bezpieczeństwa.

Platforma SOAR wykorzystuje te wzbogacone alerty do automatyzacji reakcji. W praktyce może samodzielnie zablokować złośliwy adres na firewallu lub odizolować zainfekowany host. Do wymiany danych warto używać standardów STIX/TAXII. Utrzymuje to płynność automatyzacji i podnosi efektywność operacji SOC.

Jak Threat Intelligence wzmacnia rozwiązania EDR i XDR?

Threat Intelligence wzbogaca dane telemetryczne z systemów EDR i XDR, dostarczając im niezbędnego kontekstu. Rozwiązania te monitorują aktywność na endpointach (EDR) i w całej infrastrukturze (XDR). Dzięki temu mogą korelować anomalie ze znanymi wskaźnikami IOC oraz TTP atakujących. Sprawia to, że systemy te skuteczniej wykrywają zaawansowane zagrożenia. Należą do nich ataki bezplikowe, techniki Living-Off-the-Land (LotL) czy działania grup APT, które omijają tradycyjne zabezpieczenia. Prowadzi to do sprawniejszego reagowania na incydenty i wspiera Threat Hunting.

Czym Threat Intelligence różni się od Threat Hunting?

Threat Intelligence i Threat Hunting to dwie uzupełniające się, ale odrębne dyscypliny. Wywiad o zagrożeniach skupia się na analizie danych. Dostarcza kontekstu w postaci wskaźników IOC oraz TTP, odpowiadając na pytania: kto, dlaczego i jak może zaatakować.

Threat Hunting to aktywne poszukiwanie zagrożeń w sieci. Skupia się na tych, które ominęły zautomatyzowaną obronę. Analitycy nie czekają na alerty. Formułują hipotezy i aktywnie szukają śladów wrogiej aktywności, często w danych z systemów XDR. Razem tworzą one skuteczną tarczę. Threat Intelligence napędza Threat Hunting. Jednocześnie odkrycia z polowania zasilają bazy wywiadowcze, co usprawnia cały proces.

Jak Threat Intelligence pomaga spełnić wymagania regulacji DORA i NIS2?

Threat Intelligence pomaga spełnić rygorystyczne wymogi regulacji DORA i dyrektywy NIS2. Regulacje te wymagają od organizacji proaktywnego zarządzania ryzykiem i budowania cyfrowej odporności. Wywiad o zagrożeniach wspiera te cele. Dostarcza danych niezbędnych do podejmowania decyzji zgodnych z prawem.

W przypadku DORA, Threat Intelligence umożliwia zarządzanie ryzykiem ICT. Pozwala też przeprowadzać zaawansowane testy bezpieczeństwa, jak Threat-Led Penetration Testing (TLPT), które symulują realne ataki. Dyrektywa NIS2 (wdrażana w Polsce jako nowelizacja uKSC) wymaga analizy ryzyka w łańcuchu dostaw. Nakazuje też szybkie zgłaszanie poważnych incydentów do zespołów CSIRT. Threat Intelligence pomaga identyfikować zagrożenia od dostawców i skraca czas reakcji, co ma decydujące znaczenie dla zapewnienia zgodności i utrzymania ciągłości działania.

Sources

- https://www.alliedmarketresearch.com/threat-intelligence-market

- https://attack.mitre.org

- https://www.digital-operational-resilience-act.com/Article_26.html

Michał Kaczmarek – SOC Manager z blisko 25-letnim doświadczeniem w IT, specjalizujący się w detekcji zagrożeń, zarządzaniu incydentami oraz budowie dojrzałych procesów bezpieczeństwa zgodnych z NIS2. Architekt systemów bezpieczeństwa, który rozwija zespoły SOC i wdraża rozwiązania podnoszące odporność organizacji na cyberzagrożenia w sektorze prywatnym i publicznym.

Marcin Fronczak

19.01.2026

info@trecom.pl

info@trecom.pl +48 22 488 72 00

+48 22 488 72 00