Czym jest Threat Hunting i dlaczego go potrzebujesz?

Czym jest threat hunting?

Threat hunting, czyli proaktywne wyszukiwanie zagrożeń, to zaawansowana praktyka w cyberbezpieczeństwie, której celem jest identyfikacja i neutralizacja zagrożeń, które się jeszcze nie zmaterializowały. Polega na wykrywaniu napastników, którzy ominęli zautomatyzowane systemy obronne, uzupełniając tradycyjne narzędzia o ludzką analizę i intuicję. Cały proces dąży do tego, by maksymalnie skrócić czas przebywania intruza w sieci i zareagować przed materializacją właściwego zagrożenia.

Na czym polega filozofia „assume breach”?

Filozofia „assume breach” opiera się na założeniu, że intruz już znajduje się w sieci, pomimo istniejących zabezpieczeń. Zmienia to model działania z reaktywnego na proaktywny. Zamiast ufać, że mury obronne są wystarczająco wysokie, analitycy zakładają, że ktoś już się przez nie przedostał i aktywnie szukają dowodów naruszenia. Umożliwia to wykrywanie ukrytych zagrożeń i skracanie ich czasu przebywania intruza w systemie (dwell time).

Dlaczego proaktywne wyszukiwanie zagrożeń jest konieczne?

Współczesne środowiska IT nie mogą już polegać wyłącznie na zautomatyzowanych systemach bezpieczeństwa, jak SIEM czy EDR. Z mojego doświadczenia przy obsłudze incydentów wynika, że nawet najlepsze systemy klasy SIEM wymagają dużego nakładu pracy i czasu na ich jakościowe dostrojenie. Bez jakościowej telemetrii narzędzia te generują szum informacyjny, w którym łatwo przeoczyć realne zagrożenie, co czyni rolę analityka niezastąpioną. W Trecom SOC kładziemy szczególny nacisk na inżynierię detekcji.

Doświadczeni cyberprzestępcy, w tym grupy APT (Advanced Persistent Threats), potrafią omijać standardowe mechanizmy detekcji, na co zwraca uwagę ReliaQuest. Wykorzystują do tego luki zero-day lub wyrafinowane techniki maskowania swojej obecności.

Threat hunting wprowadza do obrony niezbędny czynnik ludzki. Ekspert Threat Hunting, bazując na swojej wiedzy i doświadczeniu, potrafi zidentyfikować subtelne poszlaki, które mogą świadczyć o obecności intruza w infrastrukturze oraz wykrywa ślady ataku, których nie wychwycą zautomatyzowane narzędzia. Taka analiza pozwala odkryć ukierunkowane ataki na wczesnym etapie i zminimalizować potencjalne szkody. Brak działań naraża organizację na niewykrytą, długotrwałą obecność adwersarzy, która może prowadzić do poważnych strat.

Jak threat hunting skraca czas reakcji na incydent (dwell time)?

Threat hunting skraca „dwell time”, ponieważ zmienia podejście z reaktywnego na proaktywne. Zamiast biernie czekać na alerty, analitycy przejmują inicjatywę i aktywnie szukają śladów działalności cyberprzestępców. To pozwala wykryć zagrożenia, które ominęły automatyczne zabezpieczenia. Jak to działa w praktyce? Dzięki ciągłej analizie danych i testowaniu założeń czas reakcji na incydenty skraca się z miesięcy do dni, a nawet godzin, co potwierdza raport M-Trends 2025, minimalizując ryzyko kradzieży danych i eskalacji ataku przez grupy APT.

Czym threat hunting różni się od tradycyjnego monitoringu bezpieczeństwa?

W przeciwieństwie do tradycyjnego monitoringu, threat hunting jest działaniem proaktywnym, a nie reaktywnym. Tradycyjny monitoring, z wykorzystaniem systemów SIEM (Security Information and Event Management), polega na reagowaniu na alerty generowane według zdefiniowanych reguł. Jego główną wadą jest bierność – działa dopiero wtedy, gdy incydent pasuje do znanego wzorca, przez co może przeoczyć nowe lub zaawansowane techniki ataku.

Z drugiej strony, proaktywne wyszukiwanie zagrożeń zakłada, że atakujący już ominął zabezpieczenia. Zamiast czekać na alarm, analitycy aktywnie prowadzą dochodzenia, opierając się na hipotezach i analizując anomalie, których automaty nie widzą. Threat hunting nie zastępuje monitoringu, ale go uzupełnia, koncentrując się na wykrywaniu nieznanych zagrożeń, które nie generują standardowych alertów.

Jaka jest różnica między threat huntingiem a testami penetracyjnymi?

Threat hunting to ciągły proces poszukiwania aktywnych zagrożeń w sieci, który zakłada, że system już został naruszony. Z kolei testy penetracyjne to zaplanowana i ograniczona w czasie symulacja ataku, której celem jest znalezienie podatności, zanim wykorzysta je intruz. Wyniki testów, np. zidentyfikowane luki, mogą stać się hipotezami dla threat hunterów, którzy sprawdzają, czy dana podatność nie została już wykorzystana.

Jak przebiega proces threat huntingu oparty na hipotezach?

Proces threat huntingu oparty na hipotezach to metoda, która krok po kroku pozwala odnajdywać ukryte zagrożenia. Składa się z trzech głównych etapów.

- Wyzwalacz (trigger): Na tym etapie analityk formułuje hipotezę dotyczącą potencjalnej złośliwej aktywności. Skuteczne hipotezy analitycy tworzą w oparciu o różne źródła. Mogą to być dane z Cyber Threat Intelligence (CTI) o nowych taktykach, technikach i procedurach (TTP). Pracując jako manager zespołu SOC wielokrotnie przekonałem się, że to właśnie jakość danych wywiadowczych decyduje o trafności hipotezy. Bez zweryfikowanych informacji o aktualnych kampaniach, polowanie staje się błądzeniem po omacku. Cennym źródłem jest też framework MITRE ATT&CK® oraz analiza anomalii w danych z endpointów. Przykład hipotezy: „Czy w godzinach nocnych odnotowano nietypowe wywołania PowerShell z kont serwisowych, co mogłoby sugerować ruch lateralny?”.

- Dochodzenie (investigation): Analityk aktywnie weryfikuje postawioną hipotezę. Analizuje dane telemetryczne z różnych źródeł. Poszukuje dowodów, które potwierdzą lub obalą przypuszczenie. Wykorzystuje do tego narzędzia takie jak systemy EDR (Endpoint Detection and Response), badając aktywność na stacjach roboczych i serwerach.

- Rozwiązanie (resolution): Jeśli hipoteza się potwierdzi, analityk natychmiast przekazuje informacje do zespołu odpowiedzialnego za reagowanie na incydenty, którego celem jest neutralizacja ataku. Zebrane dane służą także do udoskonalenia zabezpieczeń, na przykład przez tworzenie nowych reguł detekcji. W ten sposób ta sama technika ataku nie zadziała w przyszłości.

Jakie są główne metody threat huntingu?

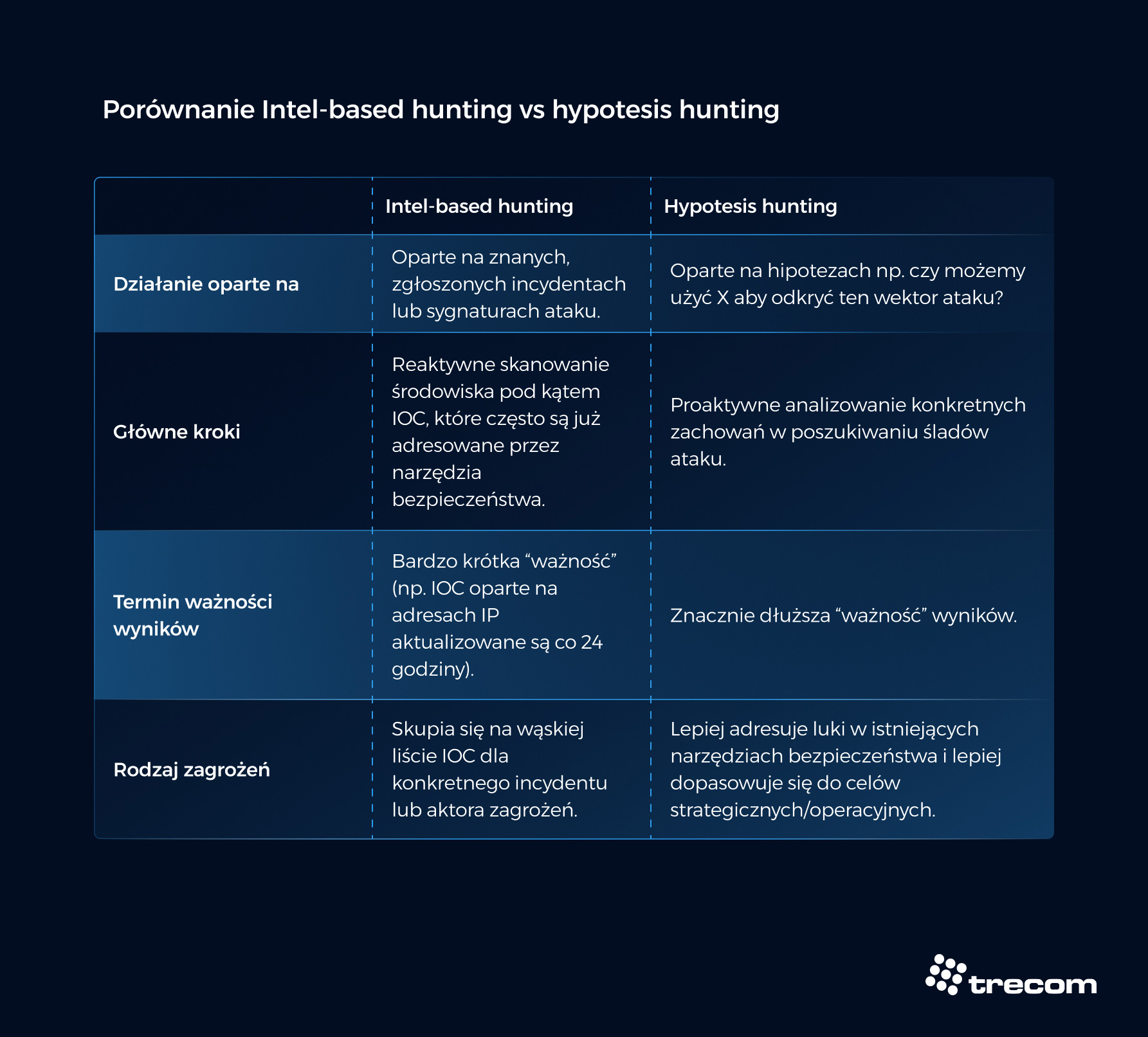

Według SANS Institute threat hunterzy stosują trzy główne metody, które różnią się podejściem i rodzajem wykorzystywanych danych.

- Intel-based Hunting: Najbardziej reaktywna metoda, polegająca na poszukiwaniu znanych sygnatur zagrożeń (IoC). Jest to często punkt wyjścia dla mniej dojrzałych zespołów.

- Hypothesis Hunting: Metodyka skupiona na zachowaniach atakujących (TTP – taktyki, techniki, procedury), a nie na konkretnych narzędziach. To tutaj analityk ma największe pole do popisu, wykorzystując swoją intuicję.

- Zaawansowane analizy z wykorzystaniem uczenia maszynowego: Użycie algorytmów do automatycznego wykrywania anomalii w ogromnych zbiorach danych.

Na czym polega polowanie strukturalne i niestrukturalne?

Polowanie strukturalne (Structured Hunting) jest przeciwdziałaniem i opiera się na wskaźnikach ataku (IoA) oraz taktykach, technikach i procedurach (TTP) cyberprzestępców, często z użyciem frameworku MITRE ATT&CK. Służy do systematycznego poszukiwania nieznanych zagrożeń. Z kolei polowanie niestrukturalne (Unstructured Hunting) jest inicjowane przez konkretny wyzwalacz, jak alert z SIEM lub znany wskaźnik kompromitacji (IoC), a jego celem jest szybka analiza danych, aby zrozumieć kontekst i skalę incydentu.

Czym są wskaźniki IoA oraz IoC?

Wskaźniki kompromitacji (Indicators of Compromise, IoC) to statyczne dowody potwierdzające incydent bezpieczeństwa. Można je porównać do cyfrowych „odcisków palców” pozostawionych przez atakującego: hashe plików malware, adresy IP serwerów C2 czy złośliwe domeny. Mają charakter reaktywny i służą do wykrywania znanych zagrożeń.

Wskaźniki ataku (Indicators of Attack, IoA) są zapobiegające. Skupiają się na zachowaniach cyberprzestępców, a nie na konkretnym malware. Przykłady IoA to nietypowe użycie PowerShell, próby eskalacji uprawnień czy ruchy lateralne. W threat huntingu IoA są cenniejsze, gdyż pozwalają wykryć nowe ataki przez analizę TTP. Aby strategia bezpieczeństwa była skuteczna, należy używać IoC do blokowania znanych zagrożeń, a IoA do polowania na nowych przeciwników.

Jaką rolę w threat huntingu odgrywa framework MITRE ATT&CK?

Framework MITRE ATT&CK® to globalna baza wiedzy o taktykach, technikach i procedurach (TTP) cyberprzestępców. Standaryzuje on opisy działań atakujących, co ułatwia komunikację między zespołami bezpieczeństwa. Dzięki niemu analitycy rozumieją, jak działają grupy APT na różnych etapach ataku. To zrozumienie jest kluczowe do formułowania trafnych hipotez. Metodologie takie jak Structured Hunting opierają się na tej strukturze przy planowaniu polowań i analizie danych.

Organizacje mogą zintegrować framework ze swoimi procesami, mapując własne zdolności detekcji do znanych TTP. Pozwala to zidentyfikować luki w obronie i obszary wymagające wzmocnienia. Wykorzystanie wiedzy z MITRE ATT&CK systematyzuje proces polowania, co sprawia, że strategia wczesnego wyszukiwania zagrożeń staje się skuteczniejsza.

Jakie narzędzia wspierają proces polowania na zagrożenia?

Skuteczny threat hunting wymaga odpowiednich narzędzi, które umożliwiają zbieranie, agregowanie i analizę danych z całej infrastruktury IT. Podstawą są systemy dające wgląd w środowisko oraz platformy z informacjami o zagrożeniach. Zaawansowana analiza wymaga także specjalistycznego oprogramowania i technik pułapek. Wybór konkretnych rozwiązań zależy od dojrzałości organizacji. Oto kluczowe kategorie tych technologii.

Jaką funkcję pełnią systemy SIEM, EDR oraz XDR?

- SIEM (Security Information and Event Management): Działa jak centralny agregator. Zbiera logi i zdarzenia z całej infrastruktury w celu ich korelacji i analizy.

- EDR (Endpoint Detection and Response): Dostarcza szczegółową telemetrię z punktów końcowych. Umożliwia to głęboki wgląd w procesy, co jest kluczowe w fazie dochodzenia.

- XDR (Extended Detection and Response): Integruje dane z wielu źródeł (endpointy, sieć, chmura). Umożliwia to wykrywanie złożonych zagrożeń, jak ruchy lateralne czy ataki bezplikowe.

Integracja tych systemów daje wgląd w każdy zakamarek infrastruktury, co bezpośrednio zwiększa skuteczność polowania na zagrożenia.

Do czego służą narzędzia takie jak YARA czy honeypoty?

YARA to narzędzie do tworzenia reguł identyfikujących złośliwe oprogramowanie (malware) na podstawie wzorców tekstowych lub binarnych. Honeypoty to systemy-pułapki, które celowo wystawia się na atak, aby zwabić cyberprzestępców i obserwować ich TTP w kontrolowanym środowisku. Oba narzędzia dostarczają cennych danych, które służą do udoskonalania hipotez i wzmacniania strategii bezpieczeństwa. Kluczowa jest jednak ciągła aktualizacja reguł YARA i starannej izolacji honeypotów, aby same nie stały się wektorem ataku.

Kim jest threat hunter i jakie kompetencje są wymagane?

Threat hunter to specjalista, który aktywnie szuka ukrytych zagrożeń, uzupełniając zautomatyzowane systemy o ludzką intuicję. Jego praca polega na identyfikacji złożonych, nieznanych ataków, co wymaga połączenia wiedzy technicznej, zdolności analitycznych i doświadczenia.

Threat hunter musi biegle znać złośliwe oprogramowanie, exploity, podatności sieciowe i systemy operacyjne, a także sprawnie korzystać z narzędzi analitycznych, jak SIEM i EDR. Potrzebuje również umiejętności formułowania hipotez, analizy danych i wykrywania anomalii. Specjalista ten łączy wiedzę ofensywną (myślenie jak atakujący) z defensywną (projektowanie detekcji). Kompetencje ofensywne często potwierdzają certyfikaty, np. OSCP.

Jaką rolę w procesie threat huntingu odgrywa zespół SOC?

Zespół SOC to operacyjne centrum, którym jednym z zadań jest threat hunting. Zazwyczaj za polowanie odpowiadają w nim najbardziej doświadczeni analitycy, tworząc ekspercką linię obrony. Ich zadaniem jest tropienie zagrożeń, które ominęły automatyczną detekcję. Narzędzia takie jak SIEM czy EDR umożliwiają wgląd w szczegółowe dane, które stanowią bazę dla działań threat huntingowych. Po wykryciu aktywności wskazujących na potencjalne zagrożenie zespół SOC decyduje się na działania neutralizujące i wdrożenie środków zaradczych.

Połączenie kreatywnego polowania z rutynowym monitoringiem bywa sporym wyzwaniem. Dobre praktyki to wyznaczenie dedykowanego czasu na threat hunting i stworzenie jasnych procedur eskalacji. Należy również wykorzystywać wyniki polowań do tworzenia nowych reguł detekcji. Organizacje mogą również skorzystać z usług SOC-as-a-Service, które często oferują threat hunting.

Jak rozpocząć działania threat huntingowe w organizacji?

Rozpoczęcie threat huntingu wymaga strategii i oceny gotowości organizacji. Zacznij od przyjęcia filozofii „assume breach”, zmieniając myślenie z reaktywnego na proaktywne. Następnie musisz zapewnić pełną widoczność infrastruktury. Wymaga to gromadzenia i analizy wysokiej jakości danych, w tym telemetrii z endpointów, logów sieciowych, DNS i danych o tożsamości.

Kolejnym krokiem jest zbudowanie zespołu, którego członkowie łączą wiedzę ofensywną i defensywną. Organizacje z ograniczonymi zasobami mogą skorzystać z zewnętrznych usług SOC. Swoje działania opierają na metodologii opartej na hipotezach. Zacznij od prostych pytań, na przykład: „Czy w naszej sieci występują nietypowe połączenia RDP?”. Wykorzystanie frameworku MITRE ATT&CK pomaga usystematyzować analizę, co usprawnia zarządzanie ryzykiem i reakcję na incydenty.

Źródła

- https://reliaquest.com/blog/threat-spotlight-top-cyber-attacker-techniques-june-august-2025

- https://cloud.google.com/blog/topics/threat-intelligence/m-trends-2025

- https://www.sans.org/media/analyst-program/thinking-hunter-implementing-threat-hunting-program-38923.pdf

Michał Kaczmarek – SOC Manager z blisko 25-letnim doświadczeniem w IT, specjalizujący się w detekcji zagrożeń, zarządzaniu incydentami oraz budowie dojrzałych procesów bezpieczeństwa zgodnych z NIS2. Architekt systemów bezpieczeństwa, który rozwija zespoły SOC i wdraża rozwiązania podnoszące odporność organizacji na cyberzagrożenia w sektorze prywatnym i publicznym.

Marcin Fronczak

19.01.2026

info@trecom.pl

info@trecom.pl +48 22 488 72 00

+48 22 488 72 00