Cyberzagrożenia, które SOC musi wykrywać w 2025 roku

Obszar zagrożeń w 2025

Rok 2025 przynosi bezprecedensowy wzrost zagrożeń cybernetycznych zarówno pod względem ich liczby, jak i zaawansowania. Analiza najnowszego raportu ENISA Threat Landscape 2025[1] oraz danych dotyczących ataków w Polsce i Europie pokazuje, że konieczne jest wprowadzenie zmian w sposobie funkcjonowania zespołów bezpieczeństwa. Tradycyjne podejście do funkcjonowania Security Operations Center, bazujące jedynie na alertach w oprogramowaniu SIEM, przestało być wystarczające. Taka formuła działania bazuje na założeniu, że atakujący zostanie wykryty przez zdefiniowane wcześniej w oparciu o znane wskaźniki kompromitacji (IoC – Indicators of Compromise) reguły korelacyjne. Tymczasem analiza raportów z wielu incydentów bezpieczeństwa pokazuje, że atakujący koncentrują się na uniknięciu detekcji w prowadzonych kampaniach stosując coraz częściej nieujawnione wcześniej podatności, wykorzystują narzędzia administracyjne (living-off-the-land), szyfrują komunikację z serwerami C2 (Command and Control) oraz skutecznie maskują ruch sieciowy, dopasowując się do aktywności użytkowników w skompromitowanej sieci.

Receptą na poprawę skuteczności zespołów SOC jest uzupełnienie podejścia do wykrywania przez nie zagrożeń o działania proaktywne. Threat hunting polega na aktywnym przeszukiwaniu środowiska w poszukiwaniu oznak kompromitacji, zanim systemy automatyczne wygenerują alert. Analitycy przeprowadzają modelowanie zagrożeń, by zidentyfikować potencjalne wektory ataku i wrażliwe obszary infrastruktury IT, czy procesy podatne na expolitację. W ramach threat huntingu analizowane są także anomalie behawioralne oraz dane telemetryczne. Wszystko to w oparciu o dane udostępniane m. in. we frameworku MITRE ATT&CK oraz feedach CTI (Cyber Threat Inteligence).

Skuteczny SOC musi funkcjonować przyjmując, że do incydentu już doszło (assume breach) – zakładając, że atakujący może już być obecny w sieci, nawet jeśli żaden system nie wygenerował alertu. Nie oznacza to oczywiście rezygnacji z działań prewencyjnych i monitoringu potencjalnych wektorów kompromitacji, lecz przyjęcie założenia, że nawet najlepsze zabezpieczenia mogą zostać ominięte lub przełamane przez atakujących. Kluczowa jest tutaj także wiedza, kto i w jaki sposób może nam zagrażać wsparta kontekstem biznesowym organizacji.

Poniżej przedstawiamy kluczowe kategorie ataków, które dominują w krajobrazie zagrożeń 2025 roku.

Phishing wspierany sztuczną inteligencją

Phishing jest dominującym wektorem kompromitacji (ok. 60% wszystkich incydentów[2]) wykorzystywanym przez atakujących zarówno w kampaniach niekierowanych, jak i tych wymierzonych w konkretny cel. W 2025 roku jego charakter uległ dramatycznej zmianie dzięki wykorzystaniu generatywnej AI i dużych modeli językowych (LLM). Według raportu KnowBe4[3], aż 82,6% e-maili phishingowych z przeanalizowanych przez KnowBe4 zostało utworzonych przy pomocy treści generowanych przez AI. Atakujący wykorzystują „złamane” (jailbroken) duże modele językowe (LLM), takie jak WormGPT i FraudGPT, do automatyzacji tworzenia e-maili phishingowych pozbawionych błędów językowych i gramatycznych , skryptów vishingowych (voice phishing), a nawet deepfake’owych nagrań audio i wideo do podszywania się pod kadrę kierowniczą.

Ten trend jest wyraźnie widoczny również w Polsce, gdzie phishing jest najczęściej zgłaszanym incydentem. W 2024 roku CERT Polska zarejestrował ponad 40120 takich incydentów.

Co robić? Oczywistą odpowiedzią na tak postawione pytanie jest szkolenie użytkowników, by nie otwierali załączników, linków, nie próbowali logować się na podejrzanych stronach, jak rozpoznać deepfake’owe nagrania i jak weryfikować informacje. Na szkoleniach oczywiście nie możemy poprzestać – zespoły SOC powinny skupić się na analizie behawioralnej chronionych środowisk. Monitorowanie nietypowych działań po dostarczeniu wiadomości, takich jak próba uruchomienia skryptów, dostęp do wrażliwych zasobów sieciowych czy odwiedzenie nowo zarejestrowanych/podejrzanych domen to przykłady podejrzanych zachowań wskazujących na kompromitację. Dodatkowo dla wszelkich krytycznych procesów organizacja musi wypracować procedury komunikacji i przepływy decyzyjne tak, by procesy te były odporne na ewentualną próbę ich zakłócenia np. przez atak typu Business Email Compromise (atak wykorzystujący socjotechnikę w celu pozyskania wrażliwych informacji o organizacji lub wyłudzenia przelewów na wysokie kwoty) z wykorzystaniem spearphishingu lub vishingu wspartego AI.

Logi na których warto koncentrować się w przypadku tego wektora zagrożenia to:

- logi z bramy e-mail i systemu e-mail,

- logi wykonania procesów na punktach końcowych (Sysmon, EDR),

- logi z serwerów proxy,

- logi uwierzytelniania

- logi dostępu do chmury.

Ransomware z wielopoziomowym wymuszeniem

ENISA sklasyfikowała ataki typu Ransomware jako zagrożenie o największym wpływie w Unii Europejskiej[4]– niesie z sobą największe skutki biznesowe. W 2025 roku możemy dostrzec zmiany w schemacie typowym dla tego rodzaju ataku. Cyberprzestępcy przyjęli powszechnie taktykę wielopoziomowego wymuszenia. Najczęściej obserwowane jest wymuszenie na trzech poziomach (triple extortion):

- szyfrowanie danych i żądanie okupu za deszyfrację,

- eksfiltracja danych z groźbą ich upublicznienia,

- ataki DDoS w celu zakłócenia działalności operacyjnej i wywarcia dodatkowej presji na ofiarę.

Atakujący niejednokrotnie idą o krok dalej i bazując na wykradzionych danych powiadamiają klientów ofiary o incydencie, a nawet uruchamiają ataki wtórne wymierzone w klientów ofiary ataku pierwotnego – bazując na wykradzionych danych.

Sektor produkcyjny jest jedną z najczęściej atakowanych przez ransomware branż, ale nie jest jedyny. Cyberprzestepcy atakują często organizacje i podmioty działające w sektorach logistyki, transportu, lotnictwa, usługowym (usługi komercyjne, jak i publiczne) oraz administrację publiczną. Celem stają się nie tylko duże podmioty, ale także małe i średnie przedsiębiorstwa.

Najbardziej aktywne grupy ransomware w 2025 roku to Qilin, Akira, LockBit i DragonForce[5], [6].

Przejście przez atakujących na model wielopoziomowego wymuszenia oznacza, że posiadanie kopii zapasowych przestało być wystarczającą strategią obronną przed atakiem ransowmare. Groźba wycieku danych i zakłócenia operacji w wyniku ataków DDoS stwarza ogromne ryzyko biznesowe i reputacyjne, wymuszając znacznie bardziej zaawansowane działania w ramach procesu reagowania na incydenty. Organizacje muszą brać pod uwagę koszty przestoju operacyjnego, zakłóceń w procesie odtwarzania środowiska i długofalowe szkody wizerunkowe, potencjalnie zwielokrotnione w wyniku potencjalnych działań dyskredytujących ze strony atakujących.

Zespoły SOC, poza tradycyjnymi taktykami wykrywania naruszenia i edukowania użytkowników, powinny skoncentrować się na wykrywaniu działań przeprowadzanych tuż przed rozpoczęciem szyfrowania danych, a więc m. in. wykryciu prób usunięcia kopii zapasowych z wykorzystaniem aktualnie wykorzystywanych w organizacji narzędzi do backupu, dezaktywacji wdrożonych narzędzi bezpieczeństwa lub procesów monitorowania środowiska IT lub zacierania śladów poprzez czyszczenie dzienników zdarzeń. Ponadto szczególną uwagę należy zwrócić na wszelkie anomalie sieciowe w obszarze transferu danych z organizacji na zewnątrz, a także monitorować integralność danych przechowywanych w repozytoriach, aby wykryć masowy dostęp do plików lub ich przygotowywanie do wysłania. Nie należy zapominać o właściwej kategoryzacji, klasyfikacji danych przetwarzanych w organizacji i monitorowaniu użytkowników w zakresie dostępu i przesyłania danych poza sieć wewnętrzną.

Logi, na których warto koncentrować się w przypadku ataku ransomware:

- logi EDR,

- dzienniki zdarzeń systemu Windows (Security, System, PowerShell),

- dane o przepływach sieciowych (NetFlow/sFlow),

- logi z systemów DLP,

- logi z zapór sieciowych

- logi zapytań DNS.

Ataki na łańcuch dostaw

Atakujący coraz częściej koncentrują się na próbach kompromitacji dostawców oprogramowania, publicznych repozytoriów kodu open-source oraz potoków CI/CD. Taka strategia pozwala im ominąć tradycyjne mechanizmy wykrywania i obrony przed kodem złośliwym, ponieważ ich malware jest dostarczany za pośrednictwem legalnej, cyfrowo podpisanej właściwymi certyfikatami aplikacji lub jej aktualizacji.

Raport Verizon DBIR 2025[7] wskazuje, że 30% wszystkich naruszeń danych pochodziło od podmiotów trzecich, a przeciętny koszt naruszenia danych związanego z łańcuchem dostaw wynosi 4,44 miliona dolarów[8].

ENISA w swoich publikacjach podkreśla, że nadużywanie „cyberzależności” jest kluczowym trendem, który wzmacnia siłę oddziaływania ataków. Pojedyncza kompromitacja w łańcuchu dostaw może prowadzić do naruszenia bezpieczeństwa tysięcy organizacji podrzędnych, co potwierdzają historyczne incydenty i kampanie, takie jak atak na SolarWinds. Bazowanie w procesie wytwórczym oprogramowania na bibliotekach open-source i złożonych, zautomatyzowanych procesach deweloperskich znacząco poszerza powierzchnię ataku.

Ponadto ENISA sygnalizuje, że 53,7% wszystkich zarejestrowanych incydentów dotyczy podmiotów zdefiniowanych jako kluczowe w dyrektywie NIS2.

By wykryć atak na łańcuch dostaw w odpowiednio wczesnym stadium, zespoły SOC powinny skoncentrować się na monitoringu połączeń sieciowych z legalnych, znanych procesów do nowych adresów lub podejrzanych domen oraz na monitorowaniu procesów potomnych uruchamianych w ramach procedury aktualizacji – aktualizacje nie powinny odwoływać się do np. cmd.exe czy powershell.exe. Ponadto organizacje powinny rozważyć wdrożenie rozwiązań runtime security, które mogą wykryć anomalie, gdy zachowanie aplikacji odbiega od znanego schematu, nawet jeśli jej kod jest podpisany i zaufany, np.: nieoczekiwane modyfikacje plików, zmiany w rejestrze czy nawiązywanie połączeń sieciowych. Dodatkowo narzędzia takie jak Cloud Access Security Broker (CASB) oraz regularne skanowanie integralności oprogramowania (Software Bill of Materials – SBOM) stanowią znaczące wsparcie w wykrywaniu tego rodzaju zagrożenia.

Logi które warto monitorować:

- logi EDR/XDR (zwłaszcza dane o hierarchii procesów),

- logi DNS,

- logi z serwerów proxy/zapór sieciowych

- dane o przepływach sieciowych (NetFlow/sFlow),

POBIERZ PRZEWODNIK PO EFEKTYWNYM SECURITY OPERATIONS CENTER

Koncepcja SOC, który zbiera wybrane dane i działają tylko w oparciu o domyślne reguły i playbooki dostawców to relikt przeszłości. Dowiedz się co sprawia, że SOC działa skutecznie.

Ataki na infrastrukturę do monitorowania, sterowania oraz kontroli procesów produkcji (OT) i przemysłowe systemy sterowania (ICS)

Ataki coraz częściej przekraczają granicę między światem IT a OT. Raporty ENISA wskazują, że zagrożenia dla technologii operacyjnej stanowią obecnie 18,2% wszystkich zidentyfikowanych kategorii zagrożeń. Grupy przestępcze rozwijają wyspecjalizowane złośliwe oprogramowanie dla systemów ICS, takie jak VoltRuptor.

Cele atakujących są zróżnicowane – od destrukcyjnego, po szpiegostwo i sabotaż (grupy APT powiązane z rządami państw), aż po chęć zysku (ataki szpiegowskie, ransowmare itp.).

Według raportu Orange Security Navigator 2025, 46% ataków na systemy OT skutkuje przejęciem kontroli nad urządzeniami przemysłowymi. W Polsce odnotowano szczególnie niepokojące incydenty, w tym próbę wyłączenia zaopatrzenia w wodę jednego z 10 największych miast przez rosyjskich hakerów wspieranych przez państwo. Rząd przeznaczył 80 milionów euro na wzmocnienie cyberobrony systemów zarządzania wodą.

Konwergencja sieci IT i OT oznacza, że kompromitacja w korporacyjnym środowisku IT (np. poprzez phishing) może stać się punktem wyjścia do ataku na wrażliwą sieć sterowania przemysłowego. Skutki udanego ataku na OT wykraczają daleko poza utratę danych, stwarzając ryzyko zatrzymania produkcji, uszkodzenia maszyn, katastrof ekologicznych, a nawet zagrożenia dla ludzkiego życia.

Zespoły SOC obsługujące środowiska OT/ICS powinny przyjąć strategię, w ramach której ustalony zostanie bazowy profil normalnego ruchu (używane protokoły, komunikacja między urządzeniami, typy poleceń) oraz zdefiniowane zostaną alarmy o wszelkich rejestrowanych anomaliach (nieoczekiwane polecenia, nietypowe interakcje między urządzeniami lub nieregularne przepływy ruchu). Ponadto należy skrupulatnie analizować cały ruch przekraczający granicę IT/OT, a także wdrożyć sensory zdolne do rozumienia i parsowania protokołów przemysłowych (np. Modbus, DNP3, S7). Nie należy zapominać tutaj o monitoringu dostępu fizycznego do urządzeń.

Logi które warto monitorować:

- sensory analizy ruchu sieciowego (NTA) w sieci OT,

- logi z zapór sieciowych na styku IT/OT,

- logi z baz danych typu historian

- logi dostępu fizycznego

Zagrożenia zaawansowane (APT)

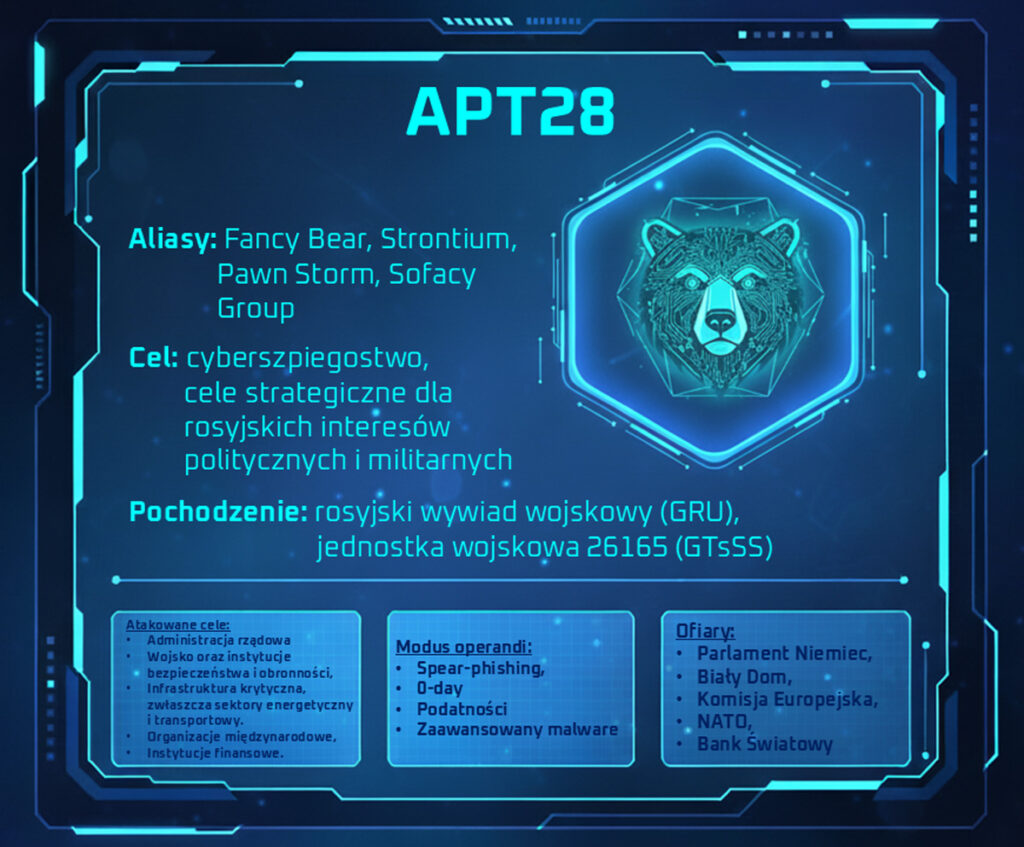

Krajobraz cyberbezpieczeństwa 2025 roku ukazuje dużą aktywność grup APT powiązanych z państwami (głównie Rosją i Chinami)[9], [10]. Prowadzą one długoterminowe kampanie cyberszpiegowskie przeciwko celom w UE, koncentrując się na strategicznych sektorach, takich jak administracja publiczna, transport, telekomunikacja i produkcja. Kampanie te charakteryzują się zaawansowanym i rozbudowanym warsztatem narzędzi i umiejętności atakujących, w tym wykorzystaniem podatności zero-day, niestandardowych frameworków złośliwego oprogramowania oraz wyrafinowanych technik utrzymania obecności (persistence) w zaatakowanym środowisku i unikania detekcji (defence evasion).

Celem kampanii realizowanych przez grupy Advanced Persistent Threat (APT) powiązanych z rządami państw nie jest natychmiastowy zysk finansowy, lecz długofalowe gromadzenie informacji wywiadowczych, kradzież własności intelektualnej lub przygotowanie pozycji do przyszłych operacji destrukcyjnych. Długi czas przebywania atakujących w skompromitowanej infrastrukturze może prowadzić do znacznych, często wykrytych dopiero w ostatniej fazie ataku szkód. Grupy APT coraz częściej unikają stosowania złośliwego oprogramowania, a zamiast tego, wykorzystują legalne, wbudowane w systemy operacyjne narzędzia i skrypty (Living-off-the-Land Binaries – LOLBins), takie jak PowerShell, WMI, BITSAdmin czy CertUtil, upodabniając swe działania do aktywności administratorów.

W 2025 roku Polska odnotowała rekordową liczbę incydentów, za które były odpowiedzialne grupy APT[11],[12], [13]. Kampanie przez nie prowadzone wymierzone były w instytucje rządowe, sektor energetyczny, naukowy i firmy wspierające infrastrukturę krytyczną. Intensyfikację operacji odnotowano szczególnie ze strony rosyjskich i białoruskich grup APT — m.in. UNC1151, Ghostwriter, Sandworm, APT28 (Fancy Bear), APT29 i NoName057(16). Celem ataków była nie tylko kradzież danych i szpiegostwo polityczne, lecz także sabotaż i dezinformacja, a także demonstracja zdolności ofensywnych i operacje wpływu (psychologicznego).

Wykrycie ataków APT może być dużym wyzwaniem dla Zespołu SOC. Kluczowe jest w tym przypadku monitorowanie wszelkich anomalii i nieprawidłowości:

- w uwierzytelnianiu i dostępie (np. logowanie z nietypowej lokalizacji, wykorzystanie kont administracyjnych do działań regularnych),

- w obszarze sieciowym (np. powolne, regularnie synchronizowane połączenia wychodzące (beaconing) z wewnętrznych hostów na zewnętrzne adresy IP)

- w konfiguracji środowiska IT (np. nowe wyjątki w regułach wykrywania, nowe usługi, zatrzymanie usług audytu)

- w argumentach poleceń i uruchamianych skryptach

- w aktywności aplikacji i procesów

- zachowań użytkowników, aplikacji, usług i procesów (z wykorzystaniem analizy behawioralnej i uczenia maszynowego)

Zespoły SOC powinny także zaimplementować zaawansowane techniki threat hunting’u, oraz korzystać z feedów cyberthreat intelligence, które w znaczący sposób wspierają identyfikację wskaźników kompromitacji (IoC) powiązanych z aktywnością z grup APT.

Logi które warto monitorować:

- logi uwierzytelniania (Active Directory, VPN, Cloud IAM),

- logi zapytań DNS,

- logi z serwerów proxy

- dane z EDR

- rozszerzone logowanie na punktach końcowych z audytem linii poleceń (Sysmon Event ID 1, Windows Security Event ID 4688),

- logowanie bloków skryptów PowerShell (Event ID 4104).

Ataki DDoS

ENISA informuje, że ataki DDoS były dominującym typem incydentu pod względem wolumenu (77% incydentów)[14], głównie za sprawą grup motywowanych ideologicznie (haktywistów) atakujących administrację publiczną. Raporty wskazują na ponad 8 milionów ataków DDoS w pierwszej połowie 2025 roku, z rekordowymi przepustowościami osiągającymi 7,3 Tbps i 1,5 Gpps[15], [16].

Najbardziej aktywne grupy cyberprzestępców/SPT odpowiedzialne za ten rodzaj ataku to:

- grupa NoName057(16) powiązana z Rosją

- grupa DieNet

- grupa Keymous+

Atakujący korzystają z usług dostępu do wynajmowanej infrastruktury do przeprowadzania ataków typu odmowy dostępu (infrastruktura DDoS-as-a-Service) oraz sieci skompromitowanych urządzeń użytkowych z dostępem do Internetu (botnety urządzeń Internet-of-Things – IoT), a także potrafią bazować na wielu wektorach ataku jednocześnie. Dodatkowo atakujący coraz częściej stosują bardziej wyrafinowane ataki DDoS na warstwę 7 (aplikacji). Ataki te naśladują legalny ruch użytkowników (np. powtarzające się wywołania API, wyszukiwania w bazie danych, próby logowania) i są trudniejsze do wykrycia i zneutralizowania.

By skutecznie wykryć atak DDoS zespoły SOC powinny skoncentrować się na monitoringu czasów odpowiedzi na zapytania aplikacji i serwerów WWW oraz stopniu wysycenia ich zasobów sprzętowych (procesor, pamięć), a także na aktualnym obciążeniu baz danych będących elementem tych usług. Monitoring ten powinien być skorelowany z normalną aktywnością użytkowników i planowanymi jej szczytami . Ponadto cennych informacji może dostarczyć analiza treści zapytań kierowanych do naszych serwisów WWW. Warto także wdrożyć rozwiązania bezpieczeństwa chroniące nas przed atakami DDoS oraz mechanizmy inteligentnego CAPTCHA.

- logi które warto monitorować:

- logi dostępu serwera WWW,

- logi z load balancerów,

- dane z narzędzi APM

- logi zapytań do bazy danych.

Jak Zespół SOC powinien dostosować się do krajobrazu zagrożeń w 2025 roku?

Podstawą skutecznego SOC w 2025 roku jest model hybrydowy łączący automatyzację z ekspercką wiedzą analityków. Zespoły bezpieczeństwa powinny wdrożyć zaawansowane platformy SIEM z wbudowanymi możliwościami korelacji opartymi na frameworku MITRE ATT&CK, które automatycznie priorytetyzują incydenty w oparciu o kontekst biznesowy i analizę ryzyka. Moduły SOAR muszą przejąć rutynowe zadania – automatyczne reagowanie na znane zagrożenia, wzbogacanie alertów o dane z zewnętrznych źródeł oraz orkiestrację działań między różnymi systemami bezpieczeństwa.

Wykorzystanie Cyber Threat Intelligence jako fundamentu wszystkich działań SOC stało się koniecznością. Zespoły muszą regularnie zasilać swoje systemy detekcji aktualnymi wskaźnikami kompromitacji (IoC), profilami taktyk i technik atakujących (TTP) oraz informacjami o aktywnych danym momencie kampaniach wymierzonych w konkretne branże i regiony. Feed CTI powinien być dostosowany do specyfiki organizacji – uwzględniać kontekst biznesowy, sektor działalności, wykorzystywany stos technologiczny, lokalizację geograficzną oraz profile zagrożeń aktywnych w danym regionie. Trecom SOC wykorzystuje zaawansowane CTI w zarządzaniu incydentami oraz threat huntingu, dostarczając kontekstowe informacje o zagrożeniach specyficznych dla regionu CEE i Polski, która pozostaje głównym celem rosyjskich grup APT.

Skuteczny SOC to zespół działający proaktywnie. Threat hunting jest jego podstawową aktywnością, a nie działaniem sporadycznym – analitycy muszą systematycznie identyfikować możliwe ścieżki ataku i wektory początkowego dostępu, badać anomalie behawioralne (nie tylko zachowań użytkowników, ale także usług i procesów) oraz poszukiwać wskaźników kompromitacji, które mogły zostać pominięte przez automatyczne systemy detekcji. Działania takie jak analiza ryzyka, analiza wpływu na biznes, modelowanie zagrożeń powinny być prowadzone regularnie, zaś ich wyniki posłużyć powinny do budowy i aktualizacji strategii cyberbezpieczeństwa – fundamentu cyberodporności każdego podmiotu. Dla organizacji bez własnych zasobów, w tym zakresie, usługa CISO as a Service oferowana przez TrecomSEC[17] zapewnia dostęp do ekspertów, którzy nie tylko pomogą zaprojektować i zarządzić strategią cyberbezpieczeństwa, ale również przeprowadzą analizę luki, BIA, modelowanie zagrożeń i opracują scenariusze ataków oparte na MITRE ATT&CK, dostosowane do specyfiki organizacji i jej kontekstu biznesowego.

Równie istotne jest stałe podnoszenie kompetencji zespołów bezpieczeństwa. Analitycy SOC muszą nie tylko rozumieć narzędzia, ale przede wszystkim myśleć jak atakujący – znać aktualne TTP, rozumieć łańcuch ataku (cyber kill-chain) oraz umieć zidentyfikować słabe punkty w infrastrukturze IT, procesach i procedurach. Szkolenia powinny łączyć teorię z praktyką, wykorzystując symulacje rzeczywistych scenariuszy ataków. Platforma szkoleniowa CyberBastion[18] oparta na grywalizacji umożliwia zespołom ćwiczenie reakcji na incydenty w kontrolowanym środowisku, gdzie uczestnicy podejmują decyzje dotyczące strategii obronnych, współpracują w zespołach oraz uczą się balansu między zabezpieczeniami technicznymi, organizacyjnymi i proceduralnymi – zapamiętując nawet 90% wiedzy zdobytej w praktyce.

Ostatecznym celem dla każdej organizacji powinno być stworzenie dojrzałego, odpornego ekosystemu cyberbezpieczeństwa, który nie tylko wykrywa i reaguje na zagrożenia, ale również przewiduje potencjalne wektory ataków i proaktywnie je eliminuje. Tylko organizacje, które zainwestują w zaawansowane narzędzia, ekspercką wiedzę oraz ciągły rozwój kompetencji swoich zespołów, będą w stanie skutecznie stawić czoła przyszłym zagrożeniom.

[1] https://www.enisa.europa.eu/publications/enisa-threat-landscape-2025

[2] https://www.enisa.europa.eu/publications/enisa-threat-landscape-2025

[3] https://www.knowbe4.com/hubfs/Phishing-Threat-Trends-2025_Report.pdf

[4] https://www.enisa.europa.eu/news/etl-2025-eu-consistently-targeted-by-diverse-yet-convergent-threat-groups

[5] https://cyble.com/blog/europe-ransomware-attacks-q3-2025/

[6] https://www.cyfirma.com/research/tracking-ransomware-june-2025/

[7] https://www.verizon.com/business/resources/reports/2025-dbir-data-breach-investigations-report.pdf

[8] https://www.ibm.com/reports/data-breach

[9] https://www.enisa.europa.eu/publications/enisa-threat-landscape-2025

[10] https://breached.company/state-aligned-cyber-threats-targeting-the-european-union-an-enisa-threat-landscape-analysis/

[11] https://www.microsoft.com/en-us/corporate-responsibility/cybersecurity/microsoft-digital-defense-report-2025/?msockid=3f89928dbb986cbb1de7864dbab06d54

[12] https://industrialcyber.co/critical-infrastructure/poland-faces-record-wave-of-russian-cyber-sabotage-sets-e1-billion-defense-budget/

[13] https://www.gazetaprawna.pl/wiadomosci/kraj/artykuly/9642114,polska-nekana-atakami-rosji-i-bialorusi-gawkowski-10-miliardow-na-cy.html

[14] https://www.enisa.europa.eu/news/etl-2025-eu-consistently-targeted-by-diverse-yet-convergent-threat-groups

[15] https://industrialcyber.co/reports/netscout-reports-record-ddos-attacks-warns-critical-infrastructure-is-increasingly-vulnerable-as-defenses-lag-behind/

[16] https://blog.cloudflare.com/defending-the-internet-how-cloudflare-blocked-a-monumental-7-3-tbps-ddos/

[17] trecom.pl/zarzadzanie/trecomsec/

[18] https://cyberbastion.org/

Piotr Kępski – inżynier systemów cyberbezpieczeństwa specjalizujący się w modelowaniu zagrożeń (MITRE ATT&CK), tworzeniu reguł SIGMA, analizie incydentów oraz wdrażaniu standardów bezpieczeństwa informacji zgodnych z ISO 27001. Doświadczony administrator i menedżer IT, wykładowca oraz współtwórca gier edukacyjnych CyberBastion, łączący praktyczną wiedzę techniczną z wieloletnią działalnością szkoleniową i ekspercką.

Paweł Guraj

02.03.2026

Aleksander Bronowski

04.02.2026

info@trecom.pl

info@trecom.pl +48 22 488 72 00

+48 22 488 72 00