Co to jest SOC (Security Operations Center)? – kompletny przewodnik na 2026

Co to jest SOC (Security Operations Center)?

SOC (Security Operations Center), czyli Centrum Operacji Bezpieczeństwa, to wyspecjalizowana jednostka działająca jako centrum dowodzenia cyberbezpieczeństwem w firmie. Skupia się na ochronie całej infrastruktury IT i danych przed cyberatakami, łącząc trzy kluczowe elementy: wyspecjalizowany zespół ekspertów, precyzyjne procedury zarządzania incydentami oraz technologie.

Działalność centrum polega na ciągłym monitorowaniu sieci i systemów. Powszechnym/uznanym modelem działania SOC jest tryb 24/7. Taki nadzór pozwala na ciągłe wykrywanie zagrożeń i natychmiastowe reagowanie na incydenty, co czyni SOC kluczowym elementem bezpieczeństwa całej organizacji.

Jakie są główne zadania i funkcje SOC?

Praca w SOC to nie tylko obserwacja zagrożeń, które pojawiają się w ekranie, ale analiza pełnego cyklu życia zagrożenia – od momentu jego wykrycia, aż po całkowitą neutralizację i wyciągnięcie wniosków.

Jak SOC monitoruje i wykrywa zagrożenia?

Aby wykrywać zagrożenia, SOC musi nieustannie analizować dane z całej infrastruktury IT, zarówno lokalnej, jak i chmurowej. Można myśleć o systemach SIEM (Security Information and Event Management) jak o centrum monitoringu miejskiego, które z tysięcy kamer musi wyłapać jedną podejrzaną postać. Agregują one miliony logów z urządzeń, aplikacji i systemów bezpieczeństwa, by znaleźć to jedno, krytyczne powiązanie wskazujące na atak. Analitycy badają także ruch sieciowy i aktywność użytkowników, wykorzystując technologie NDR, EDR/XDR oraz UEBA, które pomagają identyfikować trendy, zagrożenia, anomalie i nietypowe zachowania.

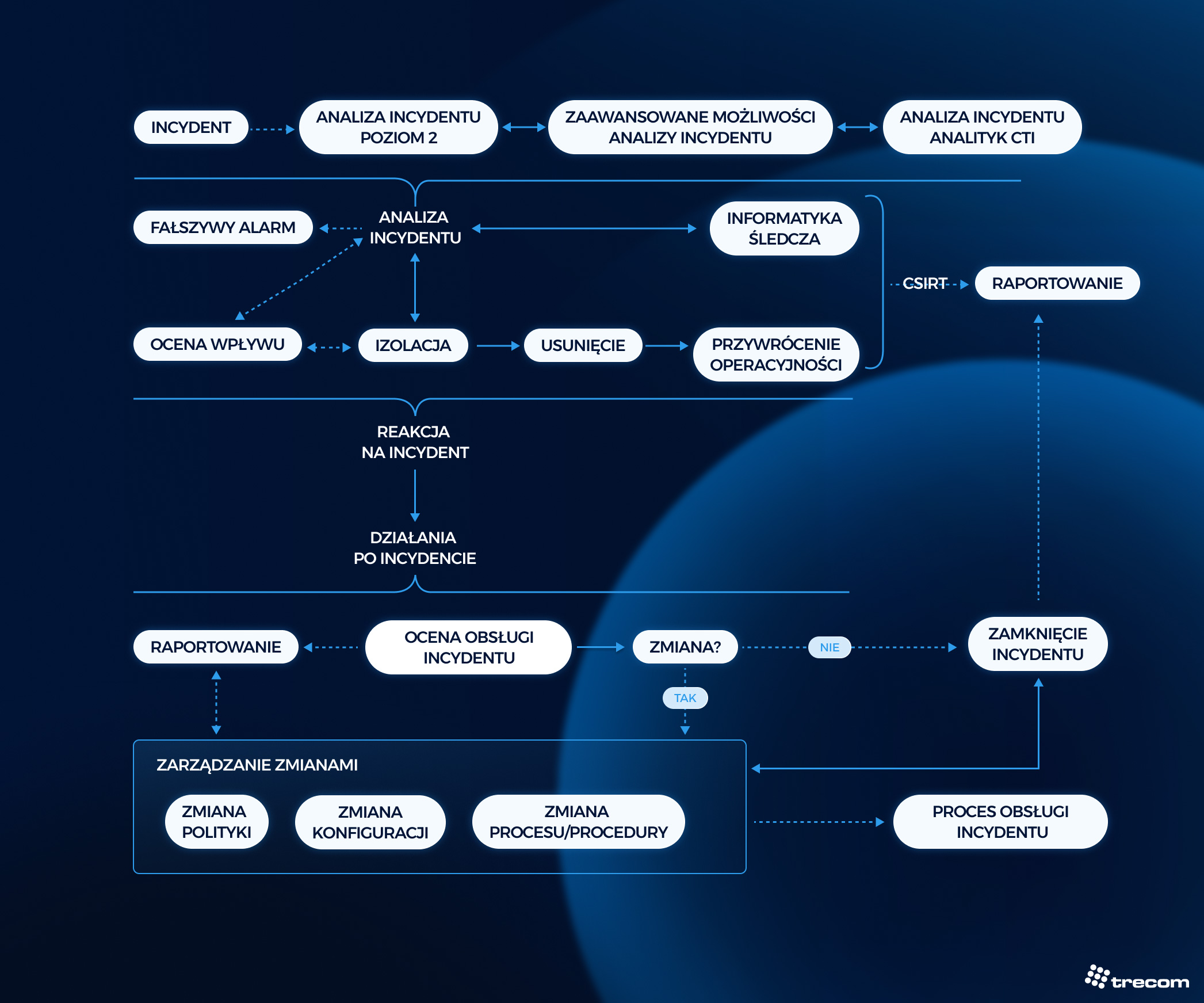

Jak SOC reaguje na incydenty bezpieczeństwa?

Gdy tylko zespół zidentyfikuje zagrożenie, SOC natychmiast uruchamia procedury reagowania na incydenty (Incident Response). Zespół identyfikuje co należy zrobić, żeby ograniczyć wpływ zagrożeń i w zależności od przypadku działa bezpośrednio lub rekomenduje działania innym działom w celu ograniczenia wpływu. Po zneutralizowaniu zagrożenia priorytetem staje się przywrócenie danych i powrót do normalności. Platformy SOAR (Security Orchestration, Automation, and Response) automatyzują i koordynują te działania, minimalizujące wpływ incydentu na funkcjonowanie firmy. Należy jednak zaznaczyć, że nie da się zautomatyzować reakcji na dużą część zagrożeń za sprawą samych platform.

Dlaczego posiadanie SOC jest ważne dla organizacji?

Posiadanie SOC jest kluczowe dla zapewnienia cyfrowej odporności i ciągłości działania organizacji. Dzięki stałemu monitorowaniu infrastruktury IT i zdolności do szybkiej reakcji, Centrum Operacji Bezpieczeństwa bezpośrednio przekłada się na ograniczenie strat i ochronę biznesu.

W obliczu kosztów wycieku danych, które według IBM potrafią zachwiać płynnością finansową firmy, SOC drastycznie skraca czas przestoju, który dla e-commerce czy bankowości oznacza gigantyczne straty finansowe. Takie działanie chroni również reputację firmy, co wzmacnia zaufanie klientów. SOC pomaga też zapewnić zgodność z regulacjami, takimi jak DORA czy dyrektywa NIS 2 w zakresie zarządzania incydentami, dostarczając mechanizmów i danych potrzebnych do spełnienia wymogów prawnych. Wdrożenie tej jednostki wzmacnia całą strategię cyberbezpieczeństwa, lepiej chroniąc organizacje. W efekcie organizacja zyskuje nie tylko tarczę ochronną, ale buduje realną odporność biznesową.

Kto pracuje w zespole Security Operations Center?

Za skutecznością Centrum Operacji Bezpieczeństwa stoi wyspecjalizowany zespół ekspertów o zróżnicowanych kompetencjach. Do najbardziej pożądanych umiejętności należą głęboka wiedza techniczna, myślenie analityczne oraz zdolność do pracy pod presją. W branży, gdzie nowe wektory ataku pojawiają się z dnia na dzień, kluczowa jest zdolność do błyskawicznej adaptacji i ciągłej nauki. Ścisła współpraca między specjalistami pozwala skutecznie chronić firmę i szybko reagować na zagrożenia.

Jakie są role analityków bezpieczeństwa?

Praca w SOC przypomina szpitalny oddział ratunkowy – kluczowy jest tu ścisły triaż. Zgłoszenia trafiają do odpowiednich specjalistów w zależności od ich wagi i złożoności:

- Analitycy L1 (Tier 1) tworzą pierwszą linię obrony. Monitorują alerty z systemów SIEM i wstępnie weryfikują zagrożenia. Po zidentyfikowaniu potencjalnego incydentu eskalują go na wyższy poziom.

- Analitycy L2 (Tier 2) dogłębnie analizują zagrożenia. Badają logi i ruch sieciowy, aby zrozumieć skalę ataku i rozpocząć procedury reagowania, często z pomocą platform SOAR.

- Analitycy L3 (Tier 3) zajmują się proaktywnym poszukiwaniem zagrożeń (threat hunting). Prowadzą zaawansowaną analizę złośliwego oprogramowania oraz cyfrową analizę śledczą (digital forensics), wspierając zespół w najbardziej złożonych przypadkach.

Czym zajmuje się inżynier i architekt bezpieczeństwa?

Inżynier bezpieczeństwa w SOC koncentruje się na wdrażaniu, utrzymaniu i optymalizacji narzędzi ochronnych. Odpowiada za techniczne działanie systemów takich jak SIEM, SOAR, EDR, XDR czy NGFW. Architekt bezpieczeństwa pełni funkcję strategiczną – projektuje całościowy system obronny, integrując technologie i procesy w spójny system obronny.

Inżynier pełni rolę wykonawcy, podczas gdy architekt działa jak strateg. Inżynier musi mieć głęboką wiedzę techniczną, a architekt – zdolność planowania i szeroką perspektywę.

Jaka jest rola menedżera SOC?

Menedżer SOC to lider, który nadzoruje wszystkie operacje centrum, od zarządzania personelem po budżet i zasoby. Odpowiada za strategiczne planowanie, nadzór nad reagowaniem na incydenty oraz dbanie o to, by działania zespołu wspierały cele biznesowe. Niezbędne umiejętności kierownika to przywództwo i skuteczna komunikacja, która pozwala na raportowanie stanu cyberbezpieczeństwa zarządowi, co bezpośrednio wspiera zarządzanie ryzykiem i zgodność z regulacjami. Z mojego doświadczenia w zarządzaniu zespołem Trecom SOC wynika, że to właśnie ta umiejętność budowania mostów między technicznym żargonem analityków a językiem korzyści biznesowych często decyduje o efektywności współpracy.

POBIERZ PRZEWODNIK PO EFEKTYWNYM SECURITY OPERATIONS CENTER

Koncepcja SOC, który zbiera wybrane dane i działają tylko w oparciu o domyślne reguły i playbooki dostawców to relikt przeszłości. Dowiedz się co sprawia, że SOC działa skutecznie.

Jakie technologie i narzędzia wykorzystuje SOC?

Skuteczność Centrum Operacji Bezpieczeństwa zależy od zestawu połączonych ze sobą zaawansowanych technologii. Najważniejsze z nich to:

- SIEM (Security Information and Event Management): Podstawa działania SOC. Centralizuje analizę logów, agregując dane z całej infrastruktury IT, aby powiązać ze sobą zdarzenia i wykrywać anomalie. Współrealizując projekt wdrożenia SOC w firmie Atman, przekonałem się, że bez precyzyjnej konfiguracji tego narzędzia, analitycy zamiast wykrywać zagrożenia, toną w szumie informacyjnym generowanym przez tysiące nieistotnych logów.

- EDR/XDR (Endpoint/Extended Detection and Response): Technologie EDR chronią punkty końcowe. Platformy XDR rozszerzają tę ochronę, integrując dane z sieci, chmury i poczty e-mail dla pełniejszego kontekstu zagrożeń.

- SOAR (Security Orchestration, Automation, and Response): Platforma do automatyzacji i orkiestracji. Integruje się z innymi narzędziami, aby przyspieszyć reakcję na incydenty i odciążyć analityków.

- Inne kluczowe technologie: Całość uzupełniają zapory sieciowe nowej generacji (NGFW), platformy Threat Intelligence dostarczające danych o nowych zagrożeniach oraz narzędzia do zarządzania podatnościami.

Wszystkie te technologie współpracują, tworząc wielowarstwowy system obronny, który wykorzystuje sztuczną inteligencję do wspierania analizy i identyfikacji zaawansowanych ataków.

Jakie są modele wdrożeniowe SOC?

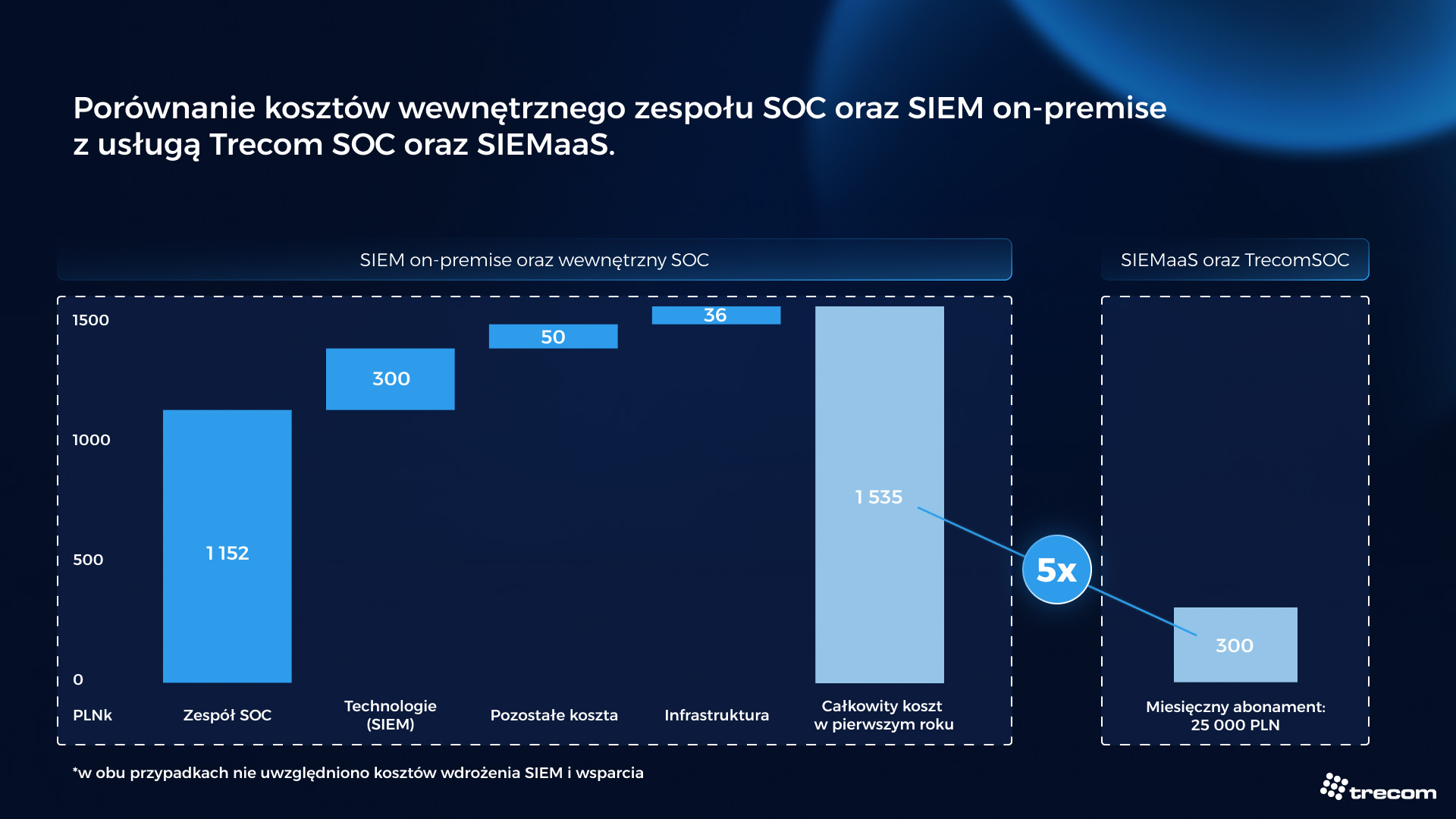

Wybór modelu wdrożeniowego SOC zależy od budżetu, zasobów, wielkości firmy i strategii bezpieczeństwa. Istnieją trzy główne podejścia. Jedną z możliwości jest wewnętrzny SOC, w ramach którego organizacja sama buduje i utrzymuje własne centrum. Zapewnia to pełną kontrolę, ale wiąże się z wysokimi kosztami. Niestety przez brak dostępu do ekspertów oraz wysokich kosztów niewiele organizacji ma możliwości do stworzenia wewnętrznego SOC.

Inną opcją jest outsourcing, realizowany przez dostawcę usług zarządzania bezpieczeństwem (Managed SOC/MSSP) lub w formie SOC-as-a-Service (SOCaaS). Takie rozwiązanie oferuje dostęp do wiedzy ekspertów i zaawansowanych technologii przy niższych kosztach początkowych. Coraz popularniejszy staje się również hybrydowy SOC, który łączy elastyczność i skalowalność, pozwalając firmie utrzymać wewnętrzny zespół do najważniejszych zadań, a jednocześnie zlecić na zewnątrz np. całodobowe monitorowanie.

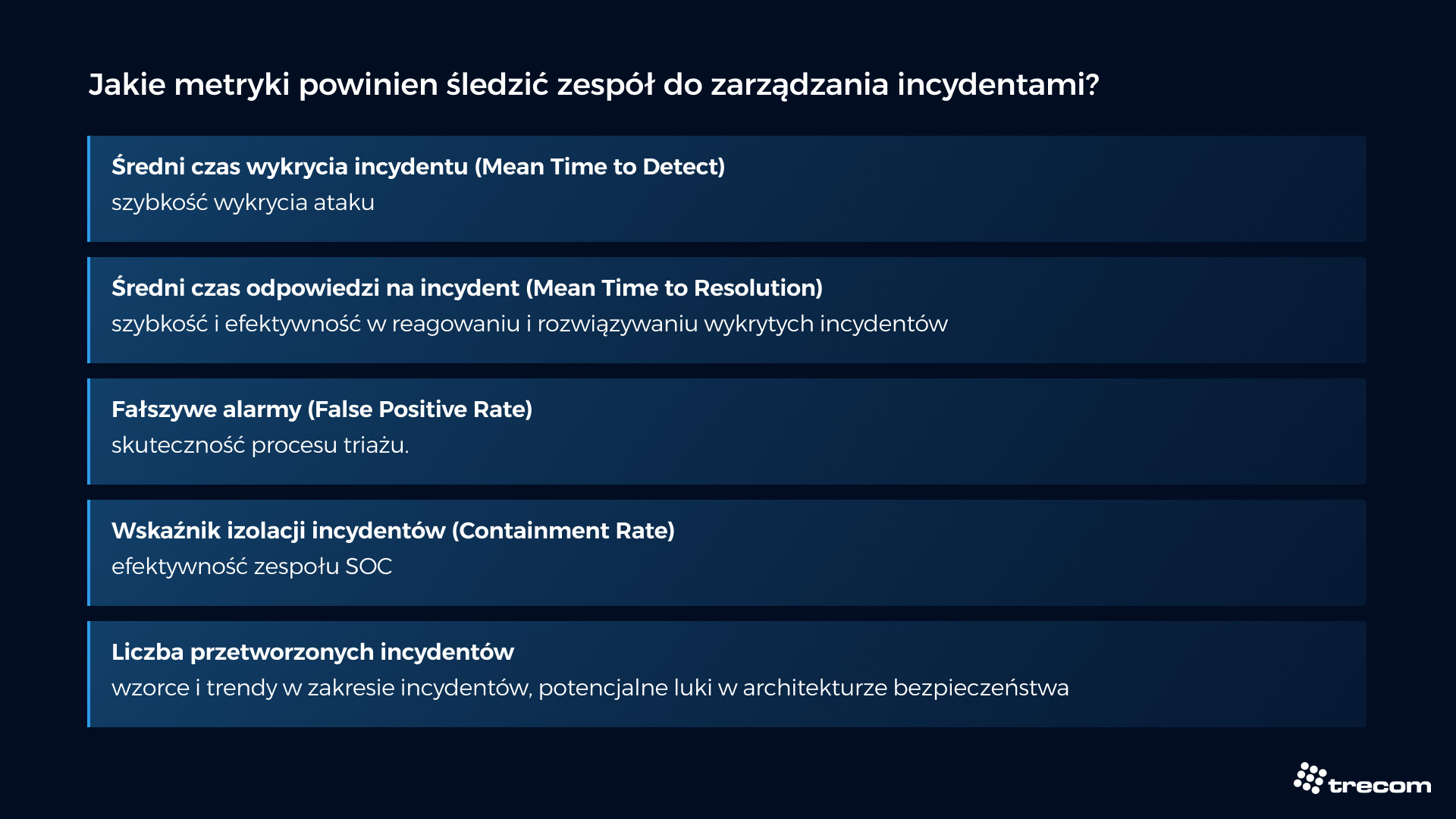

Jak mierzy się skuteczność działania SOC?

Skuteczność SOC mierzymy za pomocą kluczowych wskaźników (KPI), które oceniają efektywność wykrywania zagrożeń i reagowania na nie. Najważniejsze są metryki czasowe: Mean Time to Detect (MTTD), czyli średni czas do wykrycia incydentu, oraz Mean Time to Resolution (MTTR), określający średni czas potrzebny zespołowi na zbadanie przyczyny problemu, zastosowanie rozwiązania i przywrócenie normalnej pracy dotkniętych systemów. Krótsze wartości MTTD i MTTR świadczą o wysokiej sprawności centrum.

Inne istotne metryki to wskaźniki jakościowe, jak False Positive Rate (odsetek fałszywych alarmów) i Containment Rate (procent odizolowanych indyentów). Ważne są też wskaźniki operacyjne, np. liczba przetworzonych incydentów. Dzięki regularnej analizie KPI i audytom, zespół może stale doskonalić swoje procedury i szybciej reagować na nowe zagrożenia. W rezultacie organizacja może szybciej wracać do normalnej działalności po ataku, co przekłada się na oszczędność czasu i pieniędzy.

Jaka jest różnica między SOC a NOC?

Choć nazwy SOC (Security Operations Center) i NOC (Network Operations Center) brzmią podobnie, ich cele są zupełnie inne. SOC koncentruje się na cyberbezpieczeństwie, a NOC na wydajności i dostępności sieci. Zadaniem Centrum Operacji Bezpieczeństwa jest ochrona infrastruktury IT przez monitorowanie zagrożeń i reagowanie na incydenty. Centrum Operacji Sieciowych (NOC) dba o ciągłość działania sieci, rozwiązując problemy techniczne, takie jak awarie czy spowolnienia.

Mimo odmiennych zadań, skuteczna współpraca obu zespołów jest niezbędna dla stabilności operacji IT. NOC może jako pierwszy zauważyć nietypowy ruch sieciowy, który okaże się cyberatakiem, i przekazać alert do SOC. SOC z kolei informuje NOC o działaniach, takich jak izolacja systemów, które mogą wpłynąć na wydajność sieci.

Jak SOC wspiera zgodność z regulacjami (np. DORA, NIS2)?

Centrum Operacji Bezpieczeństwa jest kluczowe w zapewnieniu zgodności z regulacjami takimi jak DORA i NIS2, które nakładają na organizacje surowe wymogi w zakresie cyberbezpieczeństwa. SOC wspiera ten proces przez ciągłe monitorowanie i raportowanie incydentów, co pozwala spełnić obowiązek zgłaszania poważnych zdarzeń w wyznaczonym czasie i tym samym unikać kar finansowych.

Realizacja wymogów dyrektywy NIS 2 wymusza na organizacjach utrzymanie ciągłego monitoringu w trybie 24/7. Wynika to bezpośrednio z rygorystycznych terminów raportowania, które nakładają obowiązek przesłania wczesnego ostrzeżenia o poważnym incydencie w ciągu 24 godzin od jego wykrycia. Aby sprostać temu wyzwaniu, SOC musi opierać się na dwóch filarach: zdefiniowanych procesach oraz technologii. Niezbędne jest posiadanie procedur określających jasny podział ról, szablony zgłoszeń oraz ścieżki komunikacji z organami nadzorczymi (CSIRT). Jednak same procedury nie wystarczą – muszą być one wspierane przez narzędzia klasy SIEM czy EDR, które pozwalają na szybką detekcję i kategoryzację zdarzenia. Tylko połączenie zautomatyzowanych narzędzi z procedurami reakcji gwarantuje, że organizacja zdąży dopełnić formalności w ustawowym czasie, unikając dotkliwych kar.

Źródła

- https://newsroom.ibm.com/2024-07-30-ibm-report-escalating-data-breach-disruption-pushes-costs-to-new-highs

- https://21984718.fs1.hubspotusercontent-na1.net/hubfs/21984718/Content/Survey_2024-Detection-Response_Prelude%20(1).pdf

- https://www.gov.pl/web/infrastruktura/informacje-biezace

Michał Kaczmarek – SOC Manager z blisko 25-letnim doświadczeniem w IT, specjalizujący się w detekcji zagrożeń, zarządzaniu incydentami oraz budowie dojrzałych procesów bezpieczeństwa zgodnych z NIS2. Architekt systemów bezpieczeństwa, który rozwija zespoły SOC i wdraża rozwiązania podnoszące odporność organizacji na cyberzagrożenia w sektorze prywatnym i publicznym.

Marcin Fronczak

19.01.2026

info@trecom.pl

info@trecom.pl +48 22 488 72 00

+48 22 488 72 00