Co to jest SOAR? Automatyzacja i orkiestracja w Security Operations Center

Co to jest SOAR (Security Orchestration, Automation and Response)?

SOAR (Security Orchestration, Automation and Response) to technologia cyberbezpieczeństwa, która integruje narzędzia i usługi w celu usprawnienia operacji bezpieczeństwa. Pojęcie to, ukute w 2015 roku przez firmę analityczną Gartner, opisuje rozwiązanie IT oparte na trzech filarach: orkiestracji, automatyzacji i reagowaniu na incydenty.

- Orkiestracja polega na integracji i koordynacji różnych narzędzi bezpieczeństwa, co pozwala na płynny przepływ danych.

- Automatyzacja odciąża analityków, wykonując powtarzalne zadania związane z zarządzaniem incydentami bez udziału człowieka.

- Reagowanie na incydenty standaryzuje procedury i usprawnia działania podejmowane w odpowiedzi na zagrożenia.

Platforma SOAR zmienia podejście do zarządzania cyberbezpieczeństwem, wykorzystując sztuczną inteligencję i uczenie maszynowe do szybszego wykrywania oraz neutralizacji ataków.

Jak działa platforma SOAR?

Platforma SOAR centralizuje i integruje różne narzędzia oraz procesy bezpieczeństwa. Opiera się na trzech mechanizmach: orkiestracji, automatyzacji oraz wykorzystaniu playbooków.

Orkiestracja: Fundament integracji narzędzi

Orkiestracja w cyberbezpieczeństwie koordynuje i integruje różne narzędzia oraz systemy w jedną, centralną platformę. W kontekście SOAR zapewnia to płynną komunikację i wymianę danych. Integracja oparta na interfejsach API pozwala na scentralizowane reagowanie na zagrożenia, co jest fundamentem dla automatyzacji przepływów pracy i koordynacji reagowania na incydenty. W mojej codziennej pracy z technologiami wielovendorowymi – od Cisco i Fortinet po Palo Alto Networks – zauważam, że skuteczna orkiestracja wymaga czegoś więcej niż tylko połączenia systemów. Kluczowe jest głębokie zrozumienie specyfiki API każdego producenta, aby centralna platforma mogła bezbłędnie interpretować kontekst zdarzeń pochodzących z tak różnorodnych środowisk.

Jak automatyzacja wspiera reagowanie na incydenty?

Automatyzacja w SOAR odciąża zespoły SOC, przejmując powtarzalne i czasochłonne zadania. Pozwala definiować, priorytetyzować i wykonywać działania bez stałej interwencji człowieka, na przykład:

- analizę logów,

- korelację danych o zagrożeniach,

- wzbogacanie alertów bezpieczeństwa o dodatkowy kontekst,

- automatyczne otwieranie i zamykanie zgłoszeń.

Dzięki tej optymalizacji skraca się czas reakcji na zagrożenia, dla których można zautomatyzować odpowiedź.

Czym są playbooki i jak standaryzują działania?

Playbooki to zdefiniowane przepływy pracy, które standaryzują i automatyzują reakcję na incydenty. Określają dokładną sekwencję działań, jakie system podejmuje w odpowiedzi na konkretne alerty. Może to być zablokowanie adresu IP, odizolowanie zainfekowanego systemu lub zresetowanie hasła. Dzięki playbookom zarządzanie incydentami staje się spójne i powtarzalne, co zapewnia efektywność i eliminuje ryzyko ludzkich błędów. Wiele systemów SOAR zawiera biblioteki gotowych automatyzacji, co przyspiesza wdrażanie procedur.

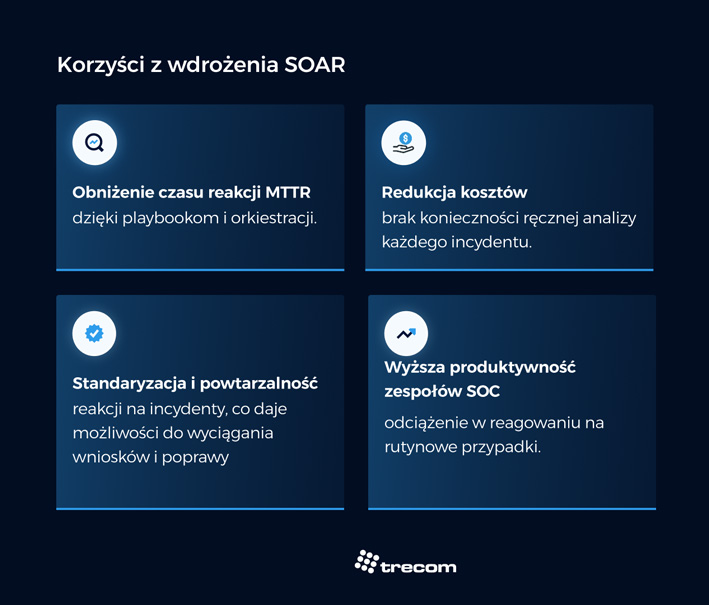

Jakie są główne korzyści z wdrożenia SOAR?

Wdrożenie platformy SOAR przynosi organizacji konkretne korzyści, uszczelniając procesy obronne i domykając luki w komunikacji między narzędziami. Poprawia szybkość reakcji, efektywność zespołów oraz obniża koszty obsługi incydentów.

Jak SOAR skraca czas reakcji na zagrożenia?

SOAR osiąga taką szybkość dzięki eliminacji czynnika ludzkiego w powtarzalnych zadaniach. Zautomatyzowane playbooki natychmiast uruchamiają działania w odpowiedzi na alerty, eliminując opóźnienia związane z ręczną interwencją. System może automatycznie blokować podejrzane adresy IP lub izolować zainfekowane urządzenia. Orkiestracja integruje narzędzia, co zapewnia scentralizowany widok i przyspiesza analizę. Pozwala to na błyskawiczną decyzję i neutralizację zagrożenia.

W jaki sposób SOAR odciąża analityków i zespoły SOC?

Dzięki wykorzystaniu platformy SOAR analitycy mogą zautomatyzować proste, powtarzalne działania związane z obsługą zagrożeń — takie jak analiza logów, korelacja zdarzeń czy podstawowa weryfikacja alertów. Automatyzacja tych czynności umożliwia redukcję fałszywych alarmów nawet o blisko 80% oraz wspiera rozwiązanie negatywnych skutków znieczulenia na alerty (alert fatigue). Analitycy mogą dzięki temu skupić się na analizie złożonych incydentów, co zauważalnie poprawia ich dzienne możliwości analityczne, zwiększa efektywność zespołu i optymalizuje zarządzanie incydentami.

Czy SOAR pozwala zredukować koszty operacyjne?

Platforma SOAR pozwala na znaczną redukcję kosztów operacyjnych. Automatyzacja eliminuje potrzebę ręcznego wykonywania czasochłonnych zadań, co bezpośrednio obniża koszty pracy. Zwiększona produktywność zespołów SOC umożliwia lepszą optymalizację zasobów ludzkich. Z czasem inwestycja w SOAR przekłada się na oszczędności, ponieważ szybsze zarządzanie incydentami zmniejsza ogólne koszty związane z cyberzagrożeniami.

Jaką rolę pełni SOAR w Security Operations Center (SOC)?

W nowoczesnym Security Operations Center (SOC) platforma SOAR transformuje codzienne operacje. Usprawnia pracę zespołów, automatyzując reagowanie na incydenty. Dzięki zdefiniowanym playbookom system samodzielnie obsługuje alerty, co pozwala na natychmiastową reakcję na znane scenariusze zagrożeń.

SOAR staje się centralnym punktem zarządzania incydentami. Ułatwia współpracę między zespołami i zapewnia wspólną przestrzeń do wymiany informacji. System dostarcza wyniki monitoringu w przejrzystym interfejsie, co upraszcza analizę i pozwala analitykom skupić się na złożonych zadaniach. Dzięki temu zespół działa sprawniej, procesy nabierają standardów, a cała organizacja zyskuje wyższy poziom bezpieczeństwa.

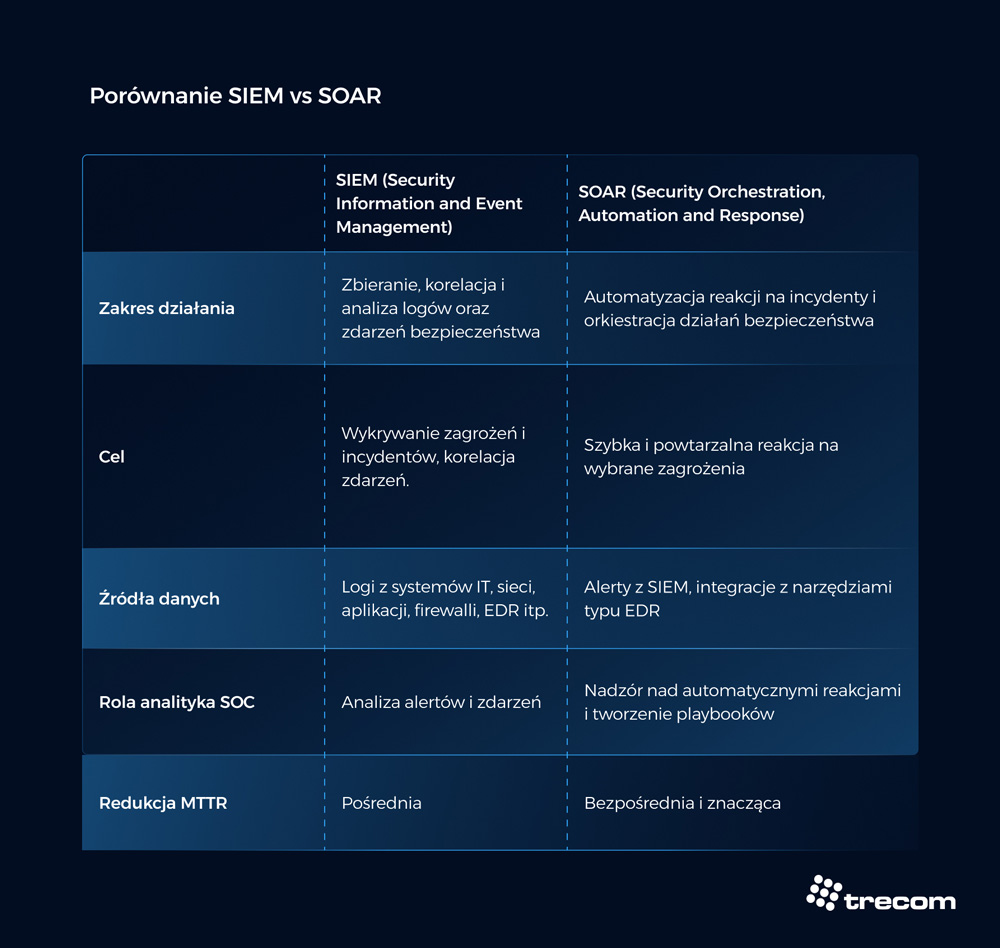

Czym SOAR różni się od systemu SIEM?

Systemy SOAR i SIEM pełnią różne, ale uzupełniające się role. Różnią się głównie funkcjonalnością. SIEM (Security Information and Event Management) koncentruje się na zbieraniu i analizie danych w celu wykrywania zagrożeń. Natomiast SOAR skupia się na automatyzacji i orkiestracji reagowania na nie.

System SIEM działa jak system nerwowy. Zarządza logami i analizuje zdarzenia, generując alerty bezpieczeństwa jako narzędzie analityczne dające wgląd w infrastrukturę IT. Platforma SOAR to z kolei system działania, który na podstawie tych alertów podejmuje konkretne kroki. Wykorzystuje orkiestrację do integracji narzędzi oraz automatyzację do wykonywania procedur, co pozwala skutecznie zarządzać incydentami. SIEM to „oczy i uszy” organizacji, a SOAR to jej „ręce i mózg”.

Czy SOAR zastępuje SIEM, czy z nim współpracuje?

SOAR nie zastępuje SIEM. Obie technologie ściśle ze sobą współpracują, tworząc spójny system obronny. Platforma SOAR wykorzystuje dane i alerty z SIEM jako dane wejściowe, by na ich podstawie uruchamiać zautomatyzowane reakcje na incydenty. Połączenie analityki SIEM z działaniem SOAR zwiększa efektywność SOC i przyspiesza analizę zagrożeń, co umożliwia natychmiastową reakcję i znacząco podnosi poziom bezpieczeństwa organizacji. Projektując architekturę bezpieczeństwa dla złożonych organizacji, zawsze traktuję te dwa systemy jako nierozerwalną całość. SIEM zapewnia niezbędną widoczność i analizę, ale to SOAR przekuwa te dane w mierzalne działanie operacyjne, co jest niezbędne do utrzymania realnej odporności systemów IT.

Jakie są przykłady zastosowania automatyzacji SOAR?

Automatyzacja SOAR sprawdza się w wielu scenariuszach, rozwiązując specyficzne problemy i usprawniając reagowanie na incydenty. W walce z phishingiem platforma automatyzuje analizę podejrzanych wiadomości, weryfikuje linki i załączniki, a następnie blokuje złośliwe domeny za pomocą playbooków. Z takiej automatyzacji korzystają międzynarodowe instytucje finansowe do natychmiastowej neutralizacji cyberataków.

W przemyśle SOAR chroni infrastrukturę krytyczną, monitorując systemy ICS/SCADA i automatycznie uruchamiając procedury izolacji zagrożonych segmentów sieci po wykryciu anomalii. Podobnie w opiece zdrowotnej pomaga chronić dane pacjentów, a w e-commerce umożliwia sprofilowane reakcje na ataki na aplikacje. Niezależnie od scenariusza SOAR przyspiesza wykrywanie zagrożeń i optymalizuje zarządzanie incydentami, co bezpośrednio wpływa na efektywność zespołów SOC.

Na co zwrócić uwagę przy wyborze i wdrożeniu SOAR?

Wybór i wdrożenie platformy SOAR wymaga starannego zaplanowania architektury integracji. Jako architekt często przypominam, że automatyzacja bałaganu jedynie przyspiesza występowanie problemów. Zanim wdrożymy zaawansowane scenariusze reakcji, musimy mieć absolutną pewność, że fundamenty – takie jak segmentacja sieci czy polityki dostępu – są poprawnie zaprojektowane i gotowe na przyjęcie automatu. Trzeba zadbać, aby automatyzacja nie zdestabilizowała krytycznej infrastruktury. Zwróć uwagę zwłaszcza na następujące aspekty:

- Upewnij się, że systemy łączą się w bezpieczny sposób i działają na zasadzie najmniejszych uprawnień, wykorzystując nowoczesne standardy autoryzacji (np. OAuth2, OpenID Connect).

- Sprawdź, czy dane przesyłane między narzędziami są szyfrowane (minimum TLS 1.2+) i czy punkty komunikacji (API) są odpowiednio odizolowane w sieci (np. w dedykowanym VLAN-ie).

- Upewnij się, że system poradzi sobie z nagłymi skokami liczby alertów bez ryzyka awarii, co zazwyczaj osiąga się przez zaawansowane mechanizmy kolejkowania (np. RabbitMQ czy Kafka) i zarządzanie limitami zapytań (rate limiting).

- Zadbaj o ujednolicony format danych, aby różne narzędzia mogły się ze sobą komunikować (np. z użyciem standardów STIX/TAXII), zapewniając jednocześnie pełną audytowalność działań.

- Zarządzaj bezpiecznie sposobem, w jaki platforma łączy się z innymi narzędziami, na przykład uruchamiając konektory w izolowanym środowisku (sandbox) i weryfikując ich cyfrowe podpisy.

Nieprawidłowo skonfigurowana pętla w playbooku, która nie obsługuje limitów, może zablokować API w kilka sekund. Właśnie dlatego pilotażowe wdrożenie, skupione na wzmacnianiu bezpieczeństwa połączeń API, trwa zazwyczaj od 30 do 180 dni.

Sources

- https://www.sei.cmu.edu/blog/benefits-and-challenges-of-soar-platforms/

- https://tei.forrester.com/go/ReliaQuest/GreyMatter/

Sebastian Gwiozda – Senior Cybersecurity Architect z silnym zapleczem technicznym, ekspert w obszarze architektury bezpieczeństwa, ochrony danych i projektowania skalowalnych systemów zabezpieczeń. Od ponad dekady pracuje z multivendorowymi technologiami sieciowymi i bezpieczeństwa, łącząc praktyczną wiedzę z podejściem strategicznym. Specjalizuje się w budowaniu zaawansowanych, odpornych na zagrożenia środowisk on-premise i chmurowych. Pasjonat cyberbezpieczeństwa, stale rozwijający kompetencje i współpracujący z organizacjami w celu zwiększania ich odporności na współczesne zagrożenia.

Aleksander Bronowski

30.01.2026

info@trecom.pl

info@trecom.pl +48 22 488 72 00

+48 22 488 72 00