Co to jest SIEM? Wyjaśniamy działanie Security Information and Event Management

Czym jest system SIEM (Security Information and Event Management)?

System SIEM (Security Information and Event Management) to technologia wspierająca cyberbezpieczeństwo, która łączy w sobie dwie kluczowe funkcje: zarządzanie informacjami (SIM), czyli gromadzenie i przechowywanie logów, oraz zarządzanie zdarzeniami (SEM), polegające na ich analizie i korelacji w czasie rzeczywistym. Jego głównym celem jest centralizacja danych z całej infrastruktury IT, co pozwala uzyskać pełny wgląd w stan bezpieczeństwa – tak jakby ktoś nagle zapalił światło w ciemnym pokoju.

Dzięki temu Twój zespół zyskuje szansę na wczesne wykrycie zagrożeń i błyskawiczną reakcję, zanim incydent zmieni się w kryzys. System potrafi powiązać ze sobą pozornie niegroźne zdarzenia (np. logowanie w nocy i pobranie dużego pliku). Jednak razem mogą one wskazywać na zaawansowany atak, co jest podstawą skutecznej detekcji.

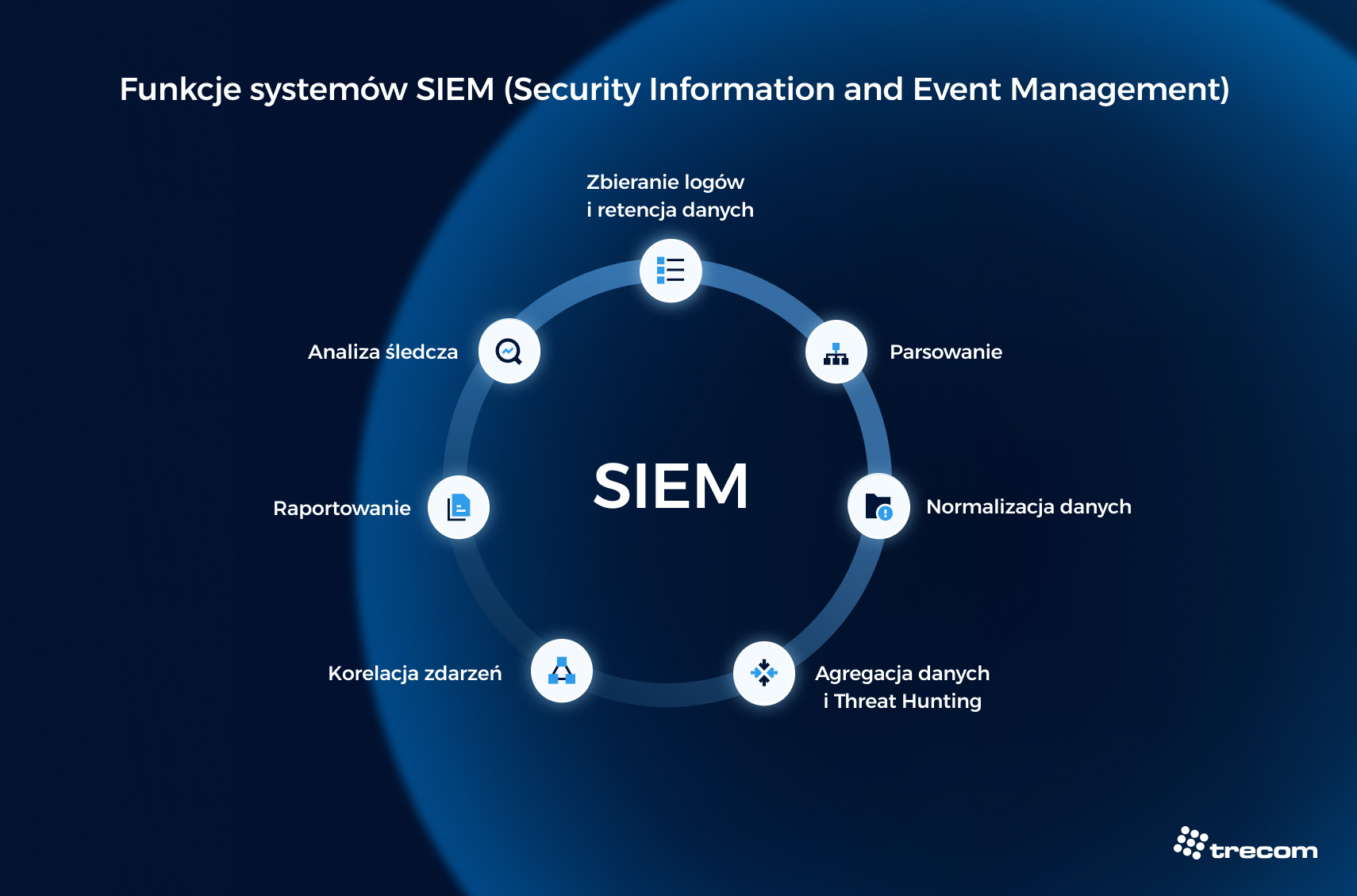

Jak działa SIEM?

Wyobraź sobie SIEM jako centrum monitoringu w dużym biurowcu. Kamery (logi) rejestrują każdy ruch — od wejść pracowników, przez korzystanie z wind, po próby otwierania drzwi. Ochroniarz w sterowni (SIEM) nie tylko patrzy na podgląd, ale przede wszystkim łączy fakty: zauważa, że ta sama osoba próbowała użyć swojej karty dostępu na trzech różnych piętrach w ciągu 45 sekund, choć normalnie porusza się tylko między drugim a trzecim piętrem. To odstępstwo od typowego zachowania. Właśnie tak SIEM wykrywa anomalie i sygnalizuje potencjalne zagrożenie.

Jakie dane zbiera i agreguje SIEM?

System aktywnie agreguje dane z całej infrastruktury, pobierając informacje m.in. z:

- logi systemowe i aplikacyjne (z serwerów, punktów końcowych, baz danych),

- dane z urządzeń sieciowych (takich jak zapory ogniowe, routery i przełączniki),

- alerty z systemów bezpieczeństwa (np. IDS/IPS).

Aby uzyskać pełny obraz, system integruje się również z usługami chmurowymi i platformami SaaS, co zapewnia całościowe zarządzanie logami.

Na czym polega korelacja i analiza zdarzeń?

Zanim jednak dojdzie do analizy, system musi sprowadzić dane z różnych źródeł do wspólnego formatu (normalizacja). W mojej pracy przy integracji środowisk wielovendorowych (obejmujących m.in. Cisco, Fortinet czy Palo Alto) traktuję ten etap jako fundament stabilności całego ekosystemu. Różni producenci stosują odmienną składnię logów, dlatego moim priorytetem jest zawsze precyzyjna normalizacja – dzięki niej silnik SIEM otrzymuje uporządkowany kontekst, zamiast być jak tłumacz pozbawiony znajomości gramatyki. Dopiero wtedy wkracza korelacja – serce systemu SIEM, która polega na analizie logów w czasie rzeczywistym w celu znalezienia powiązań między zdarzeniami. System wykorzystuje do tego predefiniowane reguły, algorytmy oraz mechanizmy sztucznej inteligencji, aby wykrywać zagrożenia i anomalie niewidoczne podczas analizy pojedynczych logów. Weźmy za przykład serię nieudanych logowań z różnych lokalizacji. Zaawansowana analiza behawioralna (UEBA) dodatkowo wspiera ten proces. Identyfikuje ona nietypowe zachowania użytkowników lub systemów, dzięki czemu system generuje precyzyjne alarmy.

Jak SIEM generuje alerty i raporty?

Gdy skorelowane zdarzenia lub anomalie pasują do zdefiniowanych reguł, system SIEM natychmiast generuje alert, który trafia do zespołów bezpieczeństwa (np. SOC), dając im szansę na szybką reakcję. Platforma tworzy również szczegółowe raporty podsumowujące trendy i zdarzenia, co oszczędza godziny pracy podczas audytów i ułatwia wykazanie zgodności z regulacjami.

Jaką rolę odgrywa SIEM w cyberbezpieczeństwie?

System SIEM jest fundamentem strategii cyberbezpieczeństwa w organizacji. Oferuje panoramiczny widok na aktywność całej infrastruktury IT w czasie rzeczywistym. Jego główne zadanie to centralizacja logów i danych, dzięki czemu można skutecznie monitorować sieć oraz wcześnie wykrywać zagrożenia.

Jak SIEM wspiera pracę Security Operations Center (SOC)?

Dla Security Operations Center (SOC) SIEM jest podstawowym narzędziem pracy, które odciąża analityków od żmudnych, powtarzalnych zadań. Analitycy SOC najbardziej cenią centralizację logów, korelację zdarzeń i wizualizację danych. Dzięki tym funkcjom mogą błyskawicznie analizować incydenty. System przekształca surowe dane w konkretne informacje, wspierając wykrywanie zagrożeń i reagowanie, a także ułatwiając badanie nieautoryzowanych działań. Co więcej, generowane raporty są niezbędne do audytów i potwierdzenia zgodności.

Jakie zagrożenia pomaga wykrywać SIEM?

System SIEM pomaga wykrywać szerokie spektrum zagrożeń – od ataków zewnętrznych, takich jak ransomware, phishing czy DDoS, po wewnętrzne naruszenia bezpieczeństwa. Dzięki korelacji zdarzeń i analizie behawioralnej (UEBA) system wychwytuje anomalie, które mogą wskazywać na atak. Nietypowe próby logowania, eskalacja uprawnień czy podejrzany transfer danych – to wszystko przykłady aktywności, które uruchomią alarm. Skuteczna detekcja obejmuje też rozpoznawanie złośliwego oprogramowania i analizę złożonych wzorców ataków.

Jakie są główne korzyści z wdrożenia SIEM?

Główną zaletą SIEM jest czas. System automatycznie wyłapuje anomalie, które człowiek mógłby przeoczyć w gąszczu logów, skracając czas reakcji z dni do minut. Ciągła analiza danych pomaga wychwycić podejrzane aktywności, często jeszcze zanim dojdzie do poważnego incydentu.

Centralizacja logów daje pełny wgląd w stan bezpieczeństwa całej infrastruktury, co jest podstawą skutecznego zarządzania ryzykiem. Usprawnia to także zarządzanie incydentami, ponieważ analitycy otrzymują kompletne dane do analizy. SIEM jest też wsparciem w spełnianiu wymogów prawnych – jego mechanizmy raportowania i audytu ułatwiają wykazanie zgodności z dyrektywą NIS2 czy rozporządzeniem DORA. Oznacza to lepszą ochronę danych i mniejsze ryzyko kar finansowych.

Jakie są największe wyzwania związane z systemami SIEM?

Mimo wielu zalet, praca z systemem SIEM to także konkretne problemy, z którymi trzeba się liczyć:

- Złożoność: Rozwiązania te wymagają skomplikowanej konfiguracji, integracji z wieloma źródłami danych oraz stałego dostrajania reguł, co jest czasochłonne.

- Wysokie koszty: Problemem są potencjalnie wysokie koszty licencji i infrastruktury niezbędnej do przetwarzania oraz przechowywania danych.

- Fałszywe alarmy: Systemy SIEM mogą generować dużą liczbę fałszywych alarmów, co prowadzi do przeciążenia zespołu SOC i obniża jego efektywność. W branży cyberbezpieczeństwa 'alert fatigue’ jest powszechnie uznawane za jedno z głównych ryzyk operacyjnych. Aby uchronić przed nim zespoły, z którymi pracuję, w procesie optymalizacji zawsze zwracam szczególną uwagę na precyzję reguł korelacyjnych. Dzięki temu analitycy otrzymują wyłącznie wartościowe powiadomienia, co pozwala im utrzymać wysoką koncentrację na realnych zagrożeniach. Rozwiązaniem jest wykorzystanie AI do priorytetyzacji zagrożeń na podstawie analizy ryzyka, co oferują nowoczesne platformy klasy Next-Gen SIEM.

- Zasoby ludzkie: Skuteczna obsługa SIEM wymaga wykwalifikowanych analityków. Muszą oni potrafić zarządzać narzędziem, poprawnie interpretować jego wyniki i reagować na realne zagrożenia.

Jak SIEM pomaga w spełnianiu wymogów prawnych (NIS2, DORA)?

System SIEM jest niezbędnym narzędziem w procesie zapewniania zgodności z przepisami, takimi jak dyrektywa NIS2 i rozporządzenie DORA. Dzięki stałemu monitorowaniu infrastruktury IT jego funkcje pomagają organizacjom spełniać wymogi prawne. System wykrywa potencjalne naruszenia w czasie rzeczywistym, co jest kluczowe dla spełnienia wymogów DORA i NIS2 dotyczących szybkiego reagowania oraz raportowania.

Centralizacja i analiza logów umożliwiają tworzenie szczegółowych raportów, które stanowią dowód podczas audytów i potwierdzają zgodność z politykami bezpieczeństwa. Co więcej, mechanizmy te wspierają zgodność z innymi regulacjami, jak RODO, HIPAA czy norma ISO 27001, co ułatwia zarządzanie ryzykiem i ochronę danych. W razie incydentu zgromadzone dane stają się cyfrowym materiałem dowodowym, niezbędnym do analizy i postępowań, co minimalizuje ryzyko kar finansowych.

Jak wdrożyć system SIEM w organizacji?

Wdrożenie systemu SIEM w organizacji wymaga starannego planowania. Aby w pełni wykorzystać jego potencjał, podejdź do wdrożenia strategicznie:

- Analiza ryzyka i celów: Określ, które zasoby wymagają ochrony i jaki ma być zakres monitorowania.

- Wybór rozwiązania: Na tej podstawie wybierz narzędzie, biorąc pod uwagę budżet, skalowalność i potrzeby firmy.

- Integracja i konfiguracja: Podłącz SIEM do źródeł danych i precyzyjnie go skonfiguruj. Ustaw reguły korelacji i alertów, aby zminimalizować liczbę fałszywych alarmów.

- Szkolenie zespołu: Przeszkól analityków SOC i innych pracowników, by efektywnie korzystali z narzędzia do zarządzania incydentami.

- Ciągła optymalizacja: Pamiętaj, że wdrożenie to nie koniec. System wymaga stałego przeglądu i dostrajania w ramach strategii zarządzania ryzykiem.

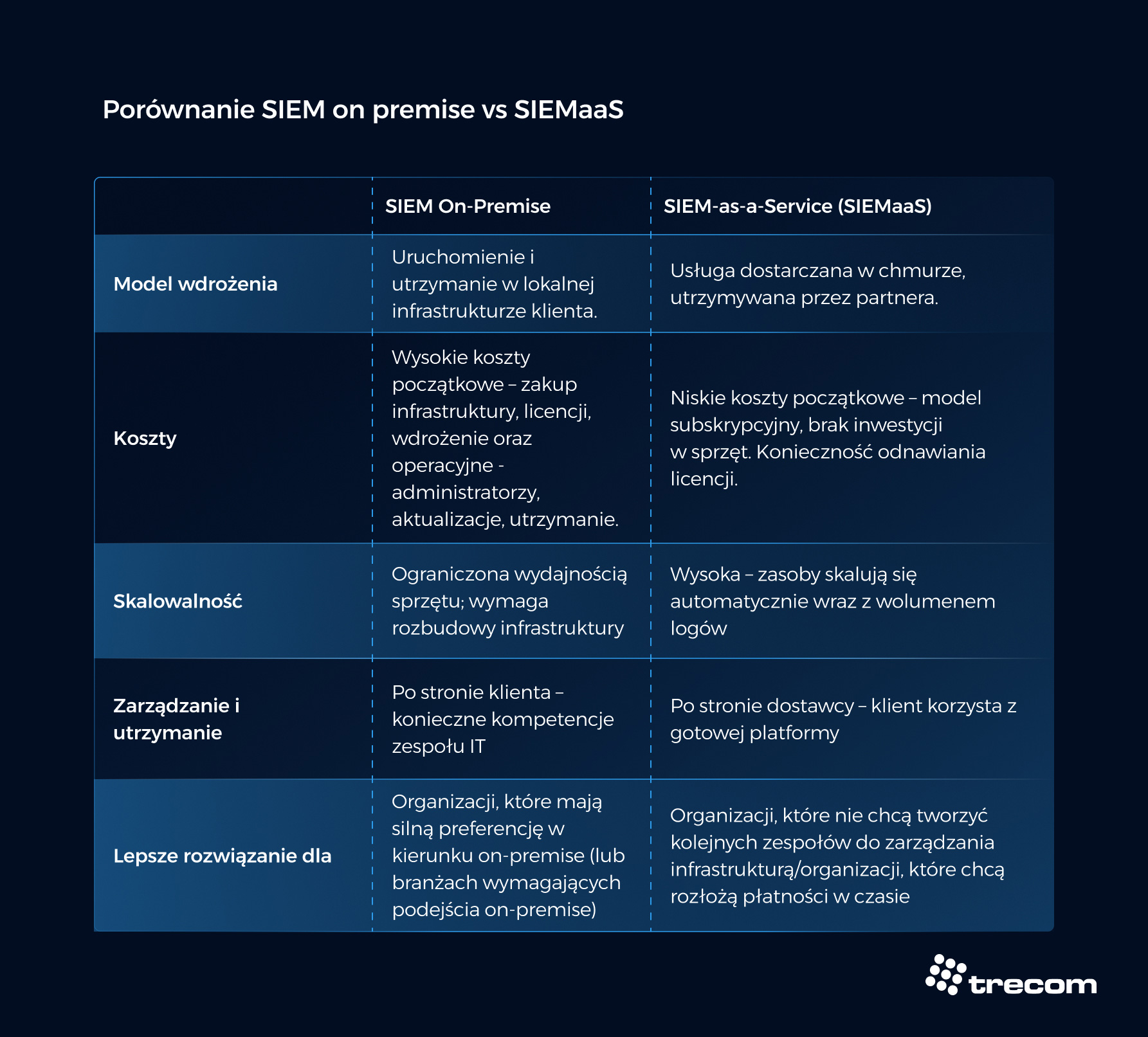

Jakie są modele wdrożenia SIEM: on-premise czy SaaS?

Wybór modelu wdrożenia SIEM zależy od potrzeb organizacji. Dostępne są dwie główne opcje: on-premise oraz SaaS. W modelu on-premise system instalowany jest na własnej infrastrukturze. Zapewnia to pełną kontrolę nad danymi i konfiguracją, ale wiąże się z wyższymi kosztami początkowymi oraz koniecznością utrzymania systemu.

Model SaaS (Software-as-a-Service) to rozwiązanie chmurowe. Oferuje elastyczność, skalowalność i szybkie wdrożenie, a dostawca zarządza całą infrastrukturą. Ta opcja jest często korzystniejsza kosztowo i idealna dla firm z ograniczonymi zasobami IT. Ostateczny wybór zależy od budżetu, regulacji i strategii. Dostępne są także rozwiązania hybrydowe.

Jakie są przykłady systemów SIEM?

Na rynku można wybierać między systemami komercyjnymi a open source. Do najpopularniejszych rozwiązań komercyjnych należą Splunk Enterprise Security czy Microsoft Sentinel. To zaawansowane platformy cenione za rozbudowane funkcje, takie jak analiza zagrożeń czy wsparcie techniczne. Nowoczesne systemy, jak SecureVisio, wykorzystują też sztuczną inteligencję do analizy ryzyka, co pomaga priorytetyzować alerty.

Alternatywą są systemy open source, na przykład Wazuh, ELK Stack (Elasticsearch, Logstash, Kibana) czy OSSIM. Choć oferują dużą elastyczność, ich wdrożenie i utrzymanie wymaga specjalistycznej wiedzy. Często brakuje im gotowych integracji, a konieczność samodzielnej konfiguracji i brak wsparcia producenta mogą generować wysokie koszty ukryte. Wybór odpowiedniego systemu zależy od potrzeb, budżetu i zasobów technicznych organizacji.

Źródła

- https://ersj.eu/journal/3922/download/Effectiveness+of+Information+Security+Incident+Management+Systems+Identifying+Practices+Changing+Key+Metrics

- https://www.digital-operational-resilience-act.com/Article_11.html

- https://dl.acm.org/doi/10.1145/3704391.3704395

Sebastian Gwiozda – Senior Cybersecurity Architect z silnym zapleczem technicznym, ekspert w obszarze architektury bezpieczeństwa, ochrony danych i projektowania skalowalnych systemów zabezpieczeń. Od ponad dekady pracuje z multivendorowymi technologiami sieciowymi i bezpieczeństwa, łącząc praktyczną wiedzę z podejściem strategicznym. Specjalizuje się w budowaniu zaawansowanych, odpornych na zagrożenia środowisk on-premise i chmurowych. Pasjonat cyberbezpieczeństwa, stale rozwijający kompetencje i współpracujący z organizacjami w celu zwiększania ich odporności na współczesne zagrożenia.

Marcin Fronczak

19.01.2026

info@trecom.pl

info@trecom.pl +48 22 488 72 00

+48 22 488 72 00