Analiza ryzyka, czyli Twój kompas w procesie osiągnięcia zgodności z NIS 2

Jednym z największych wyzwań w osiągnięciu zgodności z NIS 2 jest przeprowadzenie analizy ryzyka. Wyniki analizy ryzyka powinny kształtować decyzje na poziomie architektury bezpieczeństwa czy procesów. W przypadku zdefiniowania konkretnego ryzyka organizacja musi oszacować wpływ, prawdopodobieństwo materializacji, określić indywidualny poziom ryzyka oraz zdefiniować reakcję na ryzyko. Wnioski z analizy ryzyka powinny być kompasem, które wskazuje odpowiednie decyzje w zakresie bezpieczeństwa.

Rola analizy ryzyka w tworzeniu architektury bezpieczeństwa

Każdy obszar zdefiniowany w UoKSC wymaga indywidualnego podejścia, chociaż szczególną uwagę w organizacjach należy poświęcić analizie ryzyka.

To właśnie wyniki analizy ryzyka powinny kształtować decyzje na poziomie architektury bezpieczeństwa, przekładając się na inwestycje w narzędzia czy wdrażane procesy.

Analiza ryzyka będzie miała szczególne znaczenie w audytach NIS 2 – audytorzy nie poprzestaną na samej weryfikacji posiadania analizy ryzyka, lecz będą weryfikować dowody na to, że analiza ryzyka prowadzi do wdrożenia odpowiednich zabezpieczeń.

Ponadto analiza ryzyka może zostać wykorzystana w analizie wstecznej incydentu w celu weryfikacji, czy błędna analiza ryzyka lub brak analizy ryzyka nie przyczyniły się do incydentu.

Analiza ryzyka powinna być jednym z pierwszych elementów wdrażanych na początku drogi do osiągnięcia zgodności z NIS 2, będąc pewnego rodzaju kompasem.

Wnioski płynące z analizy ryzyka powinny być paliwem do zmian w politykach, procesach i architekturze bezpieczeństwa

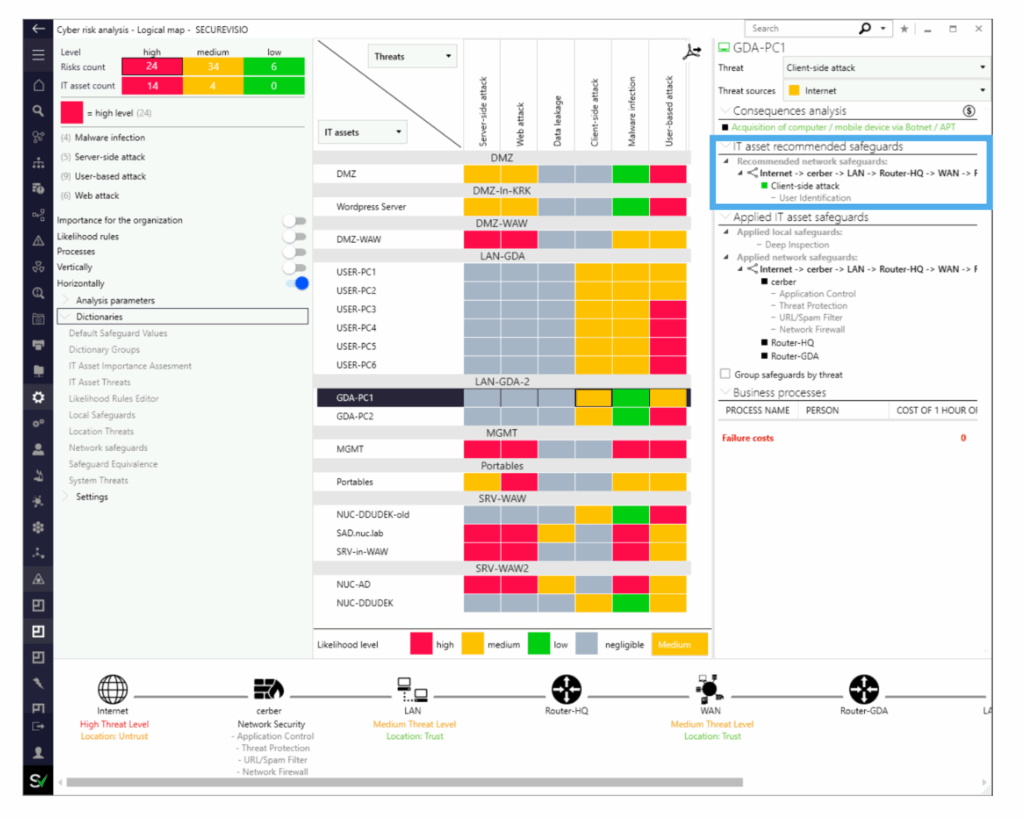

Organizacje powinny przeprowadzać analizę ryzyka w formie matrycy (na dole prezentujemy przykładową matrycę), uwzględniając konsekwencje konkretnych ryzyk oraz prawdopodobieństwo materializacji ryzyk.

Źródło: SecureVisio

Analiza ryzyka powinna uwzględniać ryzyka w odniesieniu do rzeczywistych procesów, posiadanych aktywów, zabezpieczeń, polityk i procesów.

W przypadku zdefiniowania konkretnego ryzyka, organizacja musi oszacować wpływ, prawdopodobieństwo materializacji, określić indywidualny poziom ryzyka oraz zdefiniować reakcję na ryzyko (czyli co wdrożyć, aby ograniczyć wpływ potencjalnej materializacji ryzyka).

Na dole prezentujemy, jak powinno wyglądać podejście do analizy poszczególnych ryzyk (w telegraficznym skrócie):

- Identyfikacja ryzyka: ryzyko naruszenia poufności danych przez nieuprawnionych pracowników -> analiza (prawdopodobieństwo, wpływ, poziom ryzyka itd.) -> przykładowa reakcja: aktualizacja polityk bezpieczeństwa informacji, szkolenia dla personelu czy zmiana dostępu do danych

- Identyfikacja ryzyka: posiadanie niezabezpieczonego serwera webowego -> analiza (prawdopodobieństwo, wpływ, poziom ryzyka itd.) -> przykładowa reakcja: wdrożenie narzędzia WAF

- Identyfikacja ryzyka: brak regularnych kopii zapasowych -> analiza (prawdopodobieństwo, wpływ, poziom ryzyka itd.) -> wdrożenie polityk i narzędzi do tworzenia kopii zapasowych, testowanie procesu odzyskiwania informacji itd.

- Identyfikacja ryzyka: ryzyko uzyskania nieuprawnionego dostępu do systemów rozliczeniowych -> analiza (prawdopodobieństwo, wpływ, poziom ryzyka itd.) -> wdrożenie rozwiązań MFA

- Itd.

POBIERZ WHITE PAPERS O WYMOGACH NIS2

Dowiedz się jak przygotować się na poszczególne wymogi NIS 2 z serią white papers od ekspertów Trecom.

Analiza ryzyka ma być ważnym elementem do weryfikacji zgodności z UoKSC

Audytorzy sprawdzający zgodność z NIS 2 nie poprzestaną na potwierdzeniu, że organizacja wdrożyła określony framework do zarządzania ryzykiem – będą oczekiwać konkretnych dowodów na to, że analiza ryzyka prowadzi do decyzji w obszarze bezpieczeństwa.

Audytorzy będą sprawdzać m.in.:

- Posiadanie dokumentacji do analizy ryzyka – audytorzy sprawdzą, jakie zagrożenia i luki zostały zidentyfikowane, jak je priorytetyzowano oraz jakie poziomy ryzyka uznano za krytyczne i wymagające działania. Analiza ryzyka musi uwzględniać wszelkie możliwe zagrożenia, w tym ryzyka związane z cyberbezpieczeństwem, ryzyka fizyczne, zagrożenia w łańcuchu dostaw oraz wyzwania specyficzne dla branży. Organizacja powinna jasno priorytetyzować zagrożenia według ich wagi i prawdopodobieństwa.

- Relację między ryzykiem a środkami ochronnymi – audytorzy mogą zwracać uwagę, czy zidentyfikowane ryzyko prowadzi do wdrożenia odpowiednich środków. W przypadku każdego środka ochronnego powinna istnieć dokumentacja wyjaśniająca, dlaczego został wybrany i w jaki sposób odpowiada na konkretne ryzyko. Oznacza to, że profil ryzyka i środki ochronne powinny ewoluować wraz z pojawianiem się nowych informacji, zagrożeń lub zmian w organizacji, zarówno wewnętrznych (m.in. nowy segment działalności, nowy system, nowa dokumentacja wewnętrzna), jak i zewnętrznych (m.in. prawo krajowe i międzynarodowe, nowe trendy w bezpieczeństwie i technikach ataku, potrzeby klienckie, CTI). Organizacje powinny również śledzić kluczowe wskaźniki efektywności (KPI), które dają wgląd w skuteczność zarządzania ryzykiem.

- Realną skuteczność środków – audytorzy ocenią, czy wdrożone środki są skuteczne, przeglądając dane na temat incydentów czy testów bezpieczeństwa. Przeglądając raporty z incydentów, czas reakcji, logi bezpieczeństwa oraz inne dane, audytorzy będą chcieli upewnić się, że wdrożone środki nie tylko funkcjonują, ale także realnie zmniejszają ryzyka.

- I wiele innych.

Wnioski

Analiza ryzyka to kluczowe i złożone zagadnienie wymagane do osiągnięcia zgodności z NIS 2, stąd warto zlecić ten proces (przynajmniej na początkowym etapie) zewnętrznej firmie, która stworzy podstawy do szacowania ryzyka (która to może być kontynuowana przez spółkę w przypadku zmian).

Jako Trecom pomagamy organizacjom w obszarze analizy ryzyka na trzech poziomach:

- Opracowanie metodyki szacowania ryzyka (jako element obszaru zarządzania ryzykiem)

- Przeprowadzenie modelowania zagrożeń – usługa polegająca na opracowaniu scenariuszy potencjalnych ataków na organizację, poprzez identyfikację technik ataku możliwych do wykonania w środowisku IT klienta (usługa oparta jest o framework MITRE ATT&CK)

- Wsparcie organizacji w samodzielnym przeprowadzeniu szacowania ryzyka (konsultacje) lub opcjonalnie przeprowadzenie procesu szacowania ryzyka

Ponadto dostarczamy technologie umożliwiające automatyzację zarządzania ryzykiem.

Aleksander Bronowski – GTM Manager z ponad sześcioletnim doświadczeniem w doradztwie transakcyjnym i technologicznym. Na co dzień wspiera klientów w doborze i projektowaniu rozwiązań z obszaru cyberbezpieczeństwa. Specjalizuje się w obszarze zarządzania incydentami, podatnościami i ryzykiem, a także NIS 2.

Marcin Fronczak

19.01.2026

info@trecom.pl

info@trecom.pl +48 22 488 72 00

+48 22 488 72 00