CTI a SOC – jak wywiad o zagrożeniach zwiększa skuteczność operacji bezpieczeństwa

Jak wywiad o zagrożeniach zwiększa skuteczność SOC?

Każdego dnia słyszymy o kolejnych atakach cybernetycznych, analizach tych ataków i ich wpływie na nasze życie. W cyberprzestrzeni od dawna trwa cykl obrony i ataku. Dochodzi do kradzieży danych, środków finansowych, zatrzymania produkcji, braku dostępu do usług i wielu innych działań. Nad tym żeby było ich jak najmniej pracuje wiele organizacji, a w nich zespoły zajmujące się cyberbezpieczeństwem, do których należą między innymi CTI i SOC.

W zależności od wielkości i profilu organizacji zespoły te mogą funkcjonować jako odrębne jednostki lub być częścią centralnych struktur takich jak CSIRT (Computer Security Incident Response Team), odpowiedzialnych za koordynację reagowania na incydenty, analizę zagrożeń oraz wymianę informacji. Bardzo powszechną praktyką jest umieszczenie zespołu lub kompetencji CTI w CSIRT. SOC działa w takim przypadku autonomicznie. Poprawne umiejscowienie CTI, SOC i CSIRT w hierarchii organizacji oraz zdefiniowanie przepływu informacji między nimi ma kluczowe znaczenie dla skutecznej i szybkiej reakcji na cyberzagrożenia.

W tym artykule opisano w jaki sposób ich współpraca wpływa na bezpieczeństwo oraz jakie korzyści z niej płyną.

Czym jest CTI

CTI, czyli Cyber Threat Intelligence to proces gromadzenia, przetwarzania, analizy i interpretacji oraz dostarczania do odbiorców informacji o zagrożeniach w cyberprzestrzeni. Mogą nimi być podatności, kampanie np. socjotechniczne, złośliwe oprogramowanie, dezinformacja oraz grupy cyberprzestępcze. Oznacza to gromadzenie danych z wielu źródeł, przekształcenie ich na zrozumiałe i wartościowe informacje, a w końcu dostarczenie w taki sposób, żeby odbiorca był w stanie skutecznie zabezpieczyć organizację przed wskazanymi zagrożeniami. CTI określane jest również terminem “analiza wywiadowcza”, który odwołuje się do członu “intellgence” w nazwie i jego tłumaczenia z j. angielskiego.

CTI ma za zadanie wskazać intencje, motywacje i zdolności przeciwników. Kluczowe w tej usłudze jest zdobywanie informacji, nadawanie im kontekstu i ich wzbogacanie oraz umożliwienie na tej podstawie podjęcie decyzji.

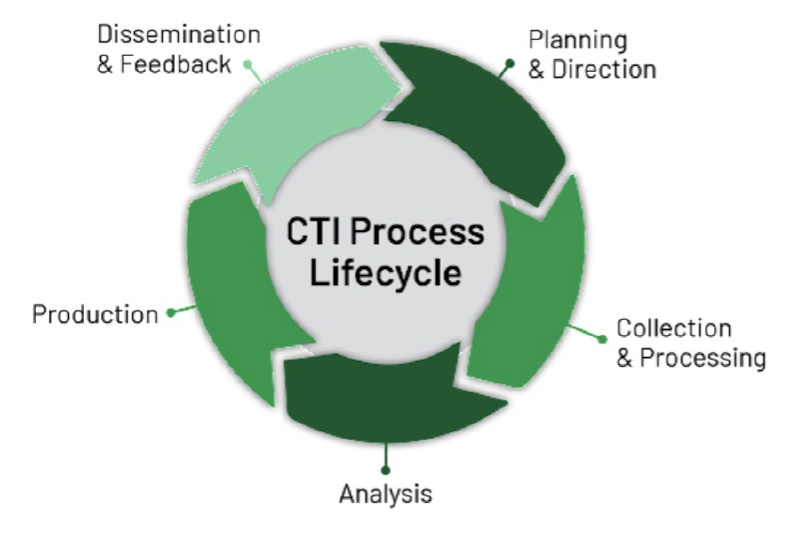

Analizę spełniającą oczekiwania konkretnych odbiorców można wytworzyć podążając za cyklem życia CTI (Threat Intelligence Lifecycle).

Źródło: https://cloud.google.com/blog/topics/threat-intelligence/cti-process-hyperloop/

Pokazuje on, że wywiad cybernetyczny to proces. Zaczyna się od określenia potrzeb, a właściwie zrozumienia co powinno być bronione. Następny krok to pozyskanie danych z wiarygodnych i jakościowych źródeł. Kolejny etap – przetworzenie – polega na otrzymaniu ustalonego formatu danych pozwalającego na dalszą pracę, czyli analizę informacji. Na końcu jest dostarczenie analiz (połączone z informacją zwrotną).

Poziomy raportowania w CTI

Podejmowane decyzje różnią się w zależności od szczebla zarządzania w organizacji (zarząd, dyrektor ds. cyberbezpieczeństwa, manager itd.) dlatego raportowanie musi być dopasowane do potrzeb każdego z nich.

W Cyber Threat Intelligence opieramy się na trzech poziomach raportowania:

- strategicznym

- operacyjnym

- taktycznym

Źródło: https://cloud.google.com/blog/topics/threat-intelligence/trade-offs-attribution/

Raportowanie strategiczne to wysoko-poziomowe podsumowania i trendy, które są szczególnie istotne dla kadry zarządzającej wysokiego szczebla jak zarząd czy CISO. Koncentruje się na długoterminowej ocenie zagrożeń i próbą przewidzenia wpływu na daną organizację, branżę, region geograficzny oraz celach i motywacjach atakujących. Są to opracowania najmniej techniczne.

Raportowanie operacyjne powinno prezentować sposób działania adwersarzy. Istotne jest jak działają, “modus operandi”, taktyki, techniki i procedury (TTP). Odnosząc ten poziom to konkretnego incydentu powinien on opisywać poszczególne etapy ataku i pozwolić na jego rekonstrukcję np. w oparciu o framework Cyber Kill Chain. Informacje te są szczególnie istotne podczas reagowania/odpowiadania na incydent (Incident Response) oraz śledzeniem potencjalnej złośliwej aktywności w organizacji (Threat Hunting).

Raportowanie taktyczne ma za zadanie wesprzeć zespoły, które na co dzień obsługują zdarzenia bezpieczeństwa w organizacji np. SOC (Security Operations Center). Powinno pozwalać na szybką identyfikację zagrożeń np. złośliwe oprogramowanie, adresy IP, domeny, techniki oraz ich blokowanie.

Ten poziom raportowania przetwarza również strumienie danych o zagrożeniach, które powinny trafiać do odpowiednich zespołów i systemów cyberbezpieczeństwa w organizacji. Poniżej przedstawiono przykłady najczęściej spotykanych typów danych:

- IoC – adresy IP, domeny, adresy URL, hashe plików

- TTP – sposoby działania cyberprzestępców uporządkowane w matrycy MITRE ATT&CK

- podatności – słabość systemu, aplikacji, narzędzia, wskazana najlepiej jako CVE (Common Vulnerabilities and Exposures) z określonym poziomem krytyczności w skali CVSS (Common Vulnerability Scoring System)

- wycieki danych – bazy danych, dane osobowe, dane logowania, ciasteczka sesji (session cookies)

- raporty – materiały dostarczane przez organizacje analizujące incydenty i badaczy bezpieczeństwa

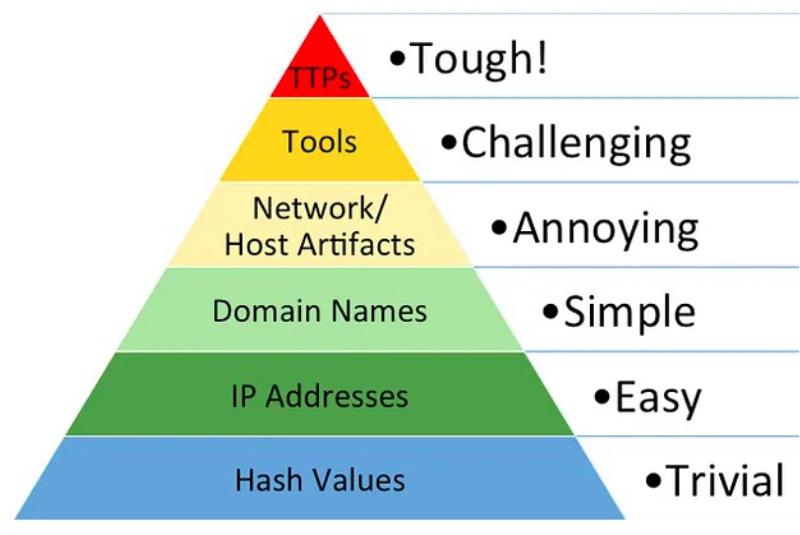

W tym miejscu warto przypomnieć piramidę bólu (Pyramid of Pain), która podpowiada jakie atrybuty i wzorce ataku najtrudniej jest zmienić atakującym i tym samym, których wykrywanie jest najbardziej wartościowe.

Źródło: https://ctid.mitre.org/blog/2024/12/16/summiting-the-pyramid-bring-the-pain/

Oznacza to, że najłatwiej dostępne wskaźniki ataku takie jak hashe, adresy IP i domeny najłatwiej jest zmienić adwersarzom i kontynuować wybrany sposób ataku. Identyfikowanie narzędzi i TTPs sprawia, że atakujący musi zmienić w jakimś stopniu sposób lub formę ataku co powoduje po jego stronie koszty i może nie być opłacalne.

Niestety wykrywanie i zdefiniowanie zagrożeń związanych z górną częścią piramidy jest też trudniejsze dla zespołów defensywnych. Muszą one na bieżąco śledzić działania potencjalnych atakujących z naciskiem na stosowane techniki oraz narzędzia. W ich identyfikacji pomocna jest wspomniana wyżej matryca MITRE ATT&CK oraz także reguły YARA pozwalające na opisanie zagrożenia np. wykorzystywanego narzędzia wraz z kontekstem co pozytywnie wpływa na możliwości ujawnienia ataku.

Kto potrzebuje CTI

Cyberbezpieczeństwo opiera się na współpracy, dlatego warto podkreślić jak szerokie zastosowanie mogą mieć informacje dostarczane w ramach CTI. Poniżej kilka przykładów jednostek organizacyjnych, które powinny z nich korzystać oraz jak mogą to zrobić. Tych kilka punktów nie wyczerpuje oczywiście listy interesariuszy, ale pozwala nakreślić pewien obraz odbiorców tego typu informacji:

- kadra zarządzająca – będzie wiedzieć na jakie zagrożenia powinna być przygotowana organizacja oraz jak w kontekście strategicznym planować działania biznesowe

- SOC i CSIRT – otrzymają wskazówki przydatne w codziennej pracy operacyjnej oraz wzbogacenie już posiadanych informacji o kontekst, który ma istotne znaczenie w kwestii wykrywania i klasyfikacji zagrożeń

- Threat Hunting – będzie w stanie stawiać hipotezy oparte na rzeczywistych atakach oraz aktywnie szukać adwersarzy w sieci firmowej z wykorzystaniem właściwych artefaktów i technik

- Incident Response – pomoże zrozumieć zakres incydentu i powstrzymać trwający atak oraz dostarczy wskazówek w zakresie adwersarza, wykorzystanych narzędzi, technik, infrastruktury

- architekci i administratorzy infrastruktury IT – będą mogli świadomie podchodzić do planowania rozbudowy i utrzymania infrastruktury IT oraz co ważniejsze odpowiedniej konfiguracji systemów

- zarządzanie ryzykiem – wpłynie na bezpieczeństwo krytycznych procesów poprzez dostarczanie i utrzymywanie listy bieżących zagrożeń oraz pomoże w ocenie odporności organizacji na ataki

- zarządzanie podatnościami – umożliwi śledzenie i wgrywanie poprawek bezpieczeństwa związanych z najważniejszymi dla danej organizacji podatnościami w czasie uniemożliwiającym ich wykorzystanie przez atakujących oraz będzie w stanie zweryfikować czy dana podatność zagraża organizacji przez pozyskanie odpowiedniego PoC (Proof of Concept)

Czym jest SOC

SOC, czyli Security Operations Center to zespół (wraz z niezbędną infrastrukturą) odpowiedzialny za monitorowanie, analizę i reagowanie na określone zdarzenia lub aktywności w czasie rzeczywistym. SOC powinien być w stanie wykryć potencjalne ataki, podejrzane aktywności kont użytkowników, niestandardowy ruch sieciowy oraz wszelkiego rodzaju anomalie. Podstawowym narzędziem pracy dla analityków jest SIEM (Security Information and Event Management), ale często pracują także z rozwiązaniami takimi jak EDR (Endpoint Detection and Response), XDR (Extended Detection and Response), Firewall, WAF (Web Application Firewall) itd. Wykrywanie ataków jest możliwe dzięki korelacji danych z różnych systemów oraz szerszemu spojrzeniu na pojawiające się alerty. Możliwe jest to tylko wtedy, gdy zespół posiada odpowiednie narzędzia, które zna i ma kompetencje do oceny pojawiających się w nich alarmów. SOC powinien również dążyć do ciągłej weryfikacji, oceny i modyfikacji reguł, na podstawie których generowane są zdarzenia bezpieczeństwa oraz tworzyć nowe, adekwatnie do aktualnych zagrożeń bronionej organizacji.

SOC może być częścią organizacji lub grupy i świadczyć usługi wewnętrznie oraz może być to usługa świadczona innym organizacjom w formie SOCaaS (SOC as a Service). Podejście pierwsze pozwala na zatrzymanie wiedzy i kontroli nad obsługą zdarzeń wewnątrz organizacji, ale jest droższe w budowie i utrzymaniu oraz wymaga wysokich kompetencji. Outsourcing pozwala na obniżenie kosztów i skorzystanie z know-how profesjonalistów.

POBIERZ PRZEWODNIK PO EFEKTYWNYM SECURITY OPERATIONS CENTER

Koncepcja SOC, który zbiera wybrane dane i działają tylko w oparciu o domyślne reguły i playbooki dostawców to relikt przeszłości. Dowiedz się co sprawia, że SOC działa skutecznie.

Poziomy SOC

Zadania i kompetencje w ramach zespołu SOC dzieli się na 3 lub więcej linii (Tiers). Różnią się one rodzajem zadań, czasem reakcji i realizacji, poziomem skomplikowania itd.

SOC 1L (Tier 1) analizuje zdarzenia z systemów typu SIEM, EDR i innych, które ocenia na podstawie wcześniej przygotowanych wskazówek/dokumentów (Playbooks). Pozwala to na maksymalnie szybką i poprawną klasyfikację zdarzenia (np. False Positive) oraz zamknięcie alertu. Playbooki budowane są z uwzględnieniem wiedzy o zagrażających organizacji atakach, wykorzystywanym stosie technologicznym oraz związanych z tym nadużyciach, doświadczeniach związanych z aktywnością użytkowników, a także specyfiką pracy w organizacji.

W przypadku alertu, który wybiega poza te ramy oraz możliwości kompetencyjne i czasowe 1L lub w przypadku określonego typu alertu zostaje on przekazany do realizacji do SOC 2L (Tier 2). Druga linia zajmuje się zdarzeniami bardziej zaawansowanymi, na analizę których trzeba poświęcić więcej czasu oraz mieć większe kompetencje z zakresu sieci, systemów operacyjnych, analizy logów itp. Specjaliści z SOC 2L zajmują się także analizą incydentów.

3 linia (Tier 3) to praca z najbardziej złożonymi zagadnieniami i Threat Hunting (proaktywne szukanie zagrożeń w organizacji). Dla wysokiej jakości działania SOC kluczowa jest współpraca między wszystkimi liniami.

Nakładając na siebie poziomy SOC oraz formę świadczenia usługi (wewnątrz organizacji i outsourcing) można wyodrębnić jeszcze model hybrydowy, chyba obecnie najczęściej stosowany. Polega on na tym, że SOC 1L jest outsourcowany, ale pozostałe linie zostają wewnątrz organizacji.

Gra zespołowa

Przedstawione wyżej charakterystyki CTI i SOC pozwalają w uproszczeniu określić zadania CTI jako dostarczanie wiedzy o zagrożeniach, a zadania SOC jako zdolności do działania. Oznacza to, że integracja tych jednostek/zespołów jest kluczowa z punktu widzenia bezpieczeństwa.

Wpływa ona na odpowiednie klasyfikowanie alertów przez SOC, dostrajanie i tworzenie nowych reguł wykrywania zagrożeń w systemach takich jak SIEM oraz na efektywne wykorzystanie pracy analityków SOC poprzez redukcję fałszywych alarmów. Analizy Cyber Threat Intelligence pomagają w priorytetyzacji alertów oraz dodają do nich kontekst, który jest istotny podczas ich oceny. Wiedza o sposobie działania atakujących np. w postaci TTP pozwala określić czy alerty wpisują się znany wzorzec ataku. CTI to także mniejszy szum informacyjny oraz wsparcie w działaniach proaktywnych, które każdy SOC powinien wykazywać. Należy również pamiętać, że Threat Intelligence dostarcza wartości dodanej do najbardziej zaawansowanych zadań SOC takich jak obsługa incydentów oraz Threat Hunting.

Nie można pominąć zalet płynących z możliwości automatyzacji niektórych działań na linii CTI – SOC np. dystrybucji jakościowego strumienia IoC (Indicators of Compromise) bezpośrednio do SIEM, EDR, Firewall itp. Znacząco wpływa to na bardziej efektywne wykorzystanie zasobów ludzkich w pracy obydwu zespołów oraz na czas reakcji, który odgrywa bardzo dużą rolę w działaniach obronnych.

Koniecznie trzeba również wspomnieć o edukacji pracowników, bez której nie można zbudować bezpiecznej organizacji. Szkolenia i testy bazujące na rzeczywistych alertach wyzwolonych w systemach wewnętrznych wzbogacone o dodatkowy kontekst znacząco poprawiają bezpieczeństwo użytkowników.

Podsumowując, w erze dynamicznie rosnących zagrożeń cybernetycznych, CTI i SOC stanowią istotne filary efektywnego systemu cyberbezpieczeństwa – jeden dostarcza informacje, drugi egzekwuje ochronę. Współpracując, znacząco zwiększają odporność organizacji na zagrożenia wewnętrzne i zewnętrzne. Skuteczna wymiana spostrzeżeń, bieżąca analiza alarmów oraz wdrażanie odpowiednich środków zapobiegawczych pozwalają nie tylko szybciej reagować na ataki, ale również je przewidywać i minimalizować ich skutki. Dlatego bardzo ważne jest zacieśnianie relacji między zespołami, budowanie relacji oraz zwiększanie ich kompetencji.

Wojciech Korus – inżynier ds. cyberbezpieczeństwa specjalizujący się w Cyber Threat Intelligence, analizie incydentów, threat huntingu oraz automatyzacji i pracy z danymi w środowiskach Linux i Python. Doświadczenie zdobywał m.in. jako analityk CERT i specjalista w sektorze bankowym, łącząc praktyczne umiejętności ofensywne i defensywne z wiedzą z zakresu etycznego hackingu i bezpieczeństwa operacyjnego.

Paweł Guraj

02.03.2026

Aleksander Bronowski

04.02.2026

info@trecom.pl

info@trecom.pl +48 22 488 72 00

+48 22 488 72 00