Dlaczego ZTNA zastępuje VPN? Bezpieczny dostęp w czasach cyfrowej transformacji

VPN – fundament minionej epoki

Przez lata VPN (Virtual Private Network) był synonimem bezpiecznego dostępu zdalnego do firmy. To za jego sprawą pracownicy i partnerzy, będąc poza biurem czy siedzibą firmy, mogli korzystać z zasobów organizacji, jakby byli fizycznie podłączeni do sieci lokalnej. Model ten przez długi czas spełniał swoją rolę: realizował ochronę poufności oraz integralności przesyłanych danych, zapewniał zdalnym użytkownikom dostęp do danych i aplikacji krytycznych dla działalności biznesowej.

Sama koncepcja VPN jest zresztą prosta: po uwierzytelnieniu, urządzenie użytkownika jest włączane do sieci firmowej, a sieć wewnętrzna firmy jest z natury zaufana (tak przynajmniej kiedyś uważano).

Ewolucja potrzeb – wyzwania dzisiejszej rzeczywistości

Dominujące w latach 90 czy na początku XX wieku. podejście i paradygmat zamkniętej sieci: wszystko „w środku” jest zaufane i bezpieczne, a dostęp „z zewnątrz” wymaga VPN odchodzi do lamusa. Dostęp przez VPN bardzo często oznacza otwarcie „wrót” do całych segmentów sieci firmowej, bez kontekstu urządzenia, lokalizacji czy zachowania użytkownika. Takie podejście, choć przez lata wystarczające, dziś generuje bardzo poważne ryzyka i hamuje elastyczność organizacyjną. Dlaczego?

Cyber rzeczywistość diametralnie zmieniła się w ostatnich latach:

- infrastruktura ICT jest dziś rozsiana po różnych chmurach, dostawcach rozwiązań SaaS, hybrydowych Data Center a często również u naszych partnerów.

- Jednocześnie adaptacja natywnej chmury i rozwiązań SaaS, znaczący wzrost ilości partnerów i dostawców, z którymi współpracujemy (nasz supply chain) oraz rozpowszechnienie pracy hybrydowej wymuszają zmianę strategii zabezpieczeń.

- Jednocześnie rosną także wymagania użytkowników i biznesu: oczekują oni szybkiej, wygodnej pracy z dowolnej lokalizacji i na dowolnym urządzeniu.

VPN, choć nadal wykorzystywany, coraz częściej postrzegany jest jako rozwiązanie o fundamentalnych ograniczeniach, stanowiące jednocześnie dla organizacji istotne cyber ryzyka. Dodatkowo utrzymanie klasycznych VPN dla kilkudziesięciu, setek lub tysięcy pracowników staje się wyzwaniem administracyjnym, kosztowym i operacyjnym.

Skąd te cyber ryzyka? Typowe przypadki cyberataków z wykorzystaniem VPN

W praktyce, w dzisiejszych czasach VPN bywa niestety, często i to skutecznie wykorzystywany przez cyberprzestępców. Typowe scenariusze wykorzystania VPN w „złym celu” to:

Przejęcie konta VPN: Wyciek lub złamanie hasła pracownika/partnera oznacza, że atakujący uzyskuje dostęp do całej sieci lub istotnego segmentu infrastruktury, bez dodatkowych przeszkód.

Przykłady:

- Słynny już Colonial Pipeline (maj 2021), który padł ofiarą przejęcia VPN i po lateralnym dostępie atak spowodował paraliż infrastruktury krytycznej,

- Atak ransomware Qilin (lipiec 2024), gdzie cyberprzestępcy wykorzystali dane logowania wykradzione phishingiem, aby dostać się przez VPN do sieci produkcyjnej, a następnie rozprzestrzenić ransomware na serwery w kilkunastu oddziałach. Skutek: wielodniowy paraliż działalności zakładów.

Zainfekowane urządzenie końcowe: Pamiętajmy, że tradycyjny, wciąż powszechnie wykorzystywany VPN nie ocenia stanu bezpieczeństwa urządzenia na moment zestawienia połączenia. Jeśli na notebooku użytkownika znajduje się malware, to po połączeniu przez VPN złośliwe oprogramowanie ma taką samą przepustkę do środowiska firmowego jak z komputera podłączonego w centrali firmy!

Brak segmentacji i kontroli kontekstu: Po uzyskaniu dostępu VPN cyberprzestępca może przemieszczać się lateralnie po sieci firmowej.

Przykład z jednego z banków: po wykorzystaniu podatności VPN, atakujący uzyskał dostęp do środowiska finansowego, a następnie doprowadził do wyłudzenia okupu poprzez ransomware – lateralne przemieszczanie się po sieci bez dobrej segmentacji umożliwiło przejęcie kluczowych systemów.

To tylko przykłady – podobne incydenty są obecnie niestety dość powszechne a publikacje ich dotyczące pojawiają się regularnie w mediach czy są ogłaszane przez CSIRT-y.

Słabości VPN w dobie postępującej cyfryzacji biznesu

- Model zaufania zero-jedynkowego: Po pozytywnym uwierzytelnieniu użytkownik uzyskuje bardzo szeroki dostęp, bez dalszych kontroli w oparciu o kontekst (stan urządzenia, lokalizację, czas, zachowanie itp.).

- Problemy ze skalowalnością: Nadmiar połączeń równoległych może powodować przeciążenie urządzeń brzegowych, co generuje wąskie gardła w dostępności aplikacji i usług.

- Administracja i utrzymanie: Zadania utrzymaniowe związane z trasowaniem, politykami dostępu oraz aktualizacją urządzeń VPN, mogą prowadzić do wzrostu kosztów.

- Brak transparentności: Użytkownik łączy się tunelowo do całej sieci – administrator traci szczegółową kontrolę i widoczność kto, jaki zasób, kiedy i z jakiego urządzenia próbuje osiągnąć.

ZTNA – (już nie taki) nowy standard

Zero Trust Network Access (ZTNA) fundamentalnie zmienia podejście do dostępu zdalnego. Przyznawanie użytkownikowi po jego zalogowaniu domyślnie rozległych uprawnień do całego segmentu sieci (tunel VPN), zastępuje precyzyjnym, kontekstowym dostępem do pojedynczej aplikacji czy zasobu, oceniając go dynamicznie, w oparciu o:

- tożsamość użytkownika,

- stan bezpieczeństwa urządzenia,

- lokalizację geograficzną i czas próby logowania,

- zachowanie nietypowe względem historii aktywności.

ZTNA przyznaje dostęp tylko do konkretnych aplikacji („least privilege”), izoluje pojedyncze zasoby, a każda próba dostępu jest weryfikowana w czasie rzeczywistym, często poprzez dodatkowe uwierzytelnianie (MFA) czy inspekcję stanu urządzenia. Nieważne czy jesteś Prezesem, administratorem IT czy osobą z salonu sprzedaży.

Praktyczne korzyści wdrożenia ZTNA

- Granularna segmentacja: Naruszenie pojedynczego konta nie daje przestępcy dostępu do całej sieci, lecz wyłącznie do minimalnie niezbędnych funkcji. Przykładowo kompromitacja jednego użytkownika w dziale sprzedaży pozwala atakującemu dostać się co najwyżej do aplikacji CRM, bez dostępu do systemów finansowych lub infrastruktury IT.

- Dynamiczna kontrola: Jeśli urządzenie jest niezaktualizowane lub znajduje się w nietypowej lokalizacji (np. inny kraj niż zazwyczaj) – system automatycznie ogranicza lub blokuje dostęp, alarmując zespół SOC.

- Skalowalność: Architektura chmurowa pozwala obsłużyć dowolną liczbę połączeń z różnych geolokalizacji bez wpływu na wydajność aplikacji.

Migracja z VPN do ZTNA – kluczowe etapy

Organizacje decydujące się na odejście od VPN na rzecz ZTNA powinny przyjąć strategię etapowego wdrożenia, obejmującą:

- Inwentaryzację zasobów – identyfikacja wszystkich aplikacji, systemów i usług, które muszą być dostępne zdalnie i/lub z chmury.

- Segmentację dostępu – ustalenie, kto powinien mieć dostęp do jakich aplikacji i usług, bazując na roli i potrzebach biznesowych a nie pozycji w firmie 😉

- Budowę modelu tożsamości – wdrożenie centralnego, spójnego katalogu użytkowników i urządzeń oraz weryfikacji ich stanu bezpieczeństwa.

- Wprowadzenie wieloskładnikowego uwierzytelniania wszędzie tam, gdzie jest to krytyczne dla bezpieczeństwa.

- Monitorowanie i reagowanie – wdrożenie narzędzi analityki, które dynamicznie oceniają zachowanie użytkowników, urządzeń oraz nietypowe próby dostępu.

- Szkolenia i adaptacja – systematyczna edukacja użytkowników dotycząca zmian (nowe sposoby logowania, zmiana interfejsu dostępu, rosnąca rola automatycznych alertów).

Zero Trust — strategia+architektura a nie tylko technologia

ZTNA jest podstawą wdrożenia w organizacji filozofii Zero Trust Network. Kluczowym założeniem Zero Trust jest całkowite odcięcie się od koncepcji „domniemanego zaufania”. Każdy dostęp musi być traktowany jako potencjalnie niebezpieczny i weryfikowany na podstawie szeregu czynników, a użytkownicy powinni dostawać tylko minimalne, konieczne uprawnienia niezależnie kim są i za co odpowiadają.

Koncepcja Zero Trust Network przejawia się nie tylko w architekturze sieciowej, ale także w procesach wewnętrznych:

- segmentacja środowisk (oddzielanie systemów produkcyjnych od testowych, finansów od HR),

- ścisła polityka zarządzania tożsamością i dostępem użytkowników zewnętrznych (Supply Chain – dostawcy, kontrahenci, współpracownicy),

- automatyczne wycofywanie uprawnień na czas urlopu, zmiany stanowiska czy wykrycia zagrożenia,

- ścisłe monitorowanie wszystkich anomalii a nie tylko logowań.

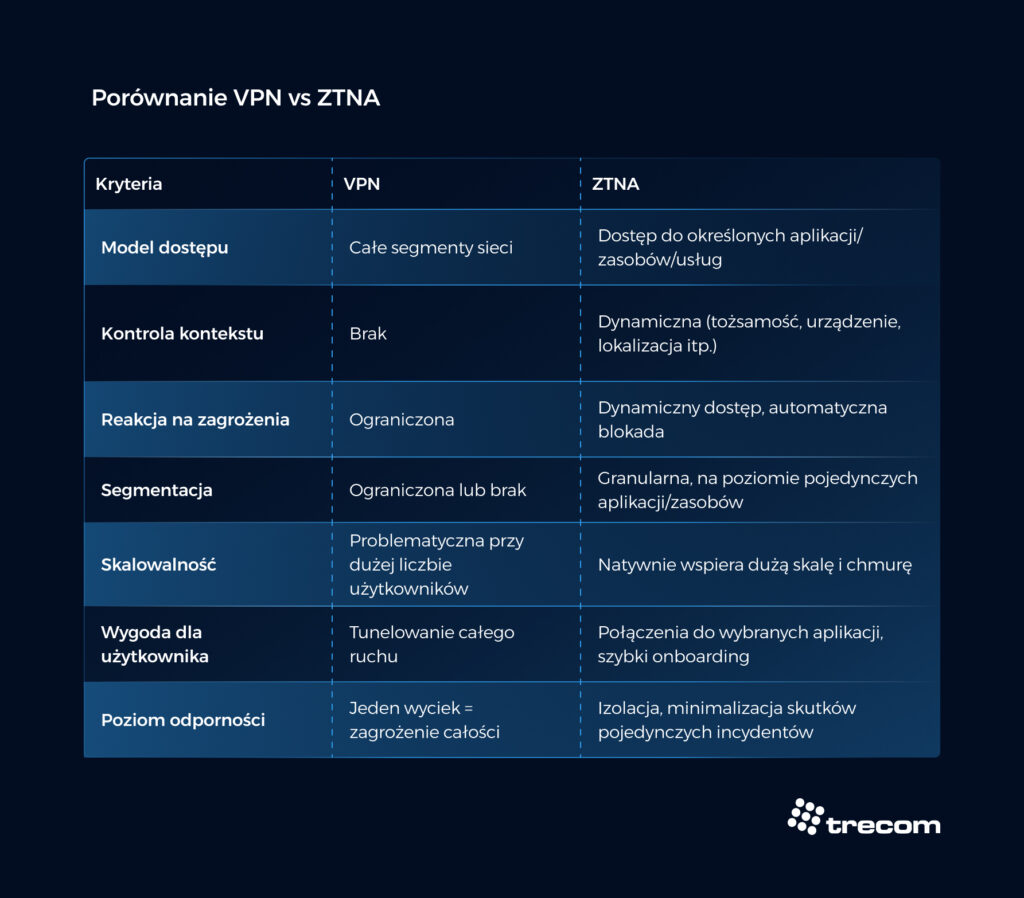

Tabela porównawcza – VPN vs ZTNA

Podsumowanie

Migracja z tradycyjnych rozwiązań VPN do architektury ZTNA i strategii Zero Trust jest nieuniknionym procesem. Opieranie bezpieczeństwa na VPN naraża organizacje na rosnące cyber ryzyka: utratę danych, przestoje operacyjne, brak zgodności z regulacjami cyber czy straty reputacyjne. Współczesne cyber zagrożenia wymagają elastycznego modelu uwierzytelniania, granularnych polityk dostępu i ciągłego monitorowania kontekstu, które daje w praktyce tylko Zero Trust Network Access.

W świecie, postępującej transformacji cyfrowej, nowoczesny model zabezpieczeń staje się warunkiem przetrwania a jednocześnie rozwoju biznesowego każdej organizacji a ZTNA jest niezbędnym elementem takiego modelu.

Paweł Guraj

02.03.2026

Aleksander Bronowski

04.02.2026

info@trecom.pl

info@trecom.pl +48 22 488 72 00

+48 22 488 72 00