Obowiązki w zakresie monitoringu własnej infrastruktury i łańcucha dostaw wynikające z NIS 2

Kontekst wymagań NIS 2

Wraz z wprowadzeniem dyrektywy NIS 2 organizacje w całej Unii Europejskiej stoją przed nowymi wymaganiami w zakresie cyberbezpieczeństwa. Jednym z kluczowych elementów tej regulacji jest obowiązek raportowania incydentów cyberbezpieczeństwa, który ma na celu zwiększenie odporności podmiotów nią objętych. W praktyce oznacza to, że organizacje muszą nie tylko reagować na zagrożenia, ale również dokumentować i zgłaszać je w odpowiedni sposób, w wyznaczonym czasie i do właściwych organów. Co więcej organizacje nie tylko monitorują własne systemy, lecz również identyfikują incydenty i podatności w swoim łańcuchu dostaw. Incydenty u dostawców mogą być raportowane, jeśli mają istotny wpływ na funkcjonowanie organizacji. W praktyce wymaga to od organizacji:

- jasnych procesów i standardów reakcji,

- konkretnych ustaleń z dostawcami dotyczących procedur zgłaszania incydentów, czasów reakcji i wymiany informacji (np. w kontraktach lub SLA),

- informowania partnerów łańcucha dostaw o potencjalnych zagrożeniach, jeżeli mają znaczenie dla ciągłości działania organizacji.

Jakie są obecne wymagania odnośnie terminów i rodzajów raportów według NIS 2?

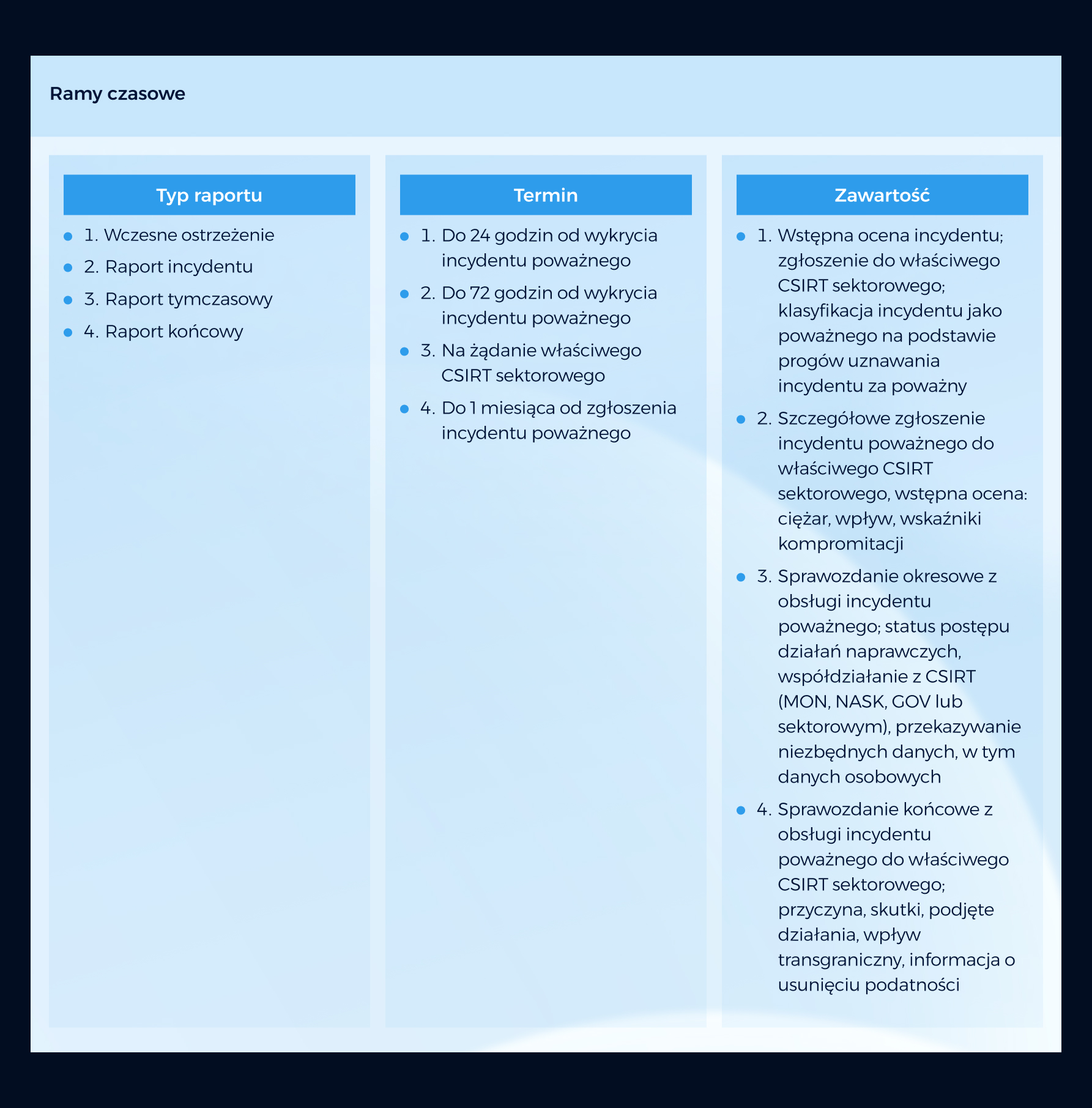

Drugim ważnym elementem jest zrozumienie, jakie ramy czasowe i typy raportów przewiduje NIS 2.

Organizacje powinny stosować ustandaryzowane ramy czasowe:

Czym jest incydent poważny?

Kolejnym krokiem w zrozumieniu wymagań NIS 2 jest prawidłowa klasyfikacja incydentu jako poważnego.

Incydent poważny to zdarzenie, które powoduje lub może spowodować poważne obniżenie jakości albo przerwanie ciągłości świadczenia usługi przez podmiot kluczowy lub ważny, straty finansowe dla tego podmiotu lub wpływ na inne osoby fizyczne, osoby prawne lub jednostki organizacyjne nieposiadające osobowości prawnej poprzez wywołanie poważnej szkody materialnej lub niematerialnej. Incydent poważny może powodować znaczną szkodę dla:

- bezpieczeństwa lub porządku publicznego,

- interesów międzynarodowych lub gospodarczych,

- działania instytucji publicznych,

- praw i wolności obywatelskich,

- życia i zdrowia ludzi.

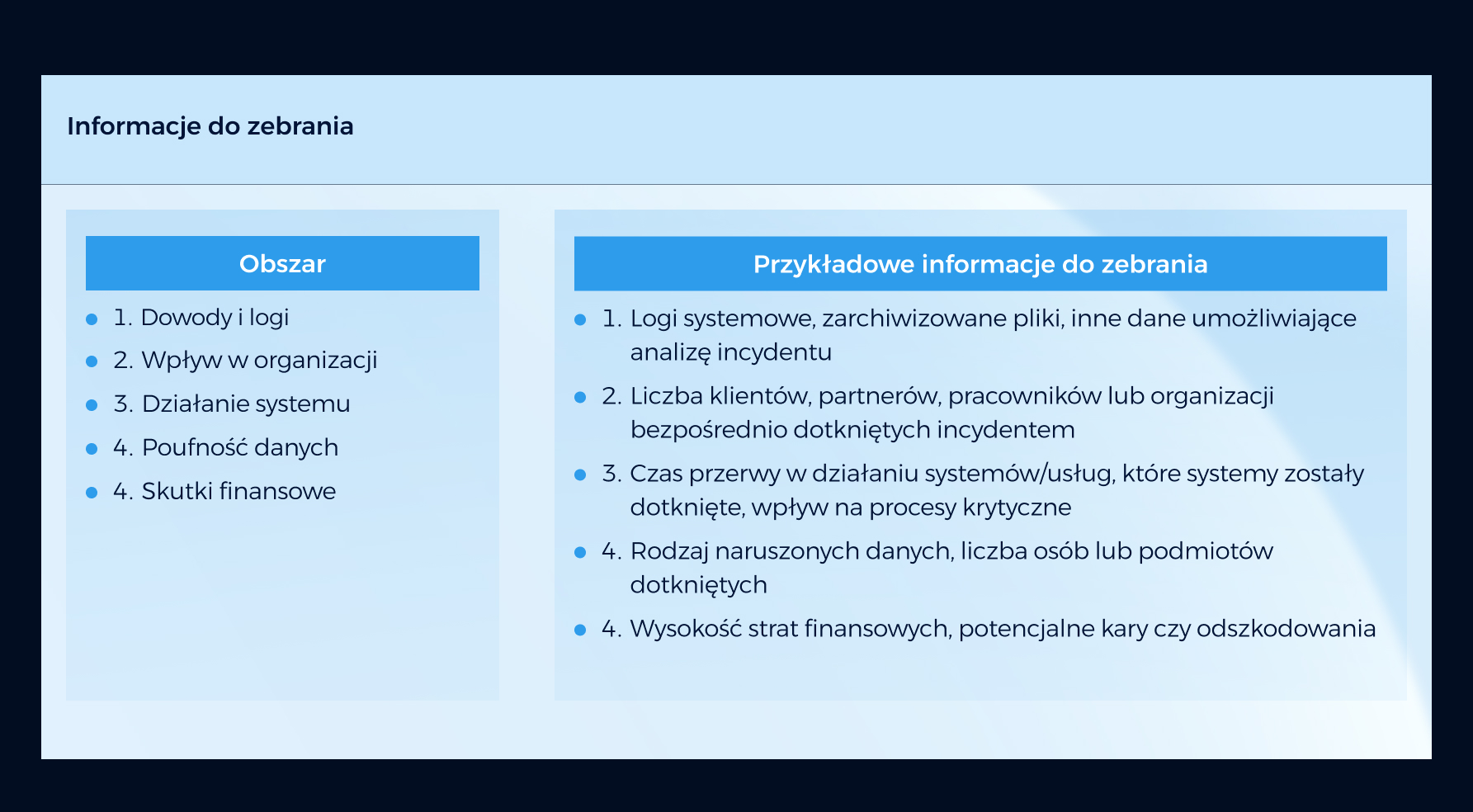

Jakie informacje warto zbierać na temat incydentu?

Istnieje szereg informacji, które warto zbierać i kategoryzować nie tylko z perspektywy compliance, ale również w celu zapewnienia efektywności procesu zarządzania incydentami. Są to m.in. :

Co powinno zawierać samo zgłoszenie incydentu?

Kiedy incydent zostanie zidentyfikowany, niezbędne jest przygotowanie kompletnego zgłoszenia do właściwego organu.

Zgłoszenie incydentu powinno zawierać:

- Dane podmiotu zgłaszającego (nazwa, numer rejestrowy, siedziba i adres).

- Dane osoby zgłaszającej (imię, nazwisko, telefon, e-mail).

- Dane osoby uprawnionej do składania wyjaśnień.

- Opis wpływu incydentu na realizowane zadania publiczne:

- zadanie publiczne, którego dotyczył incydent,

- liczba osób dotkniętych incydentem,

- moment wystąpienia i wykrycia incydentu, czas jego trwania,

- obszar geograficzny dotknięty incydentem,

- przyczyna incydentu, przebieg i skutki w systemach informacyjnych.

- Informacje o przyczynie i źródle incydentu.

- Działania zapobiegawcze i naprawcze.

- Inne istotne informacje.

Organizacja przekazuje informacje dostępne w momencie zgłoszenia i uzupełnia je w trakcie obsługi incydentu. W razie potrzeby zgłoszenie może obejmować informacje stanowiące tajemnice prawnie chronione, w tym tajemnicę przedsiębiorstwa. CSIRT (MON, NASK, GOV) może żądać uzupełnienia zgłoszenia o dodatkowe dane w zakresie niezbędnym do realizacji swoich zadań.

Co rekomendujemy posiadać w zakresie procesu zarządzania incydentami?

Na zakończenie warto wskazać rekomendacje dotyczące praktycznego podejścia do zarządzania incydentami.

Dla efektywnego zarządzania organizacja powinna posiadać:

- proces raportowania incydentów z ustandaryzowanymi szablonami, wyznaczonymi terminami i przydzielonymi rolami,

- politykę komunikacyjną obejmującą komunikację wewnętrzną i zewnętrzną w przypadku incydentów,

- określone obowiązki komunikacyjne wobec klientów, partnerów oraz — w wybranych sektorach — mediów i organizacji branżowych.

- politykę zarządzania incydentami – aby organizacja szybko, spójnie i zgodnie z prawem wykrywała, klasyfikowała i obsługiwała incydenty, minimalizując ich wpływ i spełniając obowiązki raportowe

Ponadto należy zapewnić ogólną gotowość do kontroli przez organy nadzorcze, w tym możliwość przedstawienia dowodów terminowego raportowania i działań następczych. A wszystko co napisano wyżej, powinno być wspierane przez właściwe technologie bezpieczeństwa, pozwalające na rzeczywistą realizację nakładanych na podmioty podlegające NIS2 wymagań.

Michał Kaczmarek – SOC Manager z blisko 25-letnim doświadczeniem w IT, specjalizujący się w detekcji zagrożeń, zarządzaniu incydentami oraz budowie dojrzałych procesów bezpieczeństwa zgodnych z NIS2. Architekt systemów bezpieczeństwa, który rozwija zespoły SOC i wdraża rozwiązania podnoszące odporność organizacji na cyberzagrożenia w sektorze prywatnym i publicznym.

Najnowsze publikacje

Paweł Guraj

02.03.2026

Aleksander Bronowski

04.02.2026

info@trecom.pl

info@trecom.pl +48 22 488 72 00

+48 22 488 72 00