Outsourcing SOC w Polsce: 7 kluczowych obszarów, na które warto zwrócić uwagę

Na co warto zwrócić uwagę przy wyborze zewnętrznych partnerów SOC?

Zanim atakujący złamią zabezpieczenia, najpierw wykorzystają błędne założenia na ich temat. Outsourcing Security Operations Center (SOC) w Polsce zyskuje na popularności jako obietnica prostego rozwiązania złożonych problemów – całodobowy monitoring, gotowe procedury i zespół analityków „na zawołanie”. Pułapka tkwi w pozornej prostocie. Dlatego prawdziwa wartość SOC to nie automatyczne generowanie alertów, lecz przede wszystkim zaawansowana inżynieria detekcji i absolutna widoczność środowiska – a nie tylko w dashboardzie dostawcy. Celem tego artykułu jest zdefiniowanie czego tak naprawdę oczekiwać od dostawców zewnętrznych usług SOC – zbyt często widzimy jak nieświadomi klienci decydują się na podjęcie współpracy z partnerami nie mając wystarczającej wiedzy czego oczekiwać od SOC.

Pełna transparentność i dostęp do surowych danych

Fundamentem skutecznego SOC jest możliwie jak najszerszy dostęp do telemetrii. Bez wglądu w surowe logi z systemów, sieci i aplikacji, analiza incydentów jest powierzchowna. W rezultacie SOC staje się jedynie generatorem alertów bez możliwości weryfikacji. Co więcej, brak pełnej transparentności powoduje, że organizacja nie może samodzielnie potwierdzić źródła i wpływu ataku. Bez tego SOC staje się generatorem alertów bez możliwości weryfikacji.

Kluczowe wymagania techniczne:

- Dostęp do surowych logów: Wszystkie logi systemowe i sieciowe w oryginalnej, niezmienionej postaci.

- Dane z systemów EDR: Pełne ślady procesów, połączeń i modyfikacji na stacjach roboczych i serwerach.

- Analiza ruchu sieciowego: Możliwość rekonstrukcji sesji sieciowych dla kluczowych incydentów.

- Retencja danych: Określenie minimalnych poziomów.

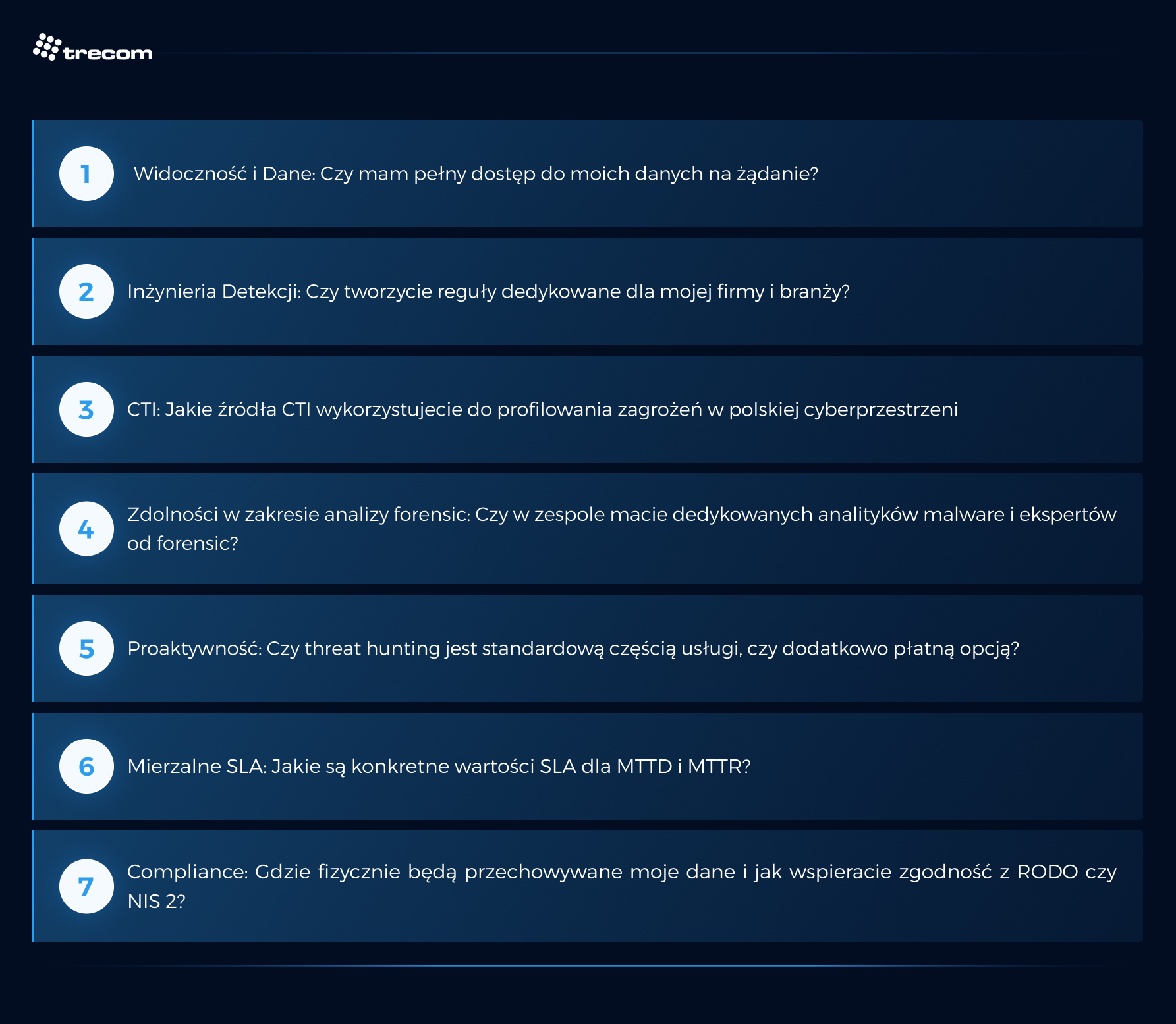

Pytania, które musisz zadać dostawcy:

- Czy otrzymam natychmiastowy, nielimitowany dostęp do surowych logów z moich systemów?

- Jak długo i w jakim formacie przechowujecie dane?

- Czy mogę eksportować dane do własnych narzędzi bez dodatkowych opłat?

Kryminalistyka cyfrowa i analiza malware – kiedy atak staje się faktem

Kiedy atak się powiedzie, kluczowa staje się szybkość i głębokość analizy technicznej. Zespół SOC powinien mieć dostęp do odpowiednich kompetencji w zakresie analizy śledczej, czy to w ramach wewnętrznego zespołu czy w postaci zewnętrznej, wyspecjalizowanej partnerskiej firmy. Bez nich incydent może zostać „zamknięty” w systemie, jednak w rzeczywistości atakujący wciąż będzie obecny w Twojej sieci. Dlatego właśnie kompetencje w zakresie analizy śledczej i malware są fundamentem skutecznego SOC.

Co powinieneś otrzymać po incydencie:

- Root Cause Analysis (RCA): Pełna analiza przyczyn źródłowych, a nie tylko opis objawów.

- Indicators of Compromise (IoC): Konkretne wskaźniki (adresy IP, hashe plików) do zablokowania w systemach prewencji.

- Szczegółowy plan naprawczy: Rekomendacje, które realnie wzmocnią Twoje bezpieczeństwo.

- Raport końcowy z incydentu: Spójny dokument zawierający podsumowanie zdarzenia, przebieg reakcji oraz działania korygujące, w wersjach czytelnej dla zespołu IT oraz drugiej – dla zarządu oraz osób nietechnicznych.

INŻYNIERIA DETEKCJI DOPASOWANA DO TWOJEJ FIRMY

Domyślne reguły detekcji to dla wielu środowisk po prostu za mało. Prawdziwa wartość leży w ich ciągłym dostosowywaniu do specyfiki Twojej organizacji, środowiska, branży i wykorzystywanych technologii.

Praktyczne wskaźniki jakości:

- Liczba gotowych reguł, które posiada partner SOC

- Mapowanie do MITRE ATT&CK: Pokrycie technik ataków relewantnych dla Twojej branży.

- Analityka behawioralna: Tworzenie profili normalnego zachowania użytkowników w celu wykrywania anomalii.

- Utrzymywanie skutecznego poziomu detekcji: Stała weryfikacja oraz tworzenie nowych reguł, na podstawie analizy trendów ataków. Dodatkowo ciągły proces doprecyzowania reguł, w celu jak najlepszego wyeliminowania fałszywych alarmów.

- Otwartość oraz komunikacja: Gotowość zespołu SOC do stałej komunikacji oraz aktywnego podejścia, w celu ciągłego dostosowywania reguł bezpieczeństwa do Twojej organizacji.

Pytania, które musisz zadać dostawcy:

- Czy tworzycie dedykowane reguły dla naszego środowiska, czy korzystacie tylko z gotowych wzorów oferowanych przez vendorów?

- Jaki jest proces i czas wdrożenia nowej reguły po zidentyfikowaniu zagrożenia?

Cyber Threat Intelligence

Skuteczny SOC nie tylko reaguje, ale przewiduje ataki. Cyber Threat Intelligence (CTI) musi uwzględniać zagrożenia specyficzne dla naszego regionu: przykładowo od grup APT celujących w sektor finansowy nadzorowany przez KNF, po kampanie phishingowe podszywające się pod polskie instytucje.

Co powinien zapewniać dostawca:

- Źródła danych: Dostęp do komercyjnych baz czy OSINT.

- Role w SOC: Posiadanie wyspecjalizowanych ekspertów skoncentrowanych na działaniach wywiadowczych (CTI)

- Kontekst branżowy: Analiza zagrożeń charakterystycznych dla Twojego sektora (finanse, produkcja, e-commerce).

- Szybka integracja IoC: Czas od pojawienia się nowego wskaźnika zagrożenia do jego implementacji w systemach detekcji nie powinien przekraczać kilku godzin.

Proaktywne polowanie na zagrożenia (Threat Hunting)

Najlepsze zespoły SOC nie czekają na alerty. Threat hunting to aktywne poszukiwanie śladów atakujących, którzy ominęli zautomatyzowane systemy detekcji. To kluczowy element dojrzałej strategii obronnej. Często nie jest ona oferowana razem z usługą SOC – zwykle jest to dodatkowa oferta dla organizacji które tego wymagają.

Metodologia profesjonalnego huntingu:

- Polowania oparte na hipotezach: Wykorzystanie danych z CTI do poszukiwania konkretnych technik i narzędzi atakujących.

- Analiza anomalii: Poszukiwanie nietypowych wzorców w ogromnych zbiorach danych.

- Koncentracja na „klejnotach koronnych”: Proaktywna ochrona Twoich najbardziej krytycznych zasobów.

Pytania, które musisz zadać dostawcy:

- Czy Threat Hunting jest oferowany w standardzie, czy jest to dodatkowo płatna usługa.

Mierzalne SLA i metryki operacyjne

Skuteczność SOC musi być mierzalna. Wymagaj konkretnych wskaźników (SLA), które odzwierciedlają realia biznesowe.

Kluczowe wskaźniki (KPI):

- MTTD (Mean Time To Detect): Czas od wystąpienia ataku do jego wykrycia.

- MTTR (Mean Time To Respond): Czas od wykrycia do powstrzymania ataku.

- Czas eskalacji: Czas powiadomienia Twojego zespołu o krytycznym incydencie.

Zgodność z kluczowymi regulacjami oraz standardami

SOC musi aktywnie wspierać Twoją zgodność z prawem, a nie być jej przeszkodą. W Polsce oznacza to doskonałą znajomość RODO, dyrektywy NIS oraz regulacji sektorowych.

Obszary kluczowe dla polskiego rynku:

- Powiadomienia o naruszeniach: Zdolność do zebrania danych wymaganych przez UODO.

- Rezydencja danych: Jasna informacja, gdzie fizycznie przechowywane i przetwarzane są Twoje dane.

- Dokumentacja dowodowa: Zabezpieczanie dowodów cyfrowych zgodnie ze standardami wymaganymi w polskim postępowaniu karnym.

- Zgodność ze standardami branżowymi oraz normami NIST czy akredytacje jak Trusted Introducer

Checklista dla CISO

Podsumowanie: Wybierz Partnera, a nie Tylko Dostawcę

Inwestycja w SOC może znacząco wzmocnić strategię cyberbezpieczeństwa, pod warunkiem, że nie sprowadzi się do pozornej prostoty oferowanej przez dostawców. Nowoczesny SOC to przede wszystkim partnerstwo oparte na pełnej transparentności, doświadczeniu technicznym oraz głębokim zrozumieniu kontekstu biznesowego.

Dobre przygotowanie przed wyborem dostawcy pozwala znaleźć rozwiązanie, które, choć formalnie zewnętrzne, działa jak wewnętrzny, dojrzały zespół. Taki partner stale szuka możliwości poprawy w detekcji, jakości danych źródłowych, proaktywnym polowaniu na zagrożenia oraz w integracji i wykorzystaniu informacji o zagrożeniach, dostarczając realną wartość w codziennej ochronie środowiska.

Michał Kaczmarek – SOC Manager z blisko 25-letnim doświadczeniem w IT, specjalizujący się w detekcji zagrożeń, zarządzaniu incydentami oraz budowie dojrzałych procesów bezpieczeństwa zgodnych z NIS2. Architekt systemów bezpieczeństwa, który rozwija zespoły SOC i wdraża rozwiązania podnoszące odporność organizacji na cyberzagrożenia w sektorze prywatnym i publicznym.

Najnowsze publikacje

Paweł Guraj

02.03.2026

Aleksander Bronowski

04.02.2026

info@trecom.pl

info@trecom.pl +48 22 488 72 00

+48 22 488 72 00