SOC wewnętrzny czy SOC as a Service? Porównanie modeli

Na czym polega model wewnętrznego SOC?

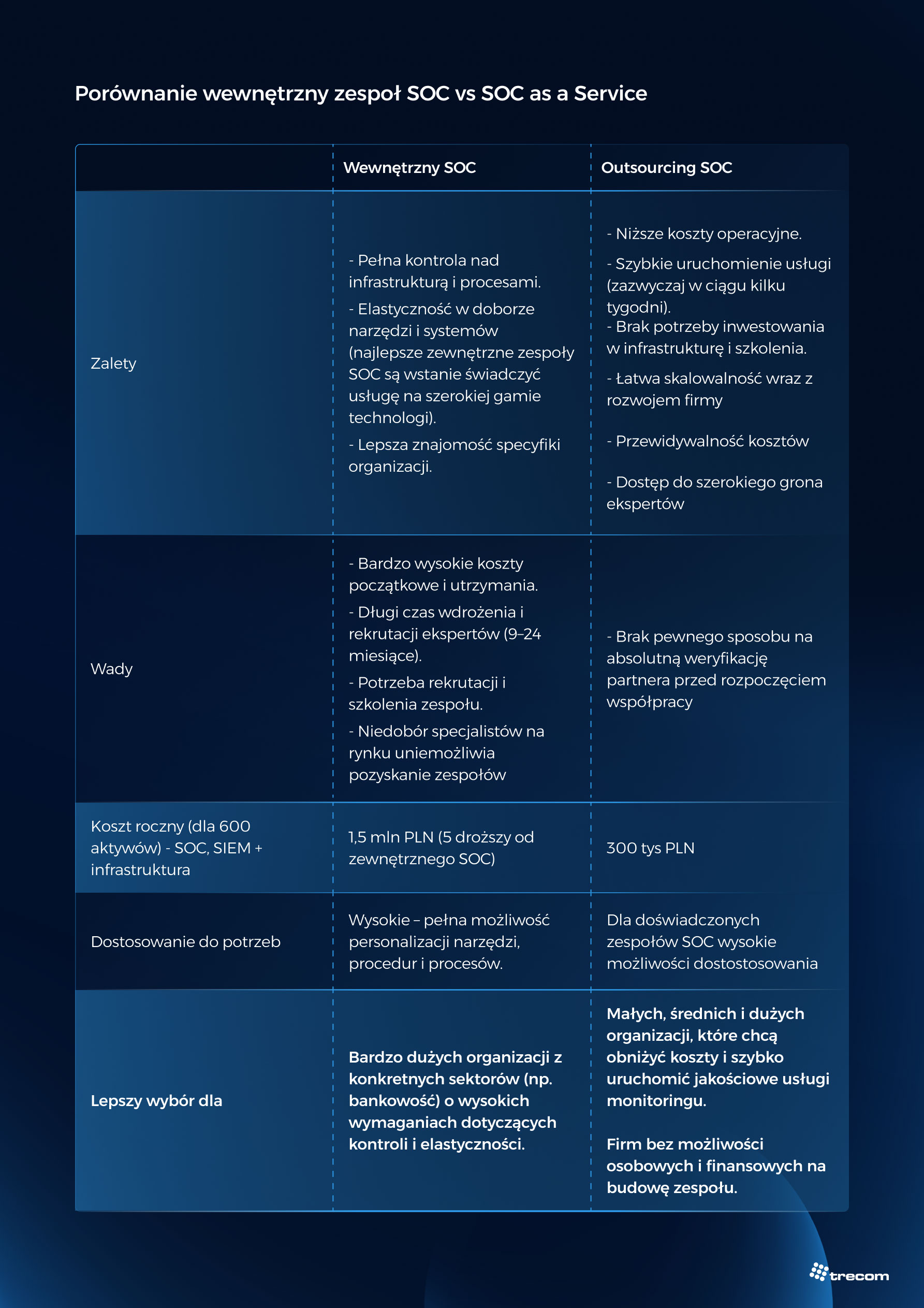

Wewnętrzny SOC to w praktyce budowa własnego „centrum bezpieczeństwa” bezpośrednio w strukturach organizacji. Wiąże się to z zatrudnieniem specjalistów (m.in. analityków) oraz zakupem i wdrożeniem technologii (SIEM, EDR) bezpośrednio we własnej infrastrukturze. Kluczowym wyzwaniem w tworzeniu wewnętrznego SOC jest dostęp do ekspertów, koszty oraz zadania związane z zarządzaniem infrastrukturą wymaganą do działania technologii i retencji danych.

Czym jest usługa SOC as a Service (SOCaaS) i jak działa?

SOC as a Service (SOCaaS) to outsourcing usług Security Operations Center, świadczony przez zewnętrznego dostawcę w modelu abonamentowym. Działa to jak ochrona fizyczna: zamiast zatrudniać własnych ochroniarzy i kupować kamery (wewnętrzny SOC), wynajmujesz profesjonalną firmę ochroniarską, która zdalnie monitoruje Twój obiekt 24/7 (SOCaaS). To ekonomiczna alternatywa dla budowy własnego zespołu, dzięki której organizacja zyskuje stały nadzór nad środowiskiem IT, eliminując potrzebę drogich inwestycji i zatrudniania ekspertów. Usługa SOC zazwyczaj obejmuje:

- Ciągłe monitorowanie bezpieczeństwa

- Pracę nad inżynierią detekcji

- Wykrywanie incydentów i reagowanie na nie

- Zaawansowaną analizę zagrożeń

- Zarządzanie podatnościami

Model subskrypcyjny zapewnia przewidywalność kosztów i daje stały dostęp do zespołu ekspertów pracujących 24/7. Co więcej, wykorzystanie przez dostawców SOCaaS technologii chmurowych (SIEMaaS) gwarantuje szybkie wdrożenie i dużą skalowalność.

Jakie są zalety i wady budowy własnego zespołu SOC?

Budowa wewnętrznego SOC zapewnia pełną kontrolę nad operacjami bezpieczeństwa, dzięki czemu zespół ściśle integruje się z procesami i infrastrukturą IT. Zespół ma bezpośredni wpływ i przełożenie na infrastrukturę i urządzenia czy administratorów, co ułatwia zarządzanie ryzykiem i dostosowanie procedur.

Główną wadą są jednak koszty: wysokie inwestycje w technologie, do których dochodzą stałe wydatki operacyjne obejmujące pensje dla zespołu, licencje i utrzymanie sprzętu. Poważnym ryzykiem jest niedobór wykwalifikowanej kadry, co utrudnia rekrutację i podnosi koszty utrzymania ekspertów. Rotacja pracowników grozi utratą cennego know-how, a firma musi też ciągle inwestować w szkolenia i technologie, co sprawia, że trudno jest dostosować się do zmieniających się zagrożeń.

Jakie są korzyści i ryzyka związane z usługą SOC as a Service?

SOC as a Service (SOCaaS) stanowi kosztowo efektywną alternatywę dla własnego SOC, która odciąża wewnętrzny dział IT, ponieważ wysokie koszty inwestycyjne zastępuje przewidywalny abonament. Model ten daje natychmiastowy dostęp do specjalistów, gwarantując zaawansowaną analizę zagrożeń i szybkie reagowanie 24/7. Kluczowymi zaletami są skalowalność i elastyczność – usługa dostosowuje się do firmy i nowych zagrożeń, a dostawcy SOCaaS wspierają też zgodność, np. z NIS 2 uzupełniając zarządzanie zagrożeniami o zarządzanie podatnościami. Ponadto usługi SOC można łączyć z usługami CISOaaS gwarantując zgodność z NIS 2 w obszarze polityk czy analizy ryzyka.

Mimo wielu zalet, głównym ryzykiem w modelu SOCaaS jest pełne powierzenie zarządzania bezpieczeństwem zewnętrznemu partnerowi, co oznacza uzależnienie efektywności detekcji od procesów dostawcy. To zewnętrzny dostawca będzie tworzył reguły korelacyjne, dbał o jakość telemetrii oraz podejmował decyzje dotyczące sposobu reagowania na zagrożenia.

Z tego powodu kluczowe jest ustalenie jasnych standardów działania dla zewnętrznych SOC.

Certyfikacje analityków czy całych zespołów mogą potwierdzać jakość świadczonych usług, ale nie dają 100% pewności, że zespół rzeczywiście dba o nasze bezpieczeństwo w sposób właściwy. Wybierając partnera, musimy mieć pewność, że zewnętrzny SOC działa jak np. służby ratownicze, które funkcjonują w oparciu o jasno zdefiniowane procedury i scenariusze, bazując na przejrzystych standardach postępowania oraz proaktywnie sugerując – poprzez raporty i bieżące doradztwo – jak podnieść poziom bezpieczeństwa.

SOC nie powinien jedynie biernie reagować na zagrożenia wynikające z historycznie tworzonych reguł detekcji. Powinien natomiast proaktywnie wskazywać, jakie działania należy podjąć, aby ograniczyć powtarzające się alerty — zwłaszcza te, które można skutecznie wyeliminować lub zminimalizować poprzez odpowiednie zmiany w technologii bądź procesach.

Jak porównać koszty budowy wewnętrznego SOC i subskrypcji SOCaaS?

Porównanie kosztów wymaga analizy szerszej niż tylko ceny. Korzystając z mojego doświadczenia w doradztwie transakcyjnym w Deloitte, zawsze zalecam klientom analizę TCO (Total Cost of Ownership) i realnej oceny możliwości. Często okazuje się, że „ukryte” koszty rekrutacji czy rotacji pracowników, specjalistycznych szkoleń w modelu wewnętrznym i wiele pozostałych kosztów potrafi znacząco przewyższyć roczny abonament profesjonalnej usługi SOCaaS. Wdrożenie wewnętrznego SOC generuje wysokie koszty początkowe, obejmujące zakup oraz utrzymanie infrastruktury i inwestycje w oprogramowanie, do których dochodzą stałe wydatki operacyjne, jak pensje dla zespołu 24/7 czy szkolenia. Firmy często zapominają o ukrytych kosztach, szczególnie tych związanych z rotacją (tzw. churn). W branży cyberbezpieczeństwa, gdzie wypalenie zawodowe jest częste, znalezienie i wdrożenie nowego analityka może trwać miesiącami, co tworzy niebezpieczne luki, a należy pamiętać, że NIS 2 będzie wymagał od nas monitoringu 24/7.

SOCaaS działa w modelu abonamentowym, który jest ekonomiczną alternatywą bez dużych inwestycji. Dzięki subskrypcji wydatki zmieniają się w przewidywalny koszt operacyjny, co znacznie ułatwia budżetowanie. Opłata obejmuje dostęp do ekspertów, narzędzi i utrzymania, co pozwala optymalizować zasoby i zwiększa elastyczność finansową.

Który model zapewnia lepszy dostęp do specjalistów z zakresu cyberbezpieczeństwa?

SOC as a Service (SOCaaS) z definicji zapewnia szybszy dostęp do specjalistów. Dostawcy tych usług zatrudniają doświadczonych ekspertów – analityków, threat hunterów czy architektów – a ich wiedza jest dostępna dla klienta w trybie 24/7. Dzięki temu organizacja unika trudności związanych z rekrutacją.

Budowa własnego zespołu to jednak zupełnie inne wyzwanie. Na rynku brakuje wykwalifikowanej kadry, przez co tworzenie zespołu jest trudne i kosztowne, a duża rotacja pracowników grozi utratą cennych kompetencji. SOCaaS pozwala ominąć te bariery, dając dostęp do specjalistów, na których zatrudnienie w pełnym wymiarze firma nie mogłaby sobie pozwolić.

Jak skalowalność i elastyczność wpływają na wybór modelu SOC?

Skalowalność i elastyczność to kluczowe czynniki, szczególnie w kontekście szybko zmieniających się zagrożeń. Model SOCaaS jest z natury skalowalny, co pozwala szybko dostosować ochronę do rozwoju firmy, zmian w IT i nowych wektorów ataku – a wszystko to bez dodatkowych inwestycji.

Stworzenie wewnętrznego SOC jest znacznie bardziej skomplikowane, ponieważ jego rozbudowa jest czasochłonna i kosztowna, wymagając nakładów na sprzęt, oprogramowanie i personel. Taki brak skalowalności może tworzyć luki w zabezpieczeniach, gdy statyczny zespół nie nadąża z monitorowaniem rosnącej liczby zasobów. W przeciwieństwie do tego, elastyczność SOCaaS pozwala firmie rosnąć bez obaw o wąskie gardła w bezpieczeństwie, umożliwiając bezpieczne wdrażanie innowacji.

Czym jest hybrydowy model SOC i kiedy warto go rozważyć?

Hybrydowy model SOC łączy zespół wewnętrzny z usługą SOCaaS – branża nazywa go też modelem co-managed. W tym podejściu wewnętrzni analitycy tworzą pierwszą linię obrony, a zewnętrzny partner wzmacnia ich działania swoją wiedzą i narzędziami. Główne korzyści to elastyczność i lepsze wykorzystanie zasobów, ponieważ organizacja zyskuje dostęp do specjalistów bez pełnego outsourcingu. Model ten jest szczególnie skuteczny, gdy firma chce uzupełnić posiadane kompetencje lub potrzebuje wsparcia w zaawansowanej analizie zagrożeń, zwiększając swoją odporność przy jednoczesnym zachowaniu kontroli nad procesami.

Jak wybrać odpowiedni model SOC dla swojej organizacji?

Wybór modelu SOC nie jest prosty i nie ma jednego dobrego rozwiązania dla wszystkich. Aby podjąć decyzję, musisz ocenić kilka kluczowych czynników:

- Możliwości finansowe

- Dostępność wykwalifikowanych specjalistów

- Złożoność infrastruktury IT

- Wymagania regulacyjne i biznesowe

Wspierając obecnie organizacje we wdrażaniu wymogów dyrektywy NIS 2, zauważam, że dla wielu firm to właśnie presja regulacyjna jest głównym determinantem decyzji. Często CIO czy CISO nie mają czasu i możliwości finansowych na rozwijanie kompetencji wewnętrznych, co czyni model usługowy jedyną racjonalną ścieżką do szybkiego osiągnięcia zgodności. Sprawdźmy, kiedy warto postawić na własny zespół, a kiedy lepiej zaufać zewnętrznemu dostawcy.

Kiedy wewnętrzny SOC jest najlepszym wyborem?

Wewnętrzny SOC to rozwiązanie dla bardzo dużych firm. Jeśli Twoja organizacja operuje w ściśle regulowanym sektorze (np. bankowość) i masz budżet na budowę całego departamentu od zera, to jest droga dla Ciebie. Takie podejście sprawdzi się w firmach wymagających pełnej kontroli, ponieważ pozwala na ścisłe połączenie z infrastrukturą IT i daje bezpośredni wpływ na administratorów czy osoby ściśle zajmujące się infrastrukturą.

POBIERZ PRZEWODNIK PO EFEKTYWNYM SECURITY OPERATIONS CENTER

Koncepcja SOC, który zbiera wybrane dane i działają tylko w oparciu o domyślne reguły i playbooki dostawców to relikt przeszłości. Dowiedz się co sprawia, że SOC działa skutecznie.

W jakich sytuacjach SOC as a Service będzie lepszym rozwiązaniem?

SOC as a Service (SOCaaS) to z kolei rozwiązanie dla większości firm z sektora MŚP, a także dla większych organizacji, które chcą zoptymalizować koszty. Jeśli brakuje Ci wewnętrznych specjalistów, ten model będzie strzałem w dziesiątkę. Otrzymujesz ekonomiczną alternatywę, która gwarantuje dostęp do ekspertów, nowoczesnych technologii, skalowalność i wsparcie 24/7. Co najważniejsze, zyskujesz skuteczne monitorowanie i reagowanie na incydenty, a przy tym usługa pomaga spełnić wymogi prawne (np. NIS 2) i nie obciąża Twoich technicznych zespołów.

Na co zwrócić uwagę przy wyborze dostawcy usługi SOC?

Wybierając dostawcę SOCaaS, musisz prześwietlić go pod kilkoma kluczowymi aspektami, aby zapewnić sobie skuteczne cyberbezpieczeństwo. Zwróć uwagę przede wszystkim na:

- Zakres oferowanych usług

- Poziom ekspertyzy zespołu i certyfikacje

Potwierdzenie dojrzałości procesów m.in. przez akredytacje jak Trusted Introducer

- Stosowane technologie

Doświadczenie potwierdzone referencjami

- Zgodność z regulacjami

Szukaj dostawcy, który oferuje pełny wgląd w Twoje środowisko, obejmując sieć, chmurę, endpointy czy środowisko OT. W Trecom, projektując architekturę bezpieczeństwa dla klientów, kładę ogromny nacisk na to, by nie kupowali oni „czarnej skrzynki”. Dostawca musi stać się partnerem, który transparentnie pokazuje kontekst zdarzeń w infrastrukturze, a nie tylko przesyła suche raporty o incydentach. Sprawdź, czy usługa gwarantuje skuteczne wykrywanie i reagowanie na incydenty oraz oceń kwalifikacje zespołu – dostęp do doświadczonych analityków i threat hunterów to podstawa.

Wiarygodny dostawca powinien legitymować się certyfikatami (np. ISO 27001) i wspierać zarządzanie zgodnością z NIS 2. Stosowane technologie pokazują, czy partner zna się na rzeczy – solidny stos technologiczny integruje narzędzia takie jak SIEM i EDR (po kilku dostawców na technologie), spięte automatyzacją, co pozwala nie tylko widzieć zagrożenia, ale natychmiast je blokować. Na koniec, zwróć uwagę na poziom wsparcia określony w umowie SLA (Service Level Agreement) oraz na to, czy rozwiązanie jest na tyle elastyczne i skalowalne, by dopasować się do przyszłego rozwoju Twojej firmy.

Źródła

- https://www.isc2.org/Insights/2024/10/ISC2-2024-Cybersecurity-Workforce-Study

- https://www.akati.com/insights-blog/f2qz6va3ts295pf3oo0jjkyblzia57

Aleksander Bronowski – GTM Manager z ponad sześcioletnim doświadczeniem w doradztwie transakcyjnym i technologicznym. Na co dzień wspiera klientów w doborze i projektowaniu rozwiązań z obszaru cyberbezpieczeństwa. Specjalizuje się w obszarze zarządzania incydentami, podatnościami i ryzykiem, a także NIS 2.

Marcin Fronczak

19.01.2026

info@trecom.pl

info@trecom.pl +48 22 488 72 00

+48 22 488 72 00