Który model SOC wybrać: In-house, hybrydowy czy w pełni zarządzany?

SOC in-house, hybrydowy czy w pełni zarządzany?

W moim poprzednim artykule na blogu zarysowałem temat skutecznej budowy Security Operations Center (SOC). Dzisiaj chciałbym poruszyć kwestię, o którą często jestem pytany podczas spotkań i rozmów – zarówno z klientami, jak i zaprzyjaźnionymi ekspertami. Chodzi o wybór modelu funkcjonowania SOC: czy lepiej budować go własnymi siłami, postawić na pełny outsourcing, czy może wybrać rozwiązanie hybrydowe? Właściwie niniejszy wpis można potraktować jako rozszerzenie kroku trzeciego z poprzedniego poradnika („Opracuj koncepcję SOC”), ponieważ decyzję o docelowym modelu powinniśmy podjąć w fazie przygotowań. Zapewniam, że chciałbym odpowiedzieć na to pytanie jednoznacznie i uciec od słynnego w naszej branży sformułowania „to zależy”. Przemyśliwszy jeszcze raz ten problem, uznałem, że z pomocą może przyjść metoda drzewa decyzyjnego. Zanim rozpracujemy odpowiednie gałęzie, chciałbym jednak uporządkować nieco materię.

Diabeł tkwi w… niuansach

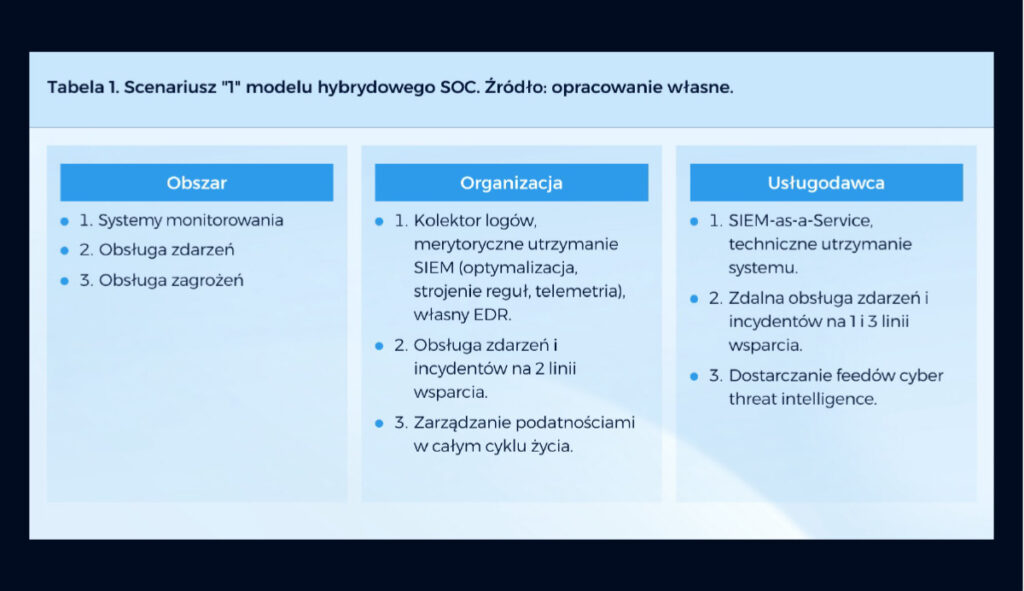

O ile w przypadku modelu in-house czy w pełni zarządzanego sprawa wydaje się jasna (organizacja robi wszystko samodzielnie lub całkowicie powierza funkcje SOC stronie trzeciej), o tyle model hybrydowy wymaga szerszego spojrzenia. Przykłady tych zależności przedstawiają dwa poniższe scenariusze:

Scenariusz 1

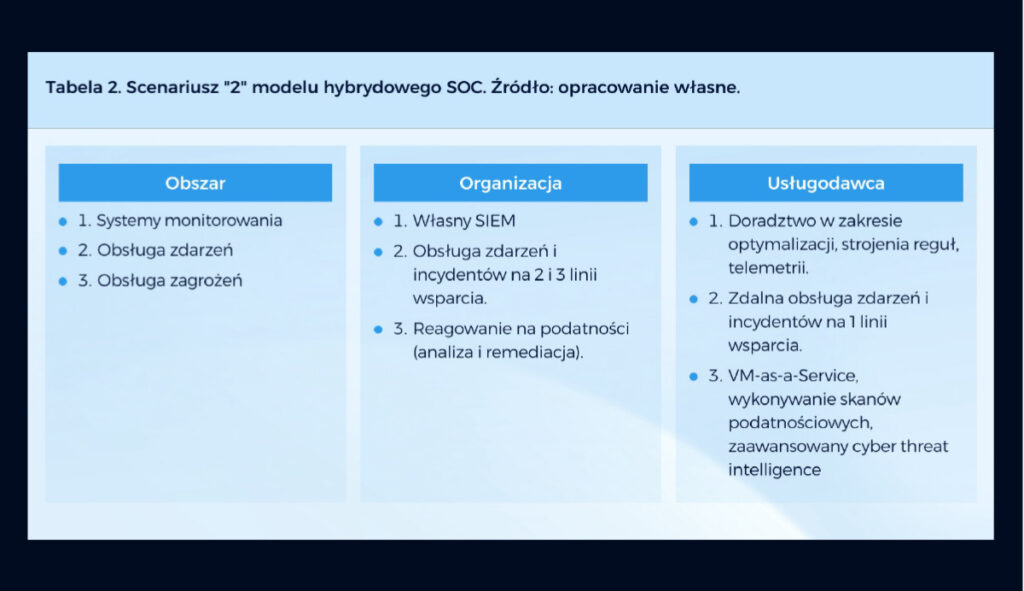

Scenariusz 2

Te scenariusze pokazują, jak elastycznie można rozdzielić odpowiedzialność między organizację a dostawcę usług SOC – od podziału według linii wsparcia, przez segregację zadań technicznych i merytorycznych, aż po wybór konkretnych obszarów do outsourcingu. W pierwszym scenariuszu organizacja zachowuje kontrolę merytoryczną nad SIEM i drugą linią wsparcia, delegując dostawcy infrastrukturę i skrajne linie reagowania. Drugi scenariusz nieco odwraca ten model – organizacja prowadzi zaawansowaną analizę i własny SIEM, a dostawca wspiera ją ekspertyzą doradczą i obsługą zdarzeń na pierwszej linii.

Oczywiście tych scenariuszy może być znacznie więcej i mogą być jeszcze bardziej skomplikowane. Wpływa na to wiele czynników, z których najważniejsze to obecny stos technologiczny cyberbezpieczeństwa, dojrzałość operacyjna, budżet czy liczebność zespołu. Nie jest to przedmiotem niniejszego artykułu, ale należy uczciwie odnotować, że w modelu hybrydowego SOC znacznie więcej uwagi trzeba poświęcić ustaleniom w zakresie procesów, procedur, rozliczalności i odpowiedzialności operacyjnej między stronami.

Decyzja należy do Ciebie

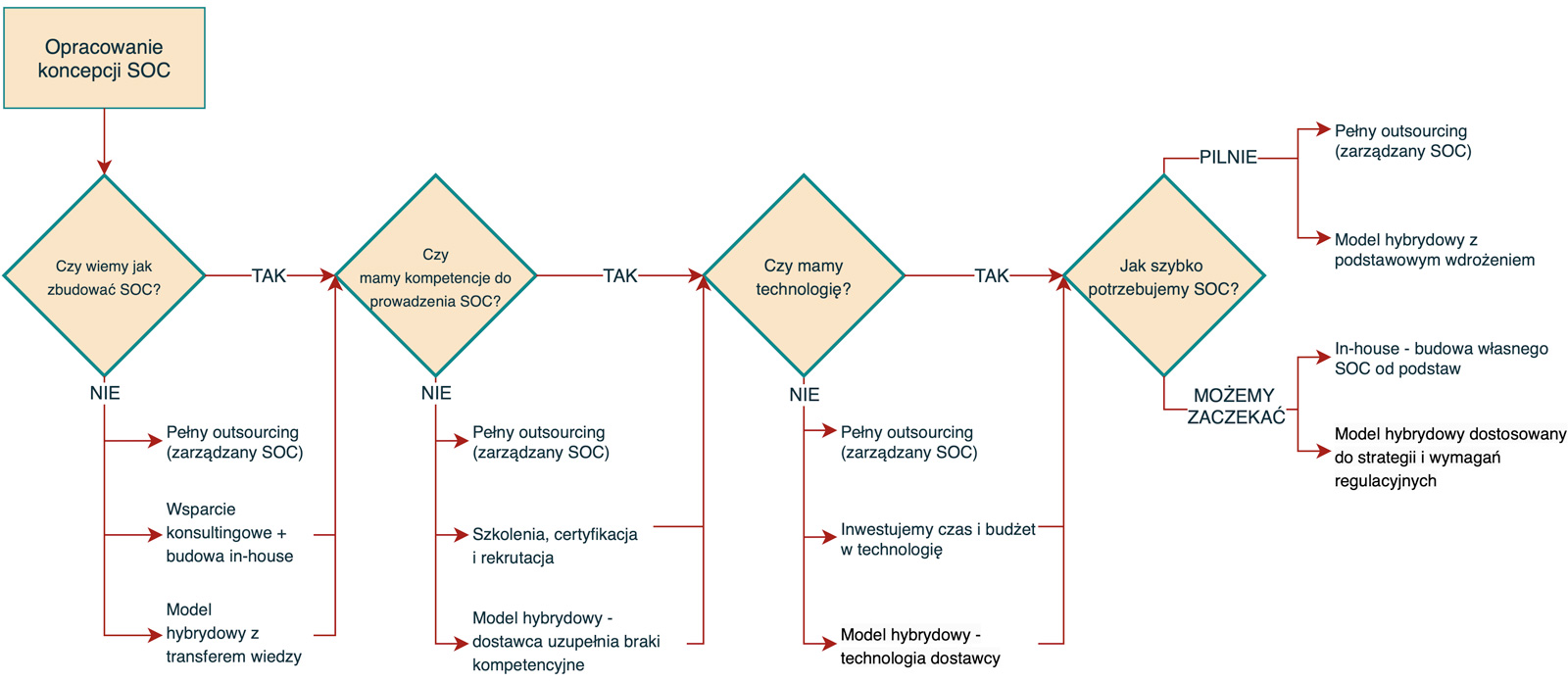

Teraz, gdy już mamy uporządkowane pojęcia, chciałbym przejść do wspomnianego drzewa decyzyjnego, które powinno ułatwić wybór najbardziej optymalnego modelu. Uwaga: budżet jest czynnikiem przecinającym wszystkie decyzje i wpływa na możliwe opcje w każdej bramce.

Bramka 1: Czy wiemy, jak zbudować SOC?

TAK → Przechodzimy do Bramki 2

NIE → Tutaj mamy kilka możliwych ścieżek:

- Pełny outsourcing (zarządzany SOC) – dostawca zajmuje się wszystkim za nas, w pełnej triadzie procesów, ludzi i technologii.

- Wsparcie konsultingowe + budowa in-house – kupujemy wiedzę, budujemy sami.

- Model hybrydowy z transferem wiedzy – dostawca pomaga budować wybrane aspekty SOC, świadczy usługę i sukcesywnie przekazuje coraz więcej wiedzy i odpowiedzialności.

Bramka 2: Czy mamy/możemy zrekrutować kompetencje do prowadzenia SOC?

TAK → Przechodzimy do Bramki 3

NIE → Tutaj możliwe ścieżki:

- Pełny outsourcing (managed SOC) – dostawca dostarcza kompetentne i wykwalifikowane kadry.

- Model hybrydowy – dostawca uzupełnia braki kompetencyjne (np. prowadzi 1 linię lub zaawansowaną analizę na 3 linii)

- Zakup szkoleń/certyfikacji + rekrutacja juniorów (ale to wydłuża czas wdrożenia)

Bramka 3: Czy mamy już działającą technologię monitorowania (SIEM, EDR, VM itd.)?

TAK → Przechodzimy do Bramki 4

NIE → Tutaj możliwe ścieżki:

- Pełny outsourcing z infrastrukturą dostawcy (SIEM-as-a-Service w ramach managed SOC).

- Model hybrydowy – dostawca dostarcza technologię, my budujemy kompetencje operacyjne.

- Budowa in-house, ale znów: wymaga to czasu i inwestycji w technologię.

Bramka 4: Jak szybko potrzebujemy operacyjnego SOC?

PILNIE (np. 1-3 miesiące) →

- Pełny outsourcing (managed SOC) – najszybsze uruchomienie

- Ewentualnie hybryda z podstawowym wdrożeniem, gdzie kolejne funkcje będą uruchamiane w późniejszych fazach.

MOŻEMY POCZEKAĆ (6-12+ miesięcy) →

- In-house – budowa własnego SOC od podstaw.

- Hybryda dostosowana do strategii długoterminowej i wymagań regulacyjnych.

Rysunek 1. Diagram decyzyjny w zakresie wyboru modelu SOC. Źródło: opracowanie własne.

O czym warto pomyśleć

Są oczywiście jeszcze inne przesłanki do podjęcia decyzji. Niektóre organizacje muszą mieć własny SOC, co wynika z regulacji – infrastruktura krytyczna, dane dotyczące bezpieczeństwa państwa czy inne wymogi compliance nie pozostawiają wyboru. Inne po prostu chcą mieć własny, bo mają na to środki, zapał i są entuzjastami tematu. Jeszcze inne mogą mieć łatwiej, gdy już istnieje jakiś zespół cyberbezpieczeństwa, NOC czy CERT – wtedy wystarczy dorobić określone komponenty i/lub przemodelować istniejące procesy. Czasem o wyborze decyduje skala operacji, gdzie nie da się przetworzyć danych i zdarzeń wyłącznie własnym zespołem, co naturalnie kieruje w stronę outsourcingu lub modelu hybrydowego. Rolę może odgrywać też stos technologiczny – niektóre środowiska są trudniejsze pod kątem zaangażowania trzeciej strony, jak na przykład wyizolowane środowiska OT. Czasem decyzję przeważa zwyczajna chęć spełnienia wymogów regulacyjnych i niski apetyt na ryzyko związany z powierzeniem funkcji cyberbezpieczeństwa na zewnątrz.

POBIERZ PRZEWODNIK PO EFEKTYWNYM SECURITY OPERATIONS CENTER

Koncepcja SOC, który zbiera wybrane dane i działają tylko w oparciu o domyślne reguły i playbooki dostawców to relikt przeszłości. Dowiedz się co sprawia, że SOC działa skutecznie.

Na koniec, warto zaznaczyć, że za pojęciem „model” SOC mogą stać jeszcze dodatkowe rozważania, które poruszę innym razem, np. tryb pracy (24/7/365 vs 8/5) czy struktura operacyjna (tzw. „wirtualny SOC” vs centralizacja).

Wybór modelu SOC (in-house, hybrydowy, outsourcing) zależy od wiedzy, kompetencji, technologii, budżetu i czasu. Każdy model ma plusy i minusy – in-house daje kontrolę, hybrydowy elastyczność, a outsourcing szybkość i „spokojną głowę”. Najważniejsze: dopasuj model do potrzeb i możliwości organizacji.

Kamil Gapiński – Cyber Security Consultant. Ekspert z doświadczeniem w tworzeniu zespołów SOC i CERT dla różnych klientów i sektorów. Certyfikowany audytor modelu dojrzałości zarządzania incydentami bezpieczeństwa (SIM3) oraz CISM. Wykładowca w Szkole Biznesu Politechniki Warszawskiej i Wyższej Szkole Bankowej w Warszawie. Trener i mówca na konferencjach i warsztatach branżowych.

Paweł Guraj

02.03.2026

Aleksander Bronowski

04.02.2026

info@trecom.pl

info@trecom.pl +48 22 488 72 00

+48 22 488 72 00